¶ 1. Resumen

El manual cubre configuraciones y sugerencias para optimizar el rendimiento y la seguridad de las aplicaciones T6 Planning en el servidor IIS. Con un enfoque en el protocolo HTTPS, destaca la compresión HTTP para mejorar la eficiencia del ancho de banda. Detalla la implementación de SSL/TLS para una comunicación segura, incluyendo instrucciones paso a paso para la importación de certificados en IIS 8.0 y la creación de certificados autofirmados. El manual también aborda los algoritmos de cifrado y protocolos SSL/TLS, recomendando la desactivación de SSL 3.0 debido a vulnerabilidades y la migración a protocolos más seguros como TLS 1.0, TLS 1.1 o TLS 1.2. En resumen, el manual ofrece pautas específicas para configurar IIS, priorizando la seguridad y eficiencia de las aplicaciones T6 Planning, especialmente en el contexto del protocolo HTTPS y configuraciones de cifrado.

¶ 2. Consejos y Configuraciones de IIS

¶ 2.1 Visión General

Este manual tiene como objetivo proporcionar sugerencias de configuración en IIS para ofrecer instrucciones sobre la configuración del protocolo HTTPS para aumentar el rendimiento y la seguridad de las aplicaciones T6 Planning.

¶ 3. Compresión HTTP

¶ 3.1 Visión General

La compresión HTTP permite reducir el tamaño de los datos transmitidos antes de enviarlos al cliente, lo que mejora la utilización del ancho de banda y, por ende, el rendimiento de la aplicación T6 Planning. Puede configurarse para los modos estático y dinámico.

La compresión estática se instala por defecto a partir de la versión 7.0 de IIS en Windows Server. La compresión dinámica se describirá paso a paso en este capítulo.

¶ 3.2 Habilitar la Compresión Dinámica en IIS

En este tema, abordaremos la instalación de la compresión dinámica en IIS en Windows Server, según se describe a continuación.

Nota: Las imágenes de este tema se basan en Windows Server 2012 R2.

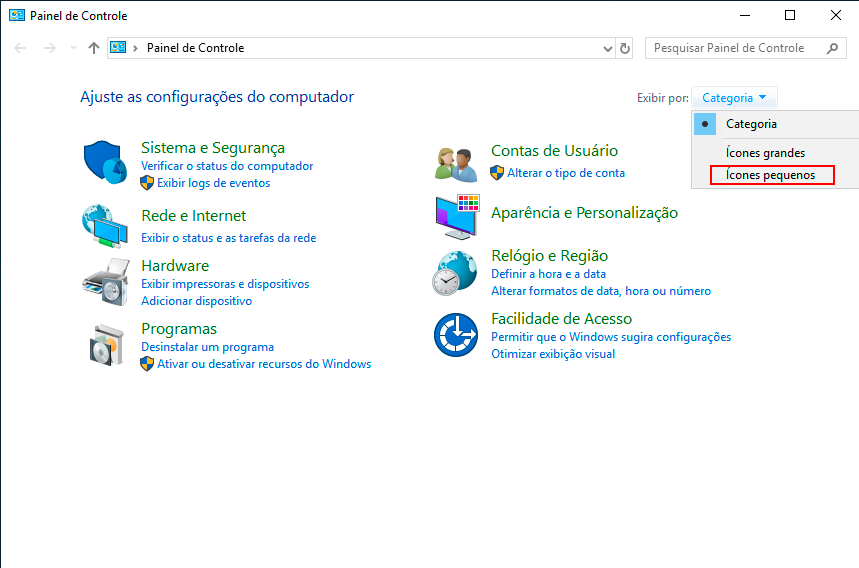

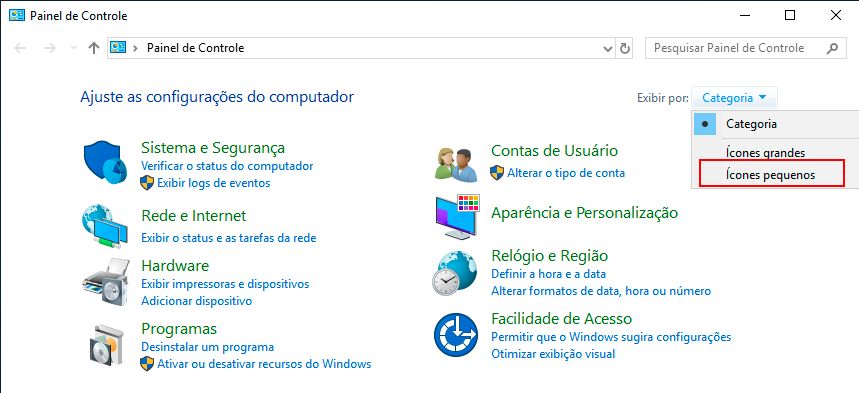

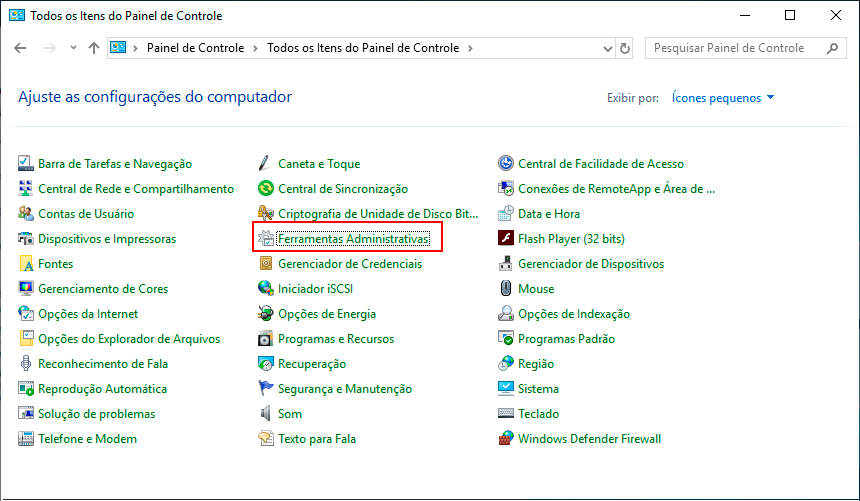

Abra el Panel de Control de Windows y seleccione la opción de Iconos pequeños.

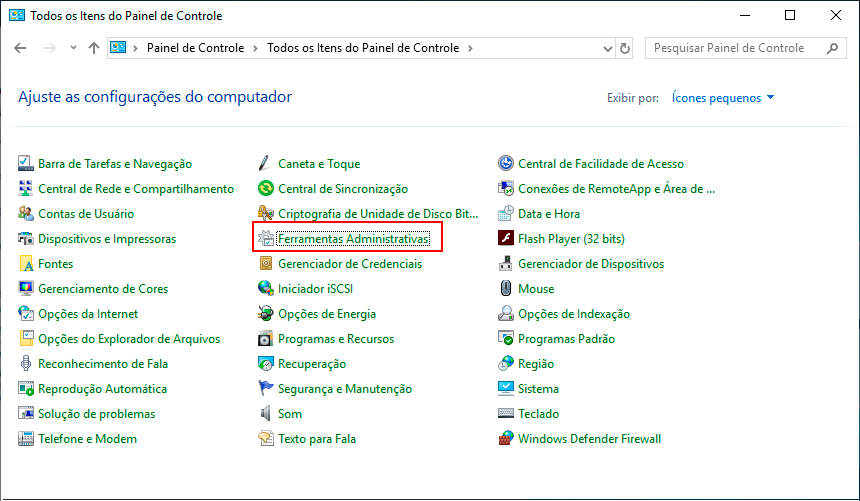

Luego, haga clic en la opción Herramientas Administrativas.

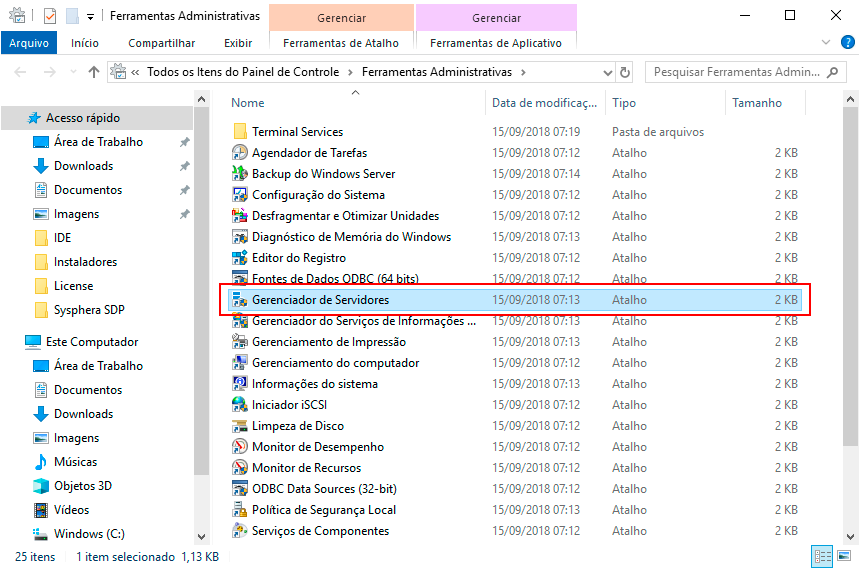

En la pantalla de Herramientas Administrativas, haga clic en Administración del Servidor.

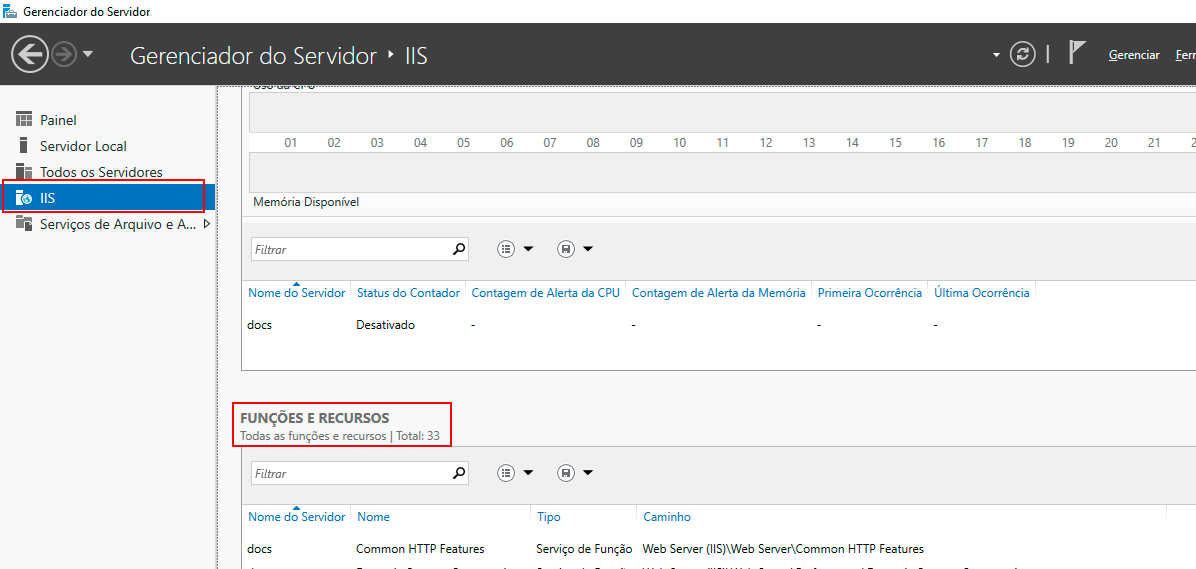

En el lado izquierdo de la pantalla, en el panel jerárquico de Administración del Servidor, haga clic en IIS. En el campo a la derecha, desplácese hasta la opción Roles y Características.

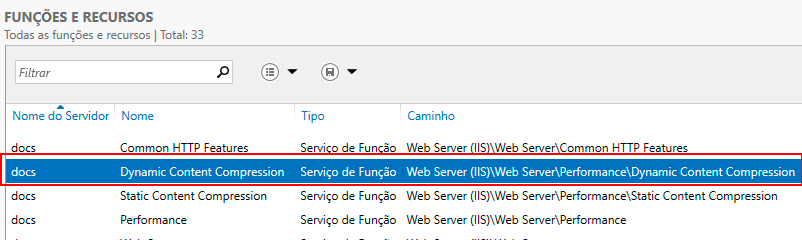

Debajo de Roles y Características, verá una lista de los servicios instalados. Trate de localizar la función "Compresión de Contenido Dinámico" (Dynamic Content Compression). Si la encuentra, simplemente avance al próximo tema y habilite la compresión.

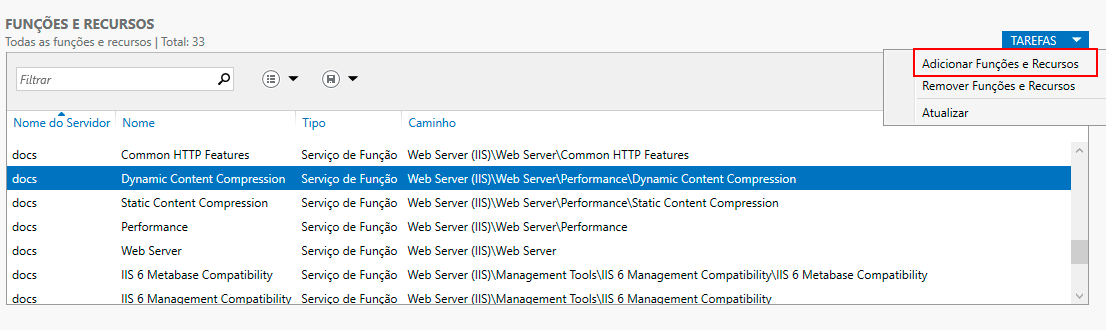

Si no encuentra la función "Compresión de Contenido Dinámico" (Dynamic Content Compression), en la esquina superior derecha de la pantalla vaya a -> Tareas -> Agregar Roles y Características.

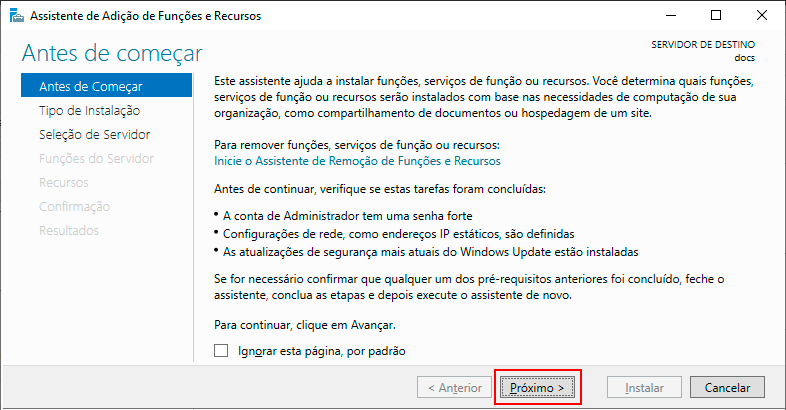

Se mostrará la ventana para agregar Roles y Características. Haga clic en Siguiente.

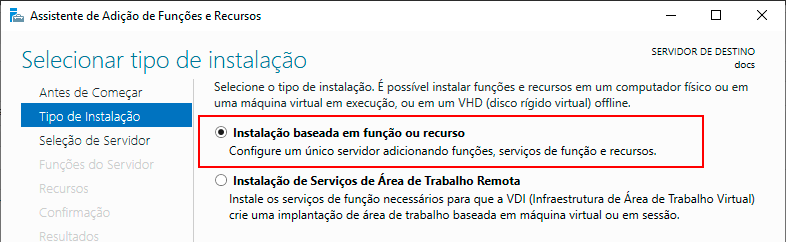

En la etapa de Tipo de Instalación, marque la opción Instalación Basada en Rol o Característica y haga clic en Siguiente.

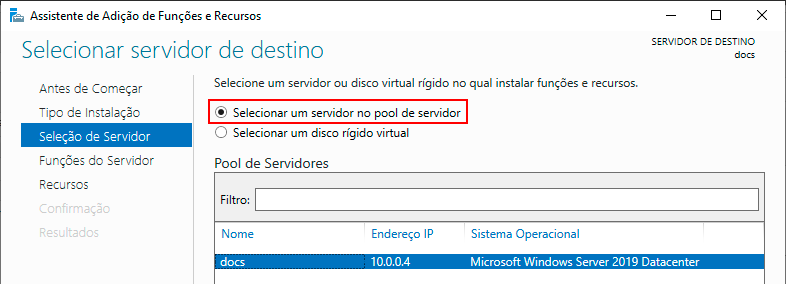

En la etapa de Selección del Servidor, marque la opción Seleccionar un servidor desde el grupo de servidores y haga clic en Siguiente.

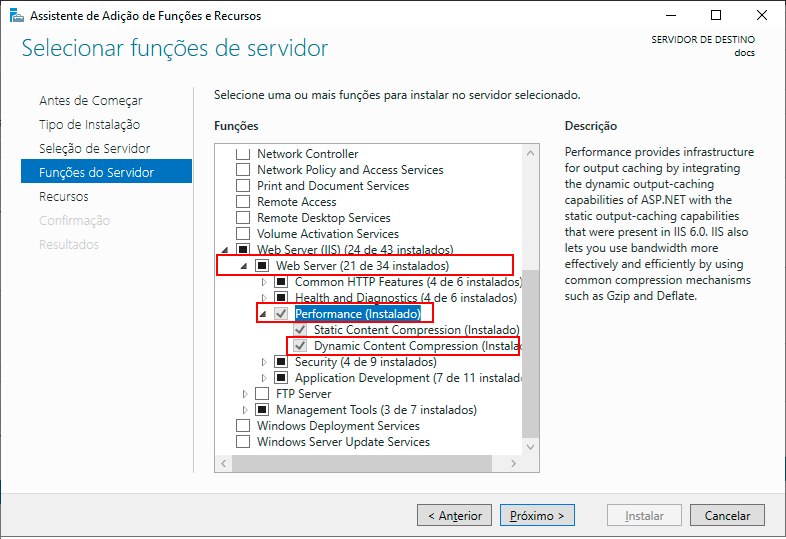

En la etapa de Roles del Servidor, siga las opciones: Servidor Web (IIS) -> Servidor Web -> Rendimiento y marque la casilla "Compresión de Contenido Dinámico" (Dynamic Content Compression). Luego, haga clic en Siguiente.

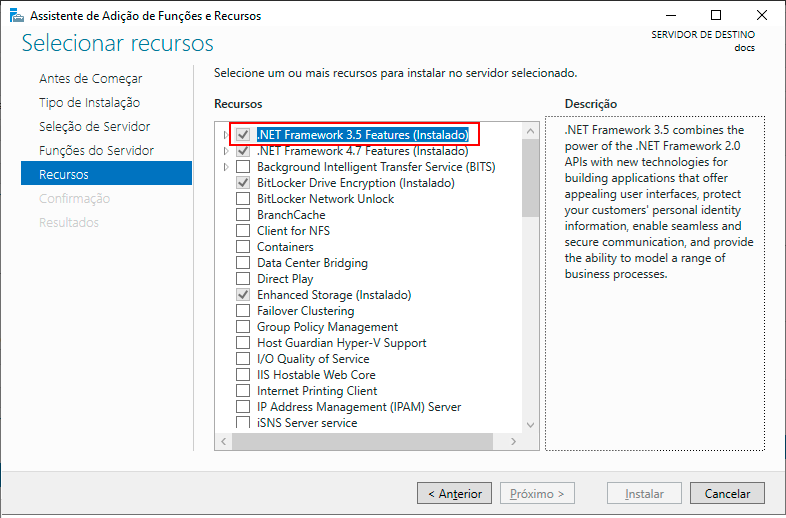

La etapa de Recursos mostrará recursos para agregar. Dado que estamos agregando una función, ignore esta pantalla y haga clic en Siguiente.

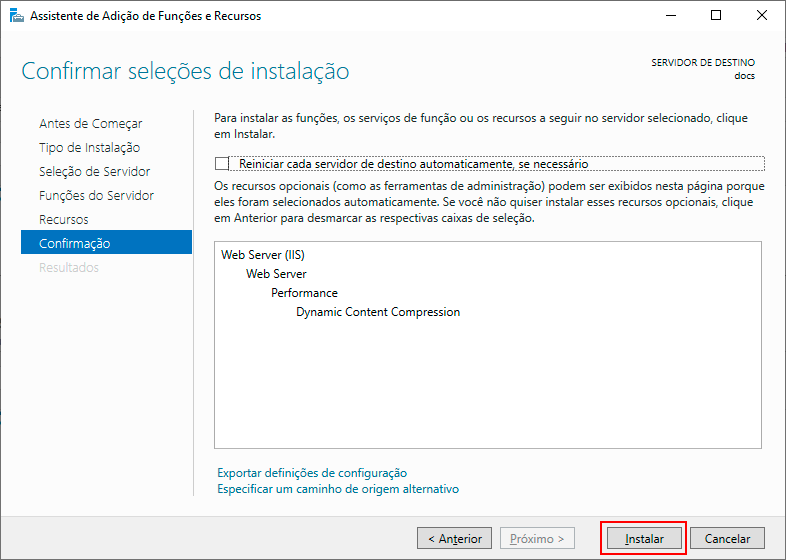

En la pantalla Confirmar Selección de Instalación, haga clic en Instalar.

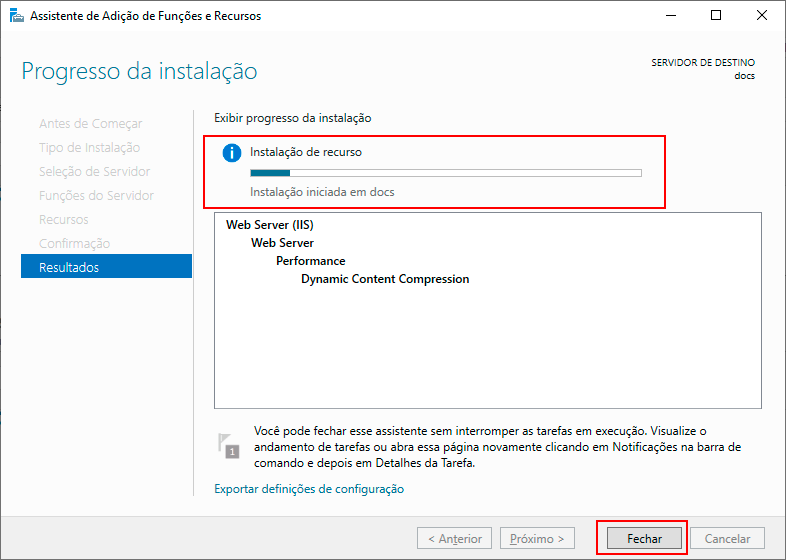

En la pantalla de Progreso de la Instalación, espere a que se complete todo el proceso de instalación y, cuando aparezca el mensaje de instalación exitosa, haga clic en Cerrar.

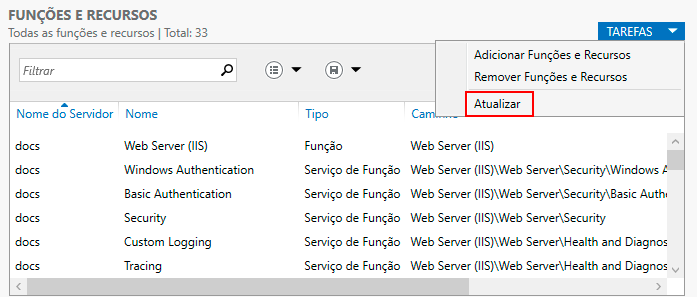

Vuelva al campo Roles y Características y haga clic en -> Tareas -> Actualizar.

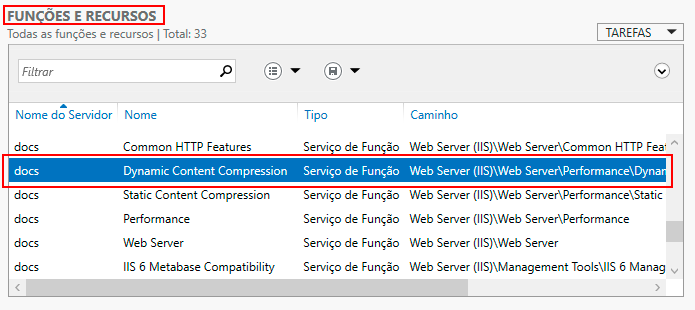

Observe que la función "Compresión de Contenido Dinámico" ahora aparecerá en la lista.

¶ 3.3 Configuración de la Compresión en IIS

Para configurar la compresión dinámica en IIS en Windows Server, acceda al Panel de Control de Windows y seleccione la opción Iconos pequeños.

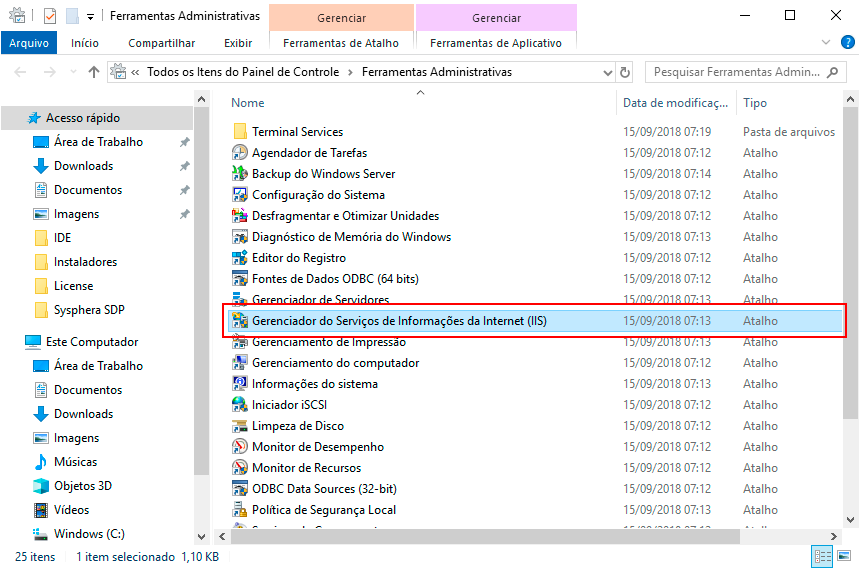

A continuación, haga clic en Herramientas Administrativas.

En la pantalla de Herramientas Administrativas, haga clic en Administrador de Servicios de Internet (IIS).

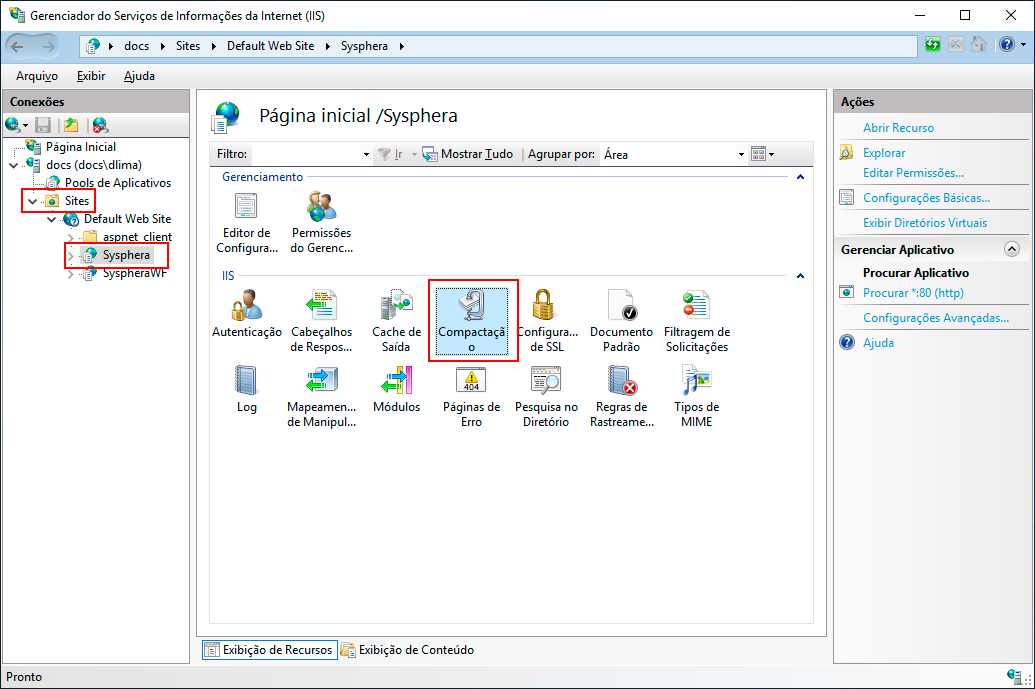

En la pantalla de IIS, haga clic en la carpeta Sitios y luego elija el sitio web correspondiente a T6 Planning. En las opciones de recursos que aparecerán al lado, haga doble clic en el ícono "Compresión".

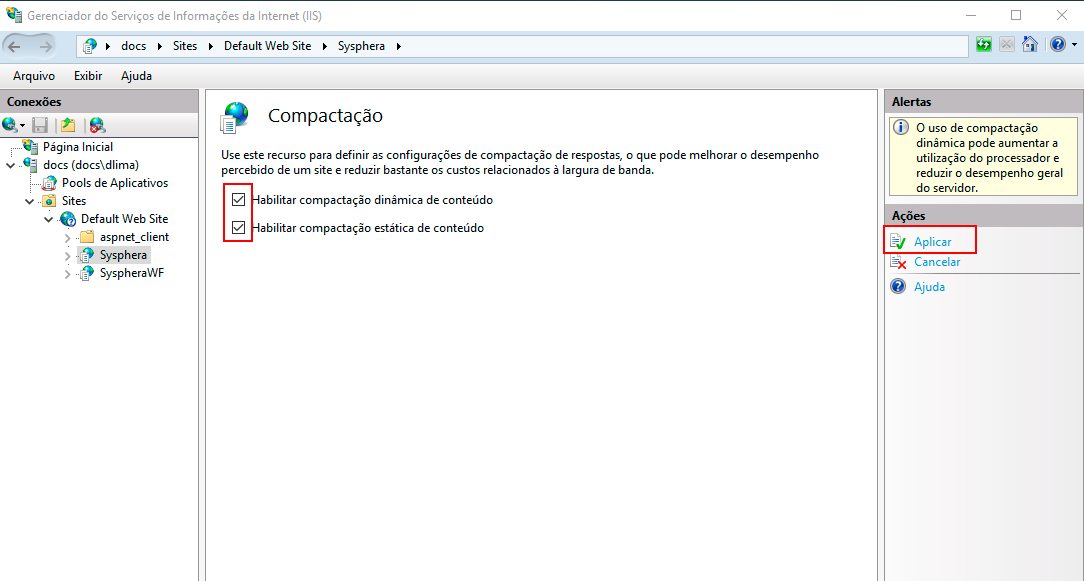

Se mostrarán las propiedades de Compresión. Marque las opciones "Habilitar Compresión Dinámica de Contenido" y "Habilitar Compresión Estática de Contenido". Luego, en el panel Acciones, haga clic en Aplicar.

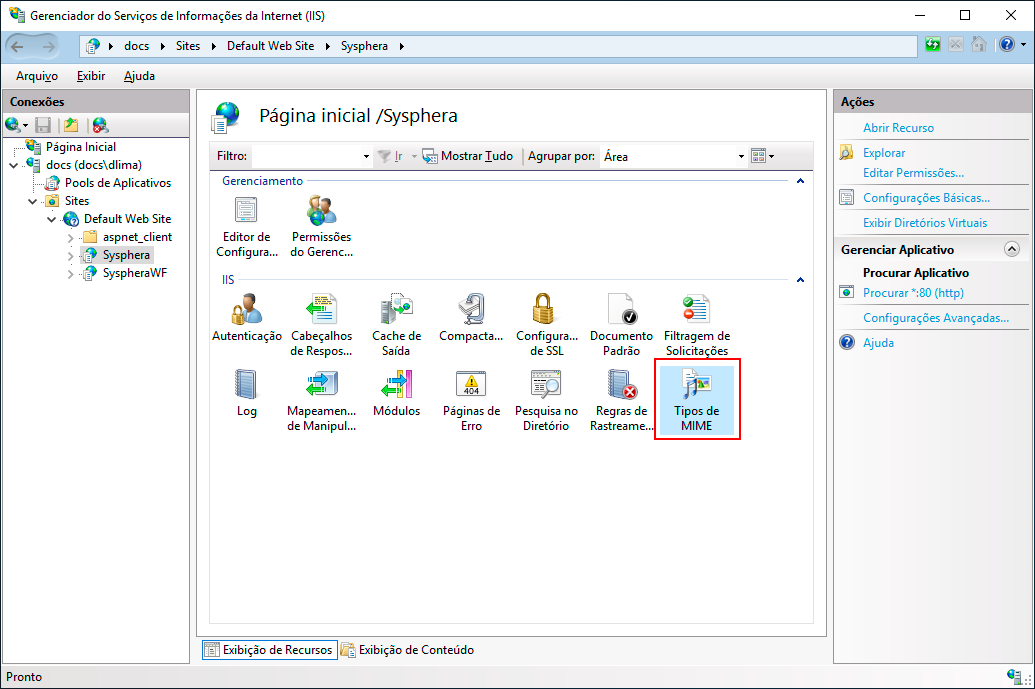

Al regresar a la pantalla de vista de recursos, haga doble clic en el ícono Tipos de MIME.

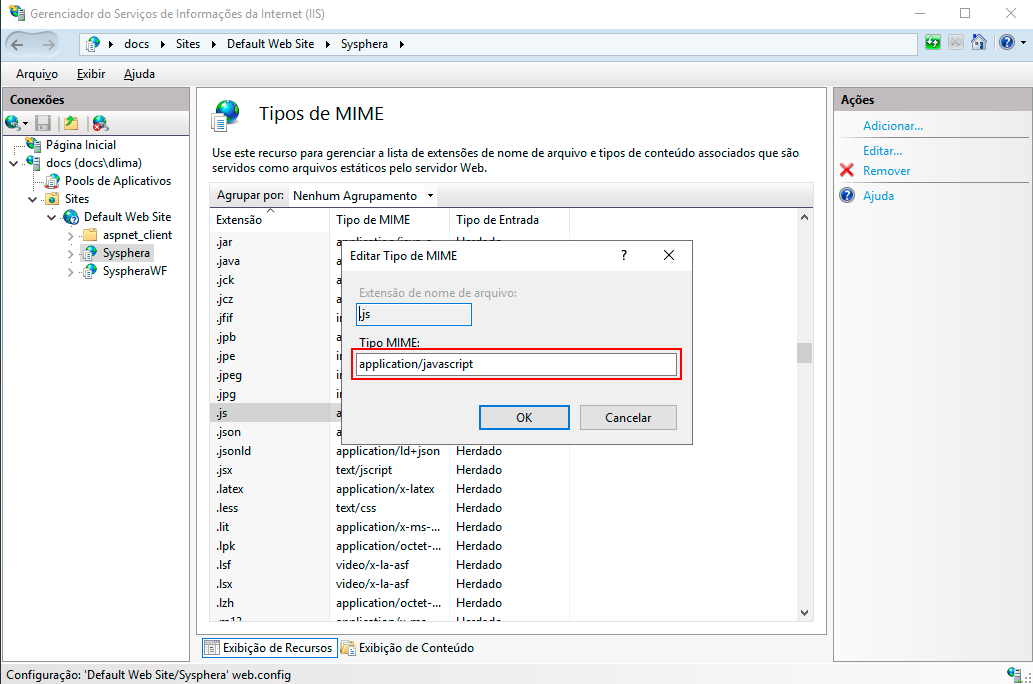

En la lista de extensiones, localice la extensión ".js". Si el tipo MIME de esta extensión está configurado con el texto "application/x-javascript", haga doble clic sobre él para editarlo. En el cuadro de diálogo que se abrirá, ingrese el texto "text/javascript" en el campo Tipo de MIME y haga clic en OK.

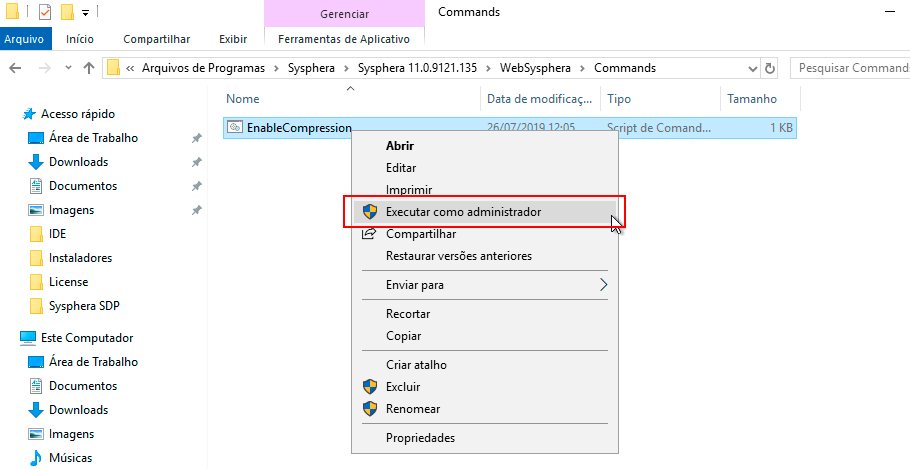

A continuación, es necesario ejecutar como administrador el archivo "EnableCompression.cmd" que se encuentra en la carpeta WebT6 Planning -> Commands dentro de la carpeta de T6 Planning, como se muestra en la imagen a continuación:

¶ 4. Protocolo HTTPS

¶ 4.1 Visión General

El protocolo HTTPS es una extensión que añade una capa de seguridad al HTTP para hacer la navegación más segura. Utiliza el Secure Sockets Layer (SSL) y su sucesor TLS (Transport Layer Security) para crear un canal seguro de comunicación entre la computadora del cliente y el servidor, cifrando los datos transmitidos de manera que solo la computadora del cliente pueda entenderlos.

Para habilitar el HTTPS, es necesario utilizar un certificado SSL/TLS para garantizar la comunicación segura entre la computadora cliente y el servidor. Estos certificados, cuando son firmados por autoridades certificadoras confiables y de reconocimiento público, aseguran que el servidor al que se está conectando sea realmente la dirección que se esperaba acceder, disminuyendo el riesgo de fraude e interceptación de los datos transmitidos por la red.

¶ 4.2 Importar un Certificado SSL/TLS en IIS 8.0

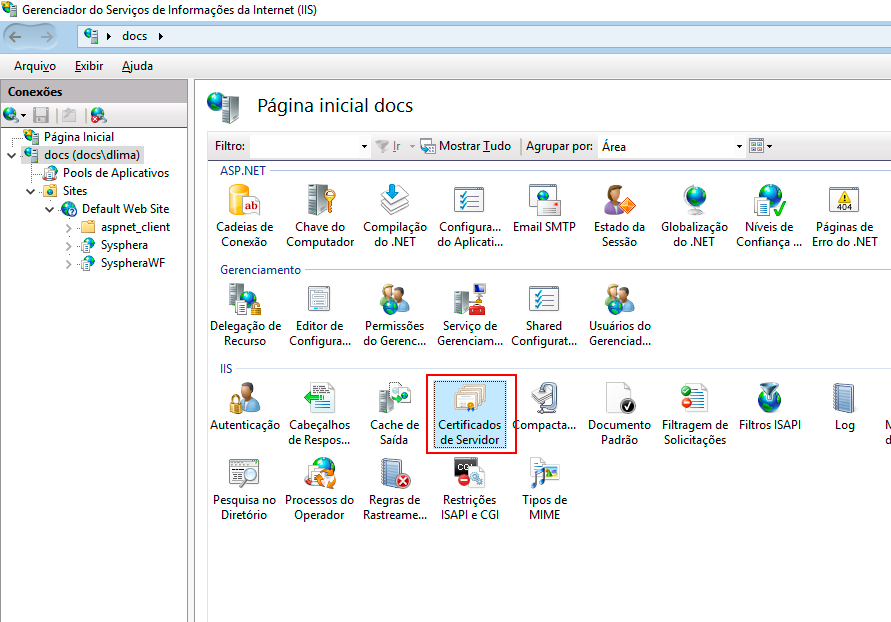

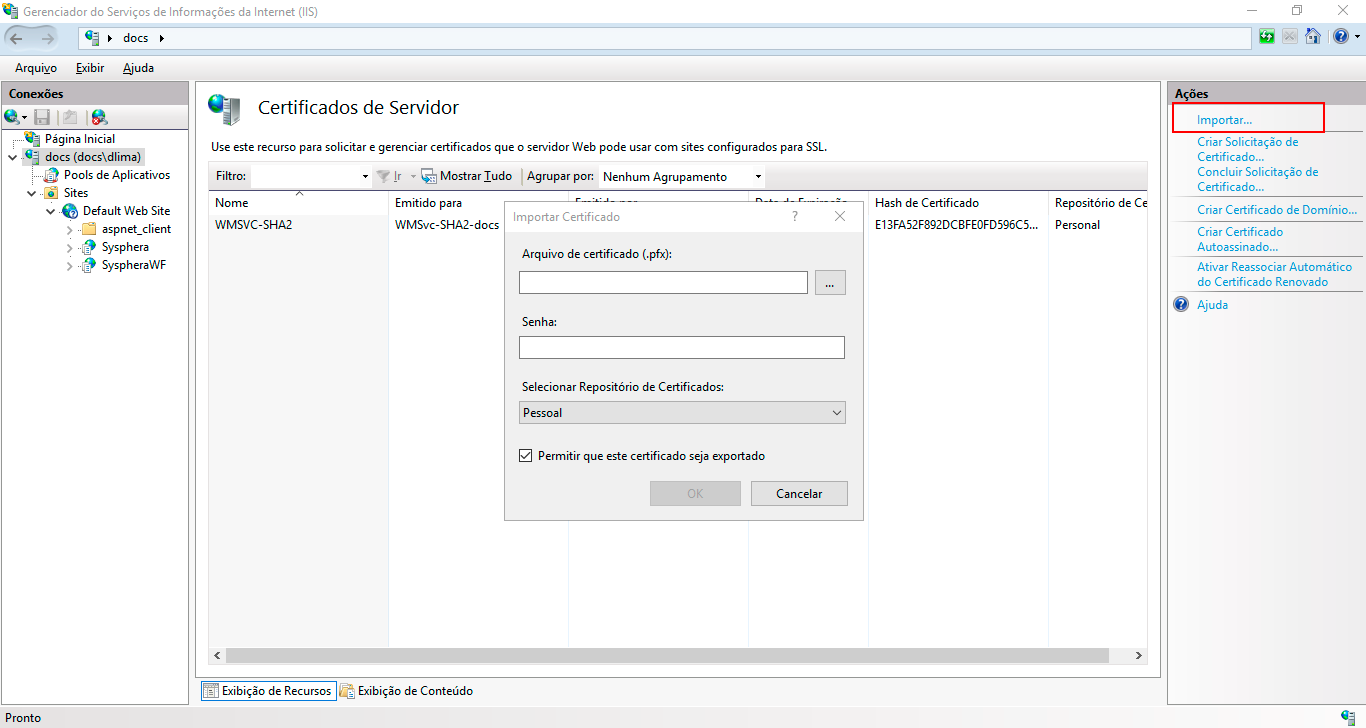

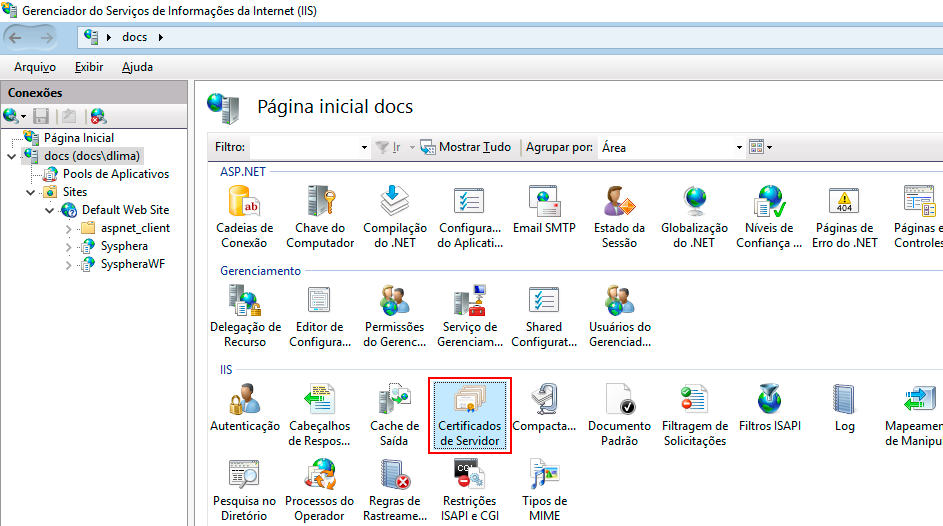

Abra IIS 8 y haga clic en el nombre del servidor IIS.

En las opciones de recursos que aparecerán al lado, haga doble clic en el ícono Certificados de Servidor.

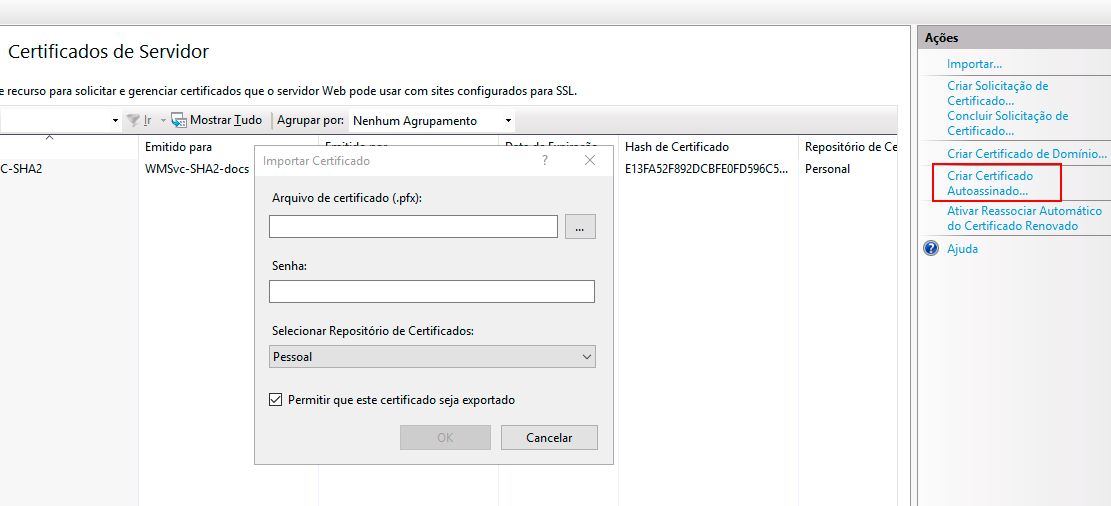

En la pantalla de Certificados de Servidor, localice el panel Acciones y haga clic en Importar. Se mostrará la caja de diálogo Importar Certificado. Seleccione el certificado que se importará, ingrese la contraseña de importación del certificado y haga clic en OK.

¶ 4.3 Habilitar Asociaciones HTTPS en IIS 8.0

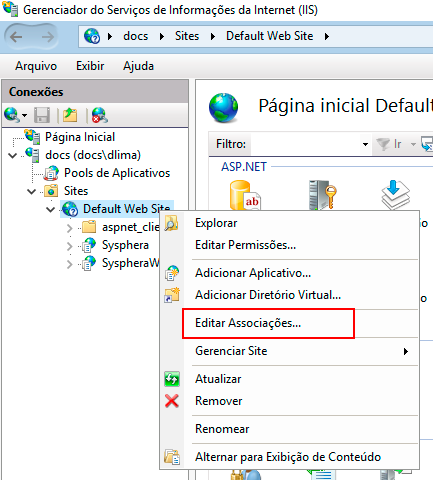

Al regresar a la pantalla de IIS 8, haga clic en la carpeta Sites y luego haga clic con el botón derecho en Default WebSite.

En el menú desplegable, haga clic en Editar Asociaciones...

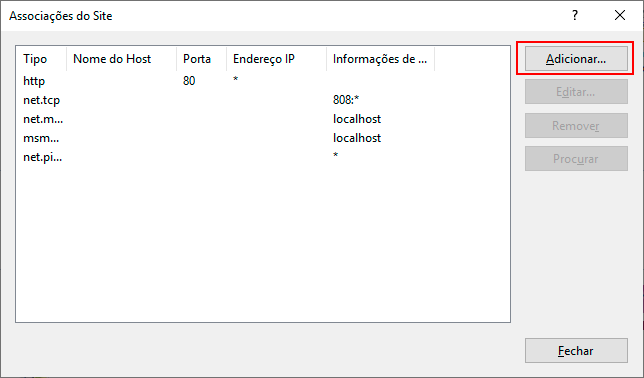

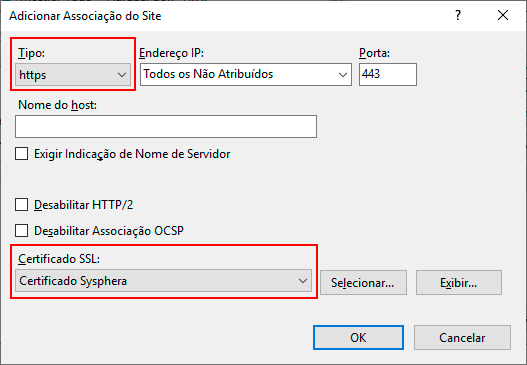

Se mostrará la caja de diálogo Asociaciones del Sitio. Haga clic en el botón Agregar.

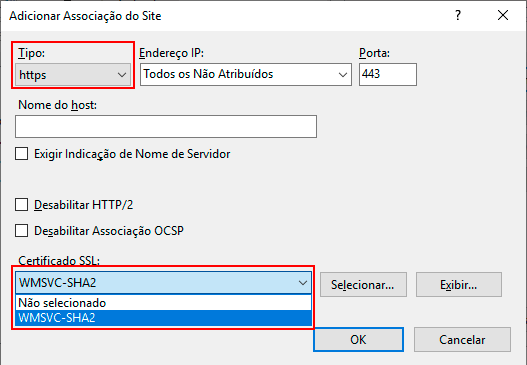

En la caja de diálogo Agregar Asociación del Sitio, en el campo Tipos, seleccione la opción "https". En Certificado SSL, elija el certificado importado para este propósito y luego haga clic en OK.

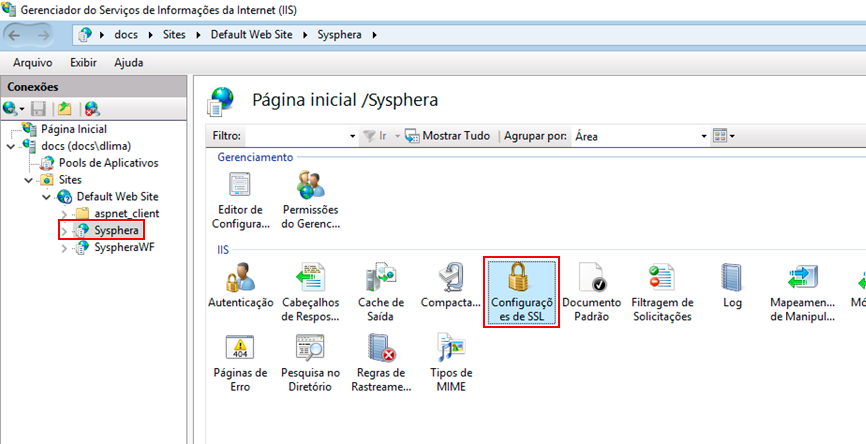

Si desea que todas las conexiones a T6 Planning se realicen mediante HTTPS, vuelva a la pantalla de IIS 8, haga clic en la carpeta Sites y luego elija el sitio web correspondiente a T6 Planning. En las opciones de recursos que aparecerán al lado, haga doble clic en el ícono "Configuraciones de SSL".

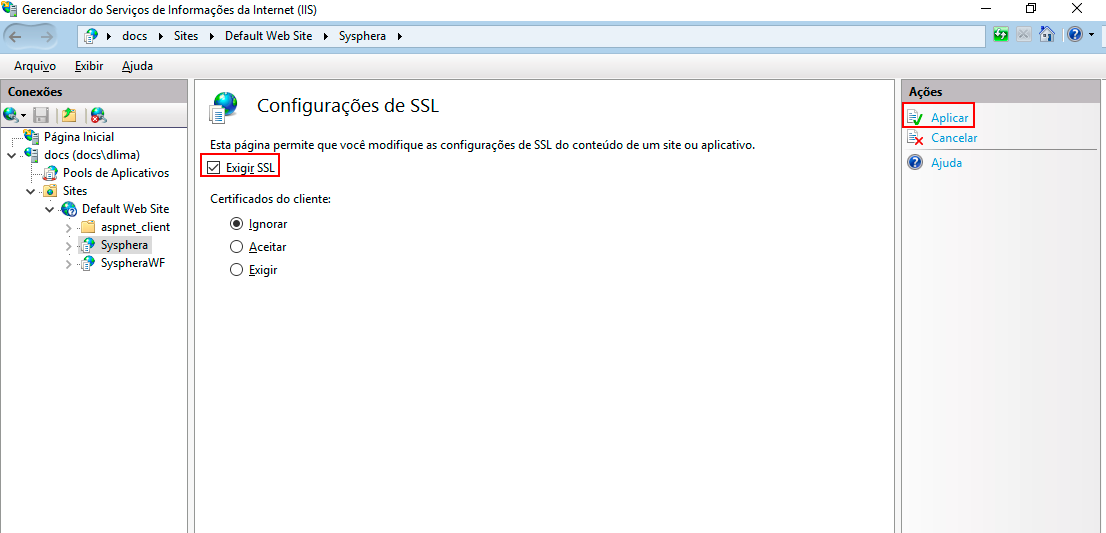

Se mostrarán las propiedades de las Configuraciones de SSL. Marque la casilla "Requerir SSL" y en el panel Acciones, haga clic en Aplicar.

¶ 4.4 Habilitando WCF (Excel Add-In) con HTTPS

Para utilizar el WCF (Excel Add-In) con HTTPS, deberemos seguir los siguientes pasos:

- Después de instalar Sysphera, localice dónde se guardó la carpeta y ábrala (por defecto se guarda en Program Files);

- Dentro de la carpeta Sysphera, localice la carpeta con la versión que está utilizando y ábrala (por ejemplo Sysphera 12.0.2407.0803);

- Después de abrir la carpeta de la versión, abra la carpeta WebSysphera;

- Localice el archivo

web.configy ábralo utilizando un editor de texto; - Dentro del archivo

web.config, localice la línea<serviceMetadata httpGetEnabled="true" />y comente esta línea utilizando<!-- -->

- Justo arriba de la línea que comentamos, habrá la siguiente línea comentada:

<!--<serviceMetadata httpGetEnabled="true" httpsGetEnabled="true"/>-->;

- Elimine el comentario de la línea:

<serviceMetadata httpGetEnabled="true" httpsGetEnabled="true"/>; - Aún dentro del archivo

web.config, vamos a localizar la línea<wcfHttpTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True" />y comentarla utilizando<!-- -->;

- Justo debajo de la línea que comentamos, habrá la siguiente línea comentada:

<!--<httpsTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True"/>-->;

- Elimine el comentario de la línea:

<httpsTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True"/>; - Guarde los cambios realizados en el archivo

web.config;

Dentro del archivo

web.config, habrá la siguiente línea que nos ayudará a localizar dónde debemos realizar los cambios:<!-- Uncomment to allow HTTPS support -->;

¶ 5. Modelo de Seguridad de Microsoft IIS y ASP.NET

¶ 5.1 Visión General

Este capítulo proporciona una visión general de cómo funciona y cuál es la mejor forma de utilizar y configurar la seguridad básica de ASP.NET para su uso con T6 Planning.

T6 Planning, al depender de Microsoft IIS y del Framework .NET, también está afectado por el modelo de seguridad de estos. Por esta razón, muchas veces no basta con configurar la seguridad de T6 Planning y descuidar los aspectos de seguridad del entorno donde está implementado.

Básicamente, lo que necesitas saber sobre el modelo de seguridad de IIS es:

- Protocolos de Comunicación: HTTP o HTTPS;

- Tipos de Autenticación: Cuáles son y sus diferencias.

¶ 5.2 Autenticación ASP.NET

La autenticación es el proceso de obtener las credenciales (como usuario y contraseña) y validar esta información contra una entidad (como una base de datos o un servidor de dominio). Si esta validación tiene éxito, entonces el proceso de autorización determina qué accesos tendrá el usuario autenticado.

ASP.NET proporciona tres tipos de autenticación:

- Windows: Ofrece autenticación de los usuarios basándose en sus cuentas de Windows. Este tipo de autenticación utiliza IIS para llevar a cabo el proceso. Es la autenticación predeterminada de ASP.NET.

- Passport: Utiliza el servicio Passport de Microsoft para realizar la autenticación. Este servicio emplea los servidores de Microsoft de manera única y centralizada. El usuario y la contraseña son los mismos que el cliente utiliza para acceder a Hotmail y otros servicios de Microsoft.

- Forms: Usa una pantalla de inicio de sesión para autenticar al usuario. Toda la lógica de autenticación es gestionada por la aplicación, en este caso, T6 Planning. Las credenciales del usuario se almacenan en una cookie que se utiliza durante la sesión.

¶ 5.2.1 Autenticación Windows

Este modelo de autenticación es el más adecuado si T6 Planning es accedido desde la intranet de la empresa. En este modelo, suele emplearse la arquitectura de Microsoft Active Directory para autenticar a los usuarios. En este escenario, dependiendo de la configuración y parametrización de T6 Planning, no será necesaria una pantalla de inicio de sesión, ya que las credenciales utilizadas serán las proporcionadas cuando el usuario inició sesión en Windows.

Al utilizar este modelo, es importante considerar los siguientes métodos de autenticación disponibles en IIS:

- Anonymous: En este caso, IIS no realiza ninguna validación. No se recomienda usar este método.

- Basic Authentication: Aquí, el usuario debe proporcionar un usuario y contraseña para conectarse. Sin embargo, esta información se transmite por la red de forma abierta.

- Windows Integrated: En este método, ninguna información sobre la contraseña se transmite por la red. El usuario también debe proporcionar un usuario y contraseña, pero la aplicación utiliza Kerberos. Kerberos ofrece herramientas de autenticación y fuerte cifrado que ayudan a proteger la información transmitida en la red.

¶ 5.2.2 Autenticación Forms

Este modelo de autenticación es el más adecuado si T6 Planning es accedido desde Internet. Aquí se utiliza una pantalla de inicio de sesión donde el usuario introduce su usuario y contraseña para acceder a T6 Planning. Todo el proceso de autenticación es gestionado por la propia aplicación.

¶ 5.3 Protocolos de Comunicación

Los protocolos de comunicación, como HTTP y HTTPS, surgieron de la necesidad de distribuir información a través de Internet de forma estandarizada entre los clientes y los servidores web, y que fuera entendida por todas las computadoras. Estos protocolos también definen cómo se realizan las transacciones entre cliente y servidor, a través de reglas básicas.

El objetivo aquí no es describir el funcionamiento técnico y detallado de estos protocolos, sino diferenciar los aspectos de seguridad entre ellos.

¶ 5.3.1 Protocolo HTTP

Básicamente, todas las aplicaciones que se ejecutan en servidores web utilizan como protocolo de comunicación HTTP (Hypertext Transfer Protocol), un protocolo de aplicación responsable del manejo de solicitudes y respuestas entre cliente y servidor.

Los datos transmitidos mediante HTTP viajan como texto sin cifrar a través de la red. Por lo tanto, si alguien intercepta el tráfico en algún punto entre el cliente y el servidor, podrá visualizar toda la información transmitida.

¶ 5.3.2 Protocolo HTTPS

El protocolo HTTPS es una extensión de HTTP que añade una capa de seguridad para hacer la navegación más segura. HTTPS cifra los datos transmitidos, de modo que solo el destinatario puede interpretarlos. Aunque estos datos puedan ser interceptados, no serán legibles para personas o computadoras.

HTTPS también garantiza que el sitio que el usuario está viendo es realmente quien dice ser. Esto se logra mediante un certificado emitido únicamente por entidades certificadoras. Los navegadores reconocen a las principales entidades certificadoras y aceptan automáticamente los certificados que estas firman, validando su autenticidad y la del sitio correspondiente.

¶ 5.3.3 T6 Planning

La decisión de usar T6 Planning con HTTP o HTTPS es completamente responsabilidad de la empresa, y por ello cada caso es único. Se recomienda utilizar HTTPS, incluso considerando los costos asociados con la adquisición del certificado digital. De esta forma, toda la información será transmitida de forma segura, evitando así que intrusos puedan visualizar datos críticos.

¶ 6. Habilitar Conexión Segura en IIS

Para habilitar una conexión segura en el Servicio de Información de Internet (IIS), siga estos pasos:

-

Abra IIS y haga clic en el nombre del servidor IIS. En las opciones de recursos que aparecerán al lado, haga doble clic en el ícono Certificados de Servidor.

-

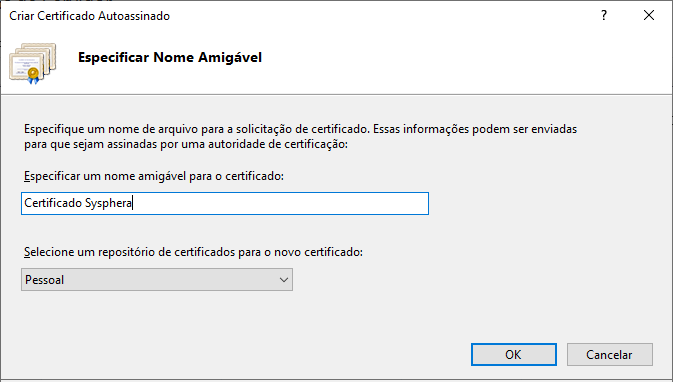

En la pantalla de Certificados de Servidor, en el panel Acciones, haga clic en la opción Crear Certificado Auto-firmado...

-

Elija un nombre para el certificado y haga clic en OK.

-

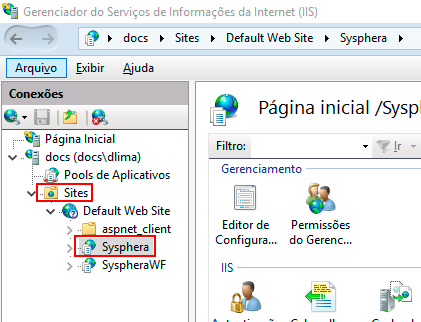

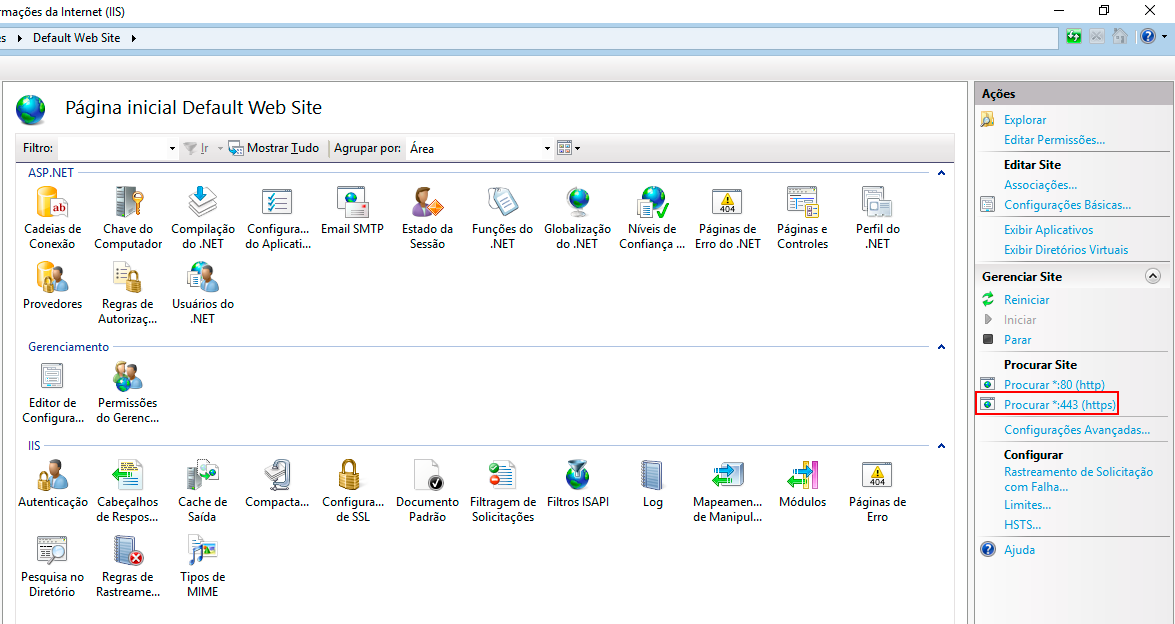

Al regresar a la pantalla de IIS, en el panel de Conexiones, haga clic en la carpeta Sites y seleccione un sitio web correspondiente a T6 Planning.

-

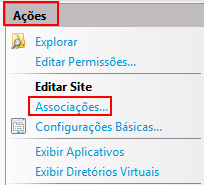

Luego, en el panel Acciones, haga clic en Asociaciones...

-

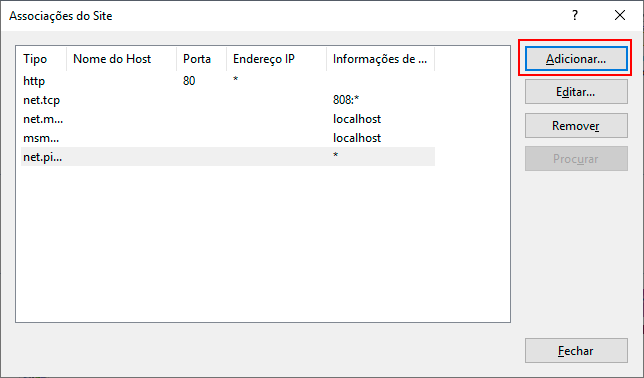

En la pantalla de Asociaciones del Sitio, haga clic en Agregar.

-

Para habilitar el uso de SSL en el sitio elegido, seleccione "https" en la opción Tipo, busque el certificado creado anteriormente en la opción Certificado SSL y haga clic en OK.

-

Para verificar si la Asociación se creó, en el panel de Acciones, seleccione nuevamente el sitio y haga clic en Examinar*:443 (https).

¶ 7. Algoritmos de Criptografia

A continuación, se presenta la tabla de algoritmos admitidos por tipos de protocolos de criptografía. Esta tabla también está disponible en el enlace: https://msdn.microsoft.com/en-us/library/mt767781(v=vs.85).aspx.

| Cadena de conjunto de cifrado | Versiones de protocolo TLS/SSL |

|---|---|

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | TLS 1.2 |

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | TLS 1.2 |

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 | TLS 1.2 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA256 | TLS 1.2 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA256 | TLS 1.2 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_3DES_EDE_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_RC4_128_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_RC4_128_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_NULL_SHA256* | TLS 1.2 |

| TLS_RSA_WITH_NULL_SHA* | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| SSL_CK_RC4_128_WITH_MD5* | SSL 2.0 |

| SSL_CK_DES_192_EDE3_CBC_WITH_MD5 | SSL 2.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT1024_WITH_RC4_56_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT1024_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT_WITH_RC4_40_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_NULL_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_DHE_DSS_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_DHE_DSS_EXPORT1024_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| SSL_CK_DES_64_CBC_WITH_MD5 | SSL 2.0 |

| SSL_CK_RC4_128_EXPORT40_WITH_MD5 | SSL 2.0 |

* Se usa solo cuando la aplicación lo solicita explícitamente.

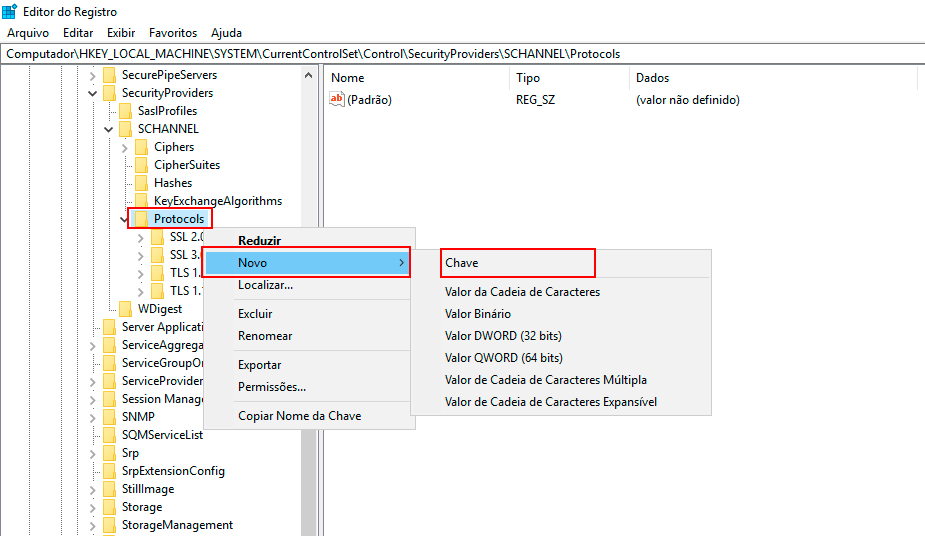

¶ 8. Protocolos SSL/TLS

SSL (Secure Sockets Layer) y su sucesor TLS (Transport Layer Security) son protocolos de cifrado diseñados para Internet que permiten la comunicación segura entre los lados "Cliente" y "Servidor" de una aplicación web. SSL/TLS funcionan básicamente de la misma manera, utilizando claves públicas y privadas, y un certificado digital. A continuación, mostraremos cómo habilitar y deshabilitar el soporte para los protocolos SSL y TLS a través del Editor de Registro de Windows, para ayudarlo a administrar y solucionar problemas de seguridad.

¶ 8.1 SSL 2.0

Para agregar las subclaves y cambiar sus valores respectivos para habilitar o deshabilitar el soporte para SSL 2.0, siga los siguientes pasos.

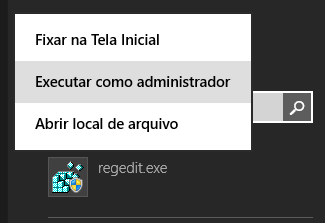

-

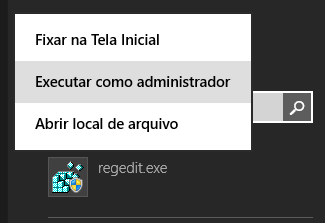

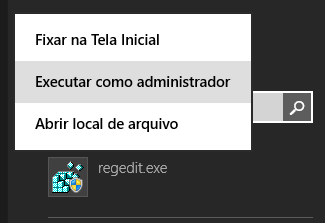

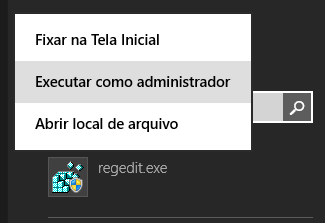

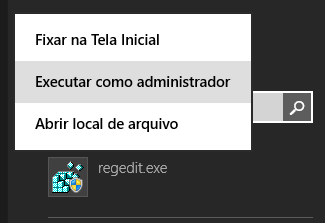

Para abrir el Editor del Registro, vaya a la pantalla de inicio de Windows, escriba "regedit.exe", haga clic con el botón derecho y elija "Ejecutar como administrador".

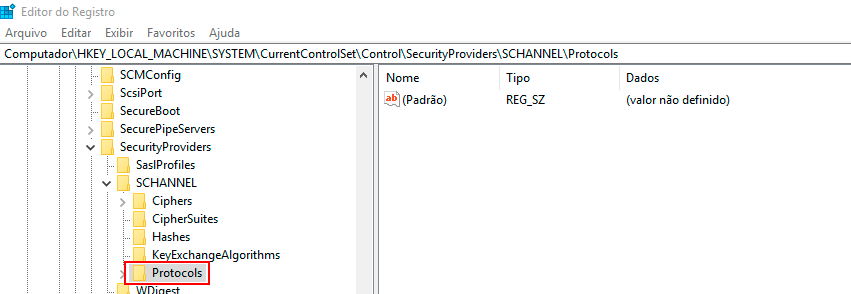

La sección de navegación del Editor del Registro muestra carpetas, y cada carpeta representa una clave predefinida en la computadora local.

-

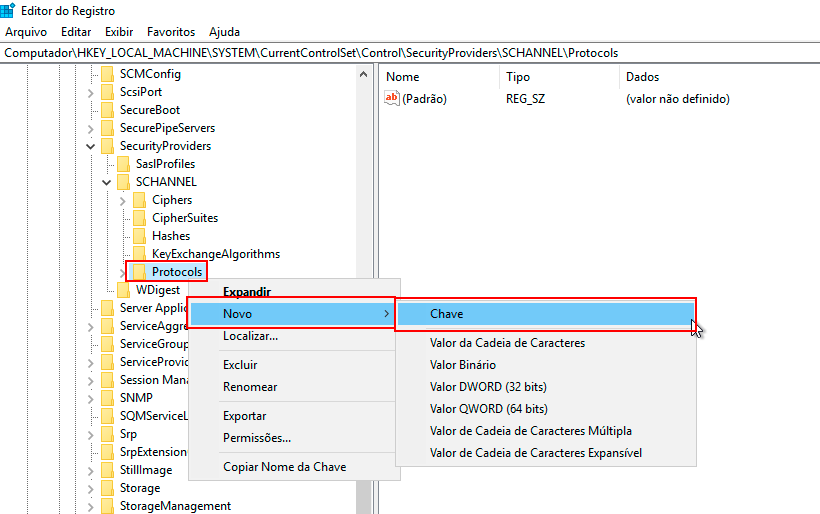

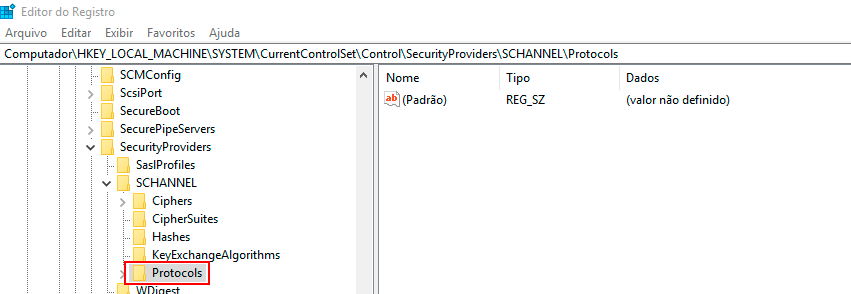

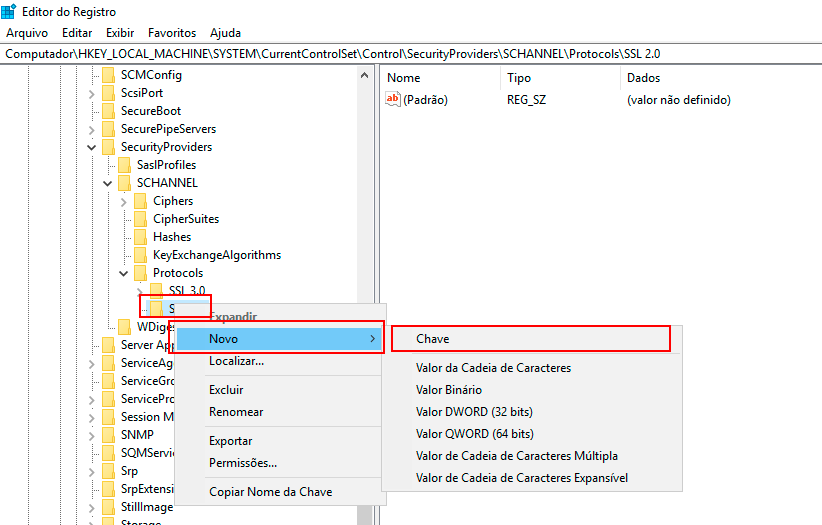

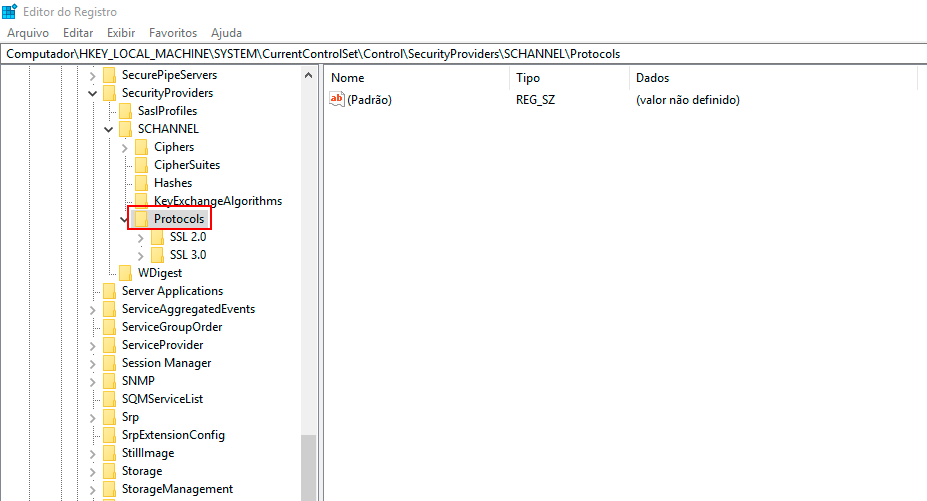

En el Editor del Registro, navegue hasta la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

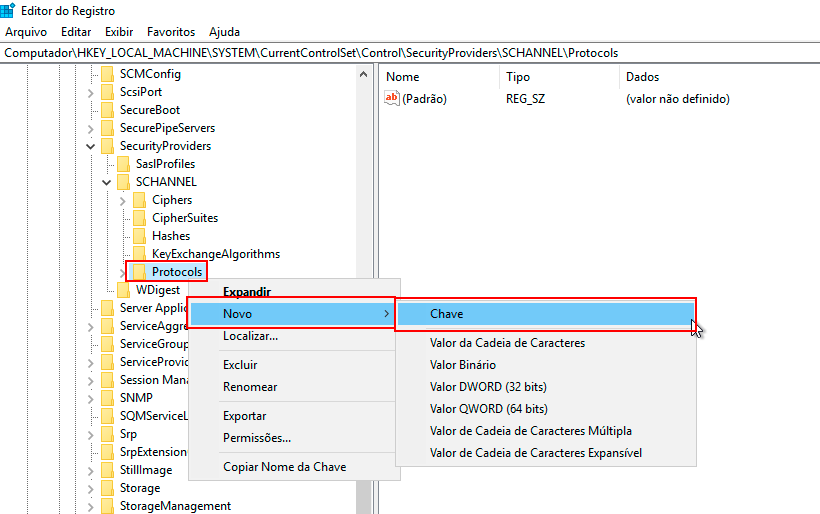

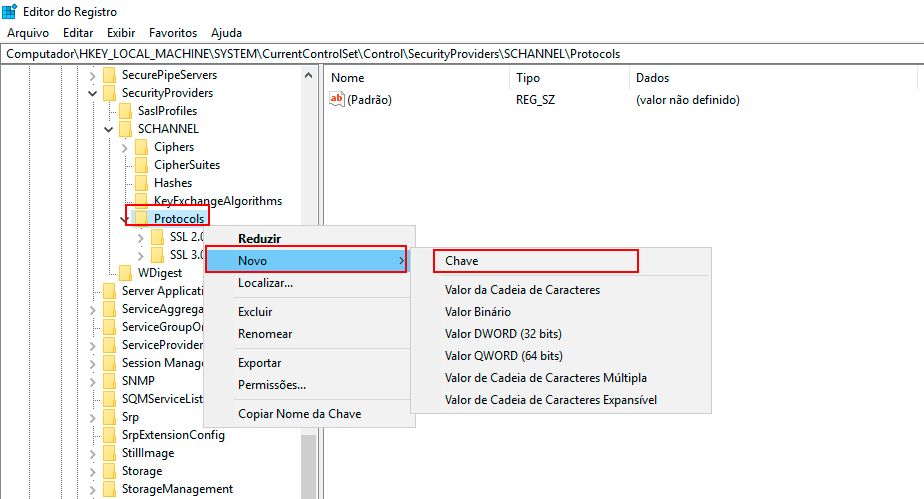

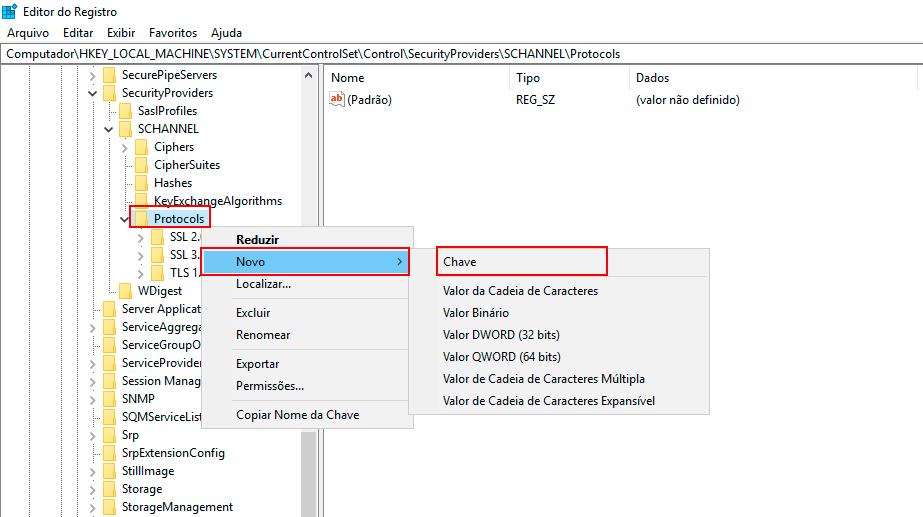

Luego, haga clic con el botón derecho en la clave "Protocolos", después haga clic en "Nuevo" -> "Clave" y dé el nombre "SSL 2.0" a esta nueva subclave.

-

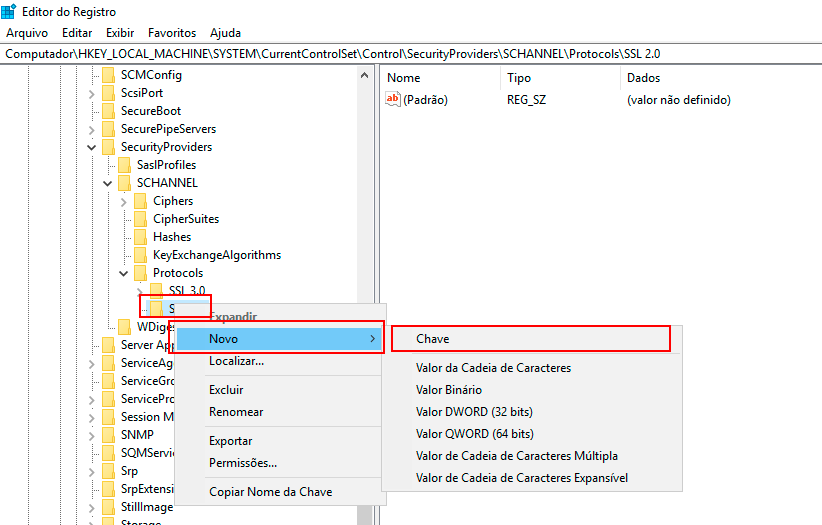

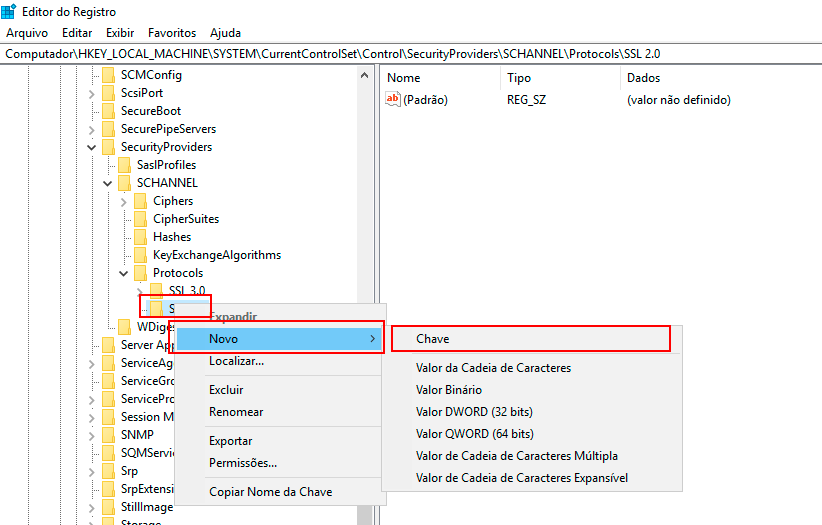

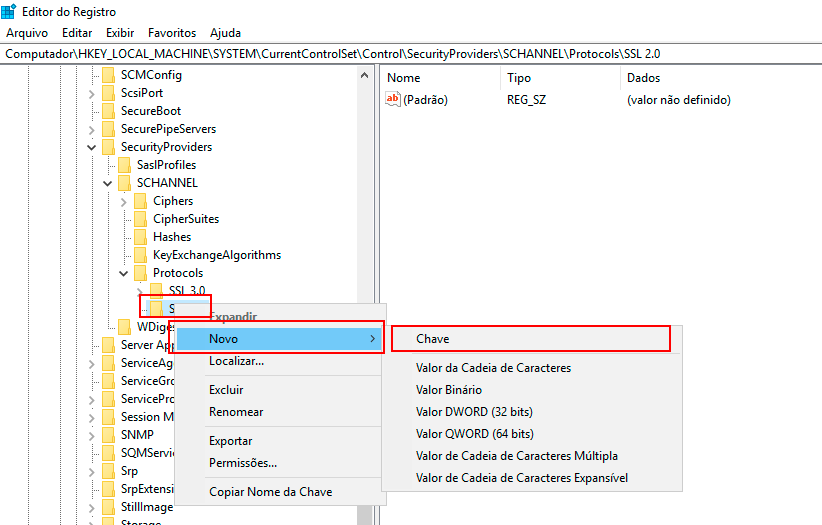

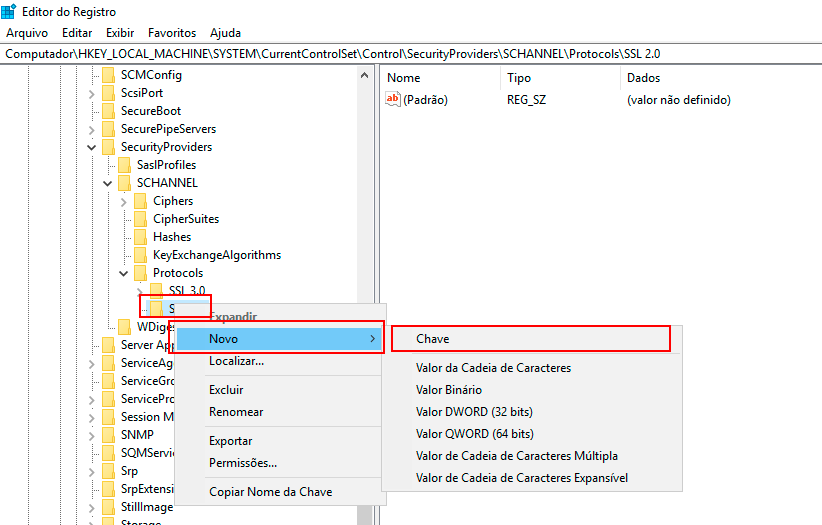

A continuación, haga clic con el botón derecho en la subclave "SSL 2.0", después haga clic en "Nuevo" -> "Clave" y dé el nombre "Client" a esta nueva subclave.

-

Haga clic nuevamente con el botón derecho en la subclave "SSL 2.0", haga clic en "Nuevo" -> "Clave" y dé el nombre "Server" a esta nueva subclave.

-

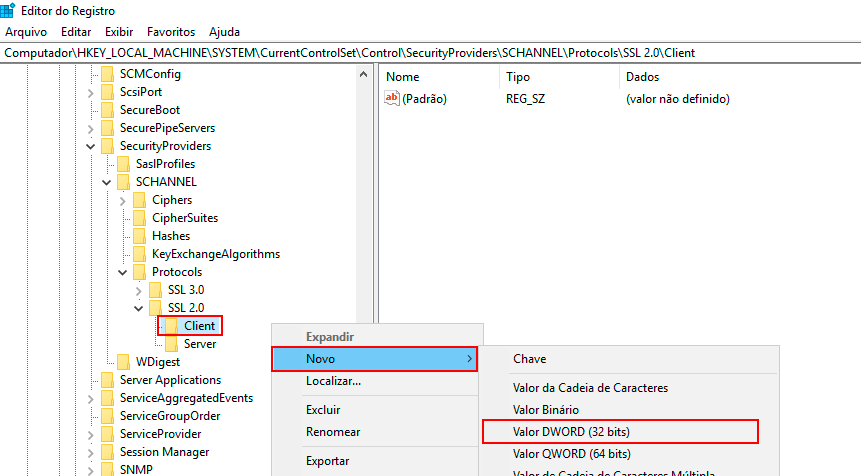

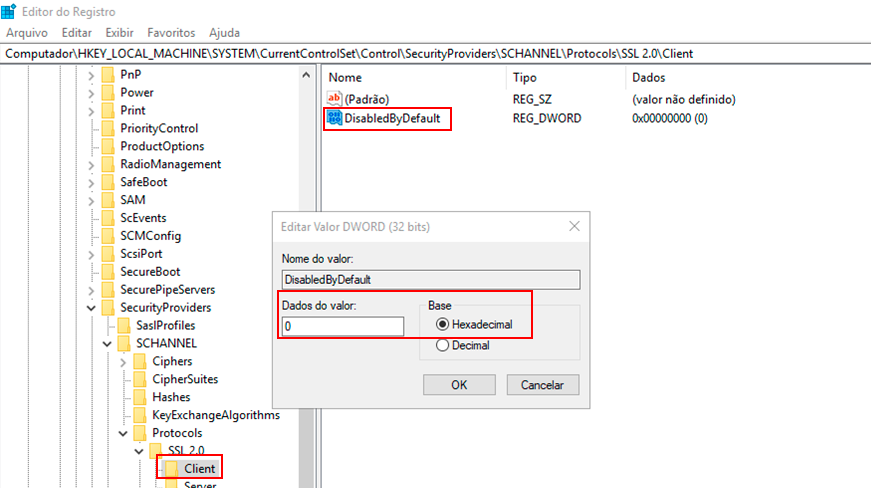

Haga clic con el botón derecho en la subclave "Client", haga clic en "Nuevo" -> "Valor DWORD (32 bits)", y dé el nombre "DisabledByDefault" al nuevo valor.

-

Haga doble clic en el valor DWORD "DisabledByDefault" y se mostrará la pantalla "Editar Valor DWORD(32 bits)".

- Para habilitar el protocolo SSL 2.0 en el lado del Cliente, escriba "0" en el campo Datos del Valor y elija la opción "Hexadecimal" en el campo Base, luego haga clic en Aceptar.

- Para deshabilitar el protocolo SSL 2.0 en el lado del Cliente, escriba "1" en el campo Datos del Valor y elija la opción "Hexadecimal", luego haga clic en Aceptar.

-

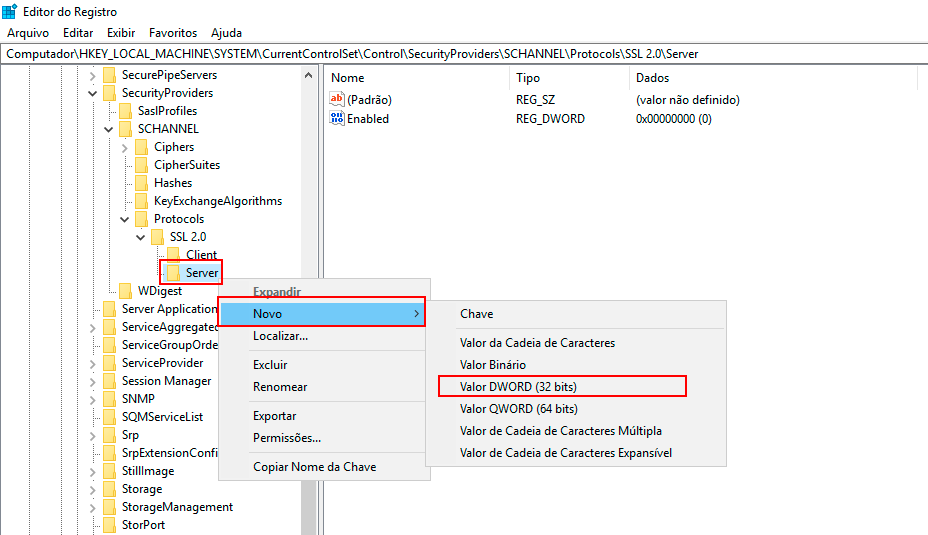

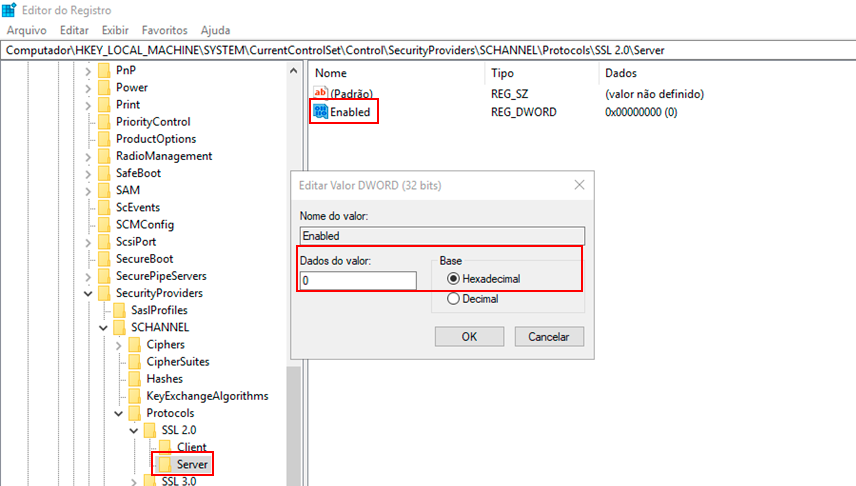

Haz clic derecho en la subclave Server, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "Enabled".

-

Haz doble clic en el valor DWORD Enabled y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo SSL 2.0 en el lado del servidor, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal" en el campo Base, luego haz clic en OK.

- Para deshabilitar el protocolo SSL 2.0 en el lado del servidor, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

Cierra el Editor de Registro. Los cambios se aplicarán la próxima vez que se reinicie Windows.

¶ 8.2 SSL 3.0

Para agregar subclaves y cambiar sus valores respectivos para habilitar o deshabilitar el soporte para SSL 3.0, sigue estos pasos:

-

Para abrir el Editor del Registro, ve a la pantalla de inicio de Windows, escribe "regedit.exe", haz clic derecho y elige la opción Ejecutar como administrador.

La área de navegación del Editor del Registro muestra carpetas. Cada carpeta representa una clave predefinida en la computadora local.

-

En el Editor del Registro, navega hasta la siguiente clave:

KEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

Haz clic derecho en la clave Protocolos, selecciona Nuevo -> Clave y nombra a la nueva clave SSL 3.0.

-

Haz clic derecho en la clave SSL 3.0, selecciona Nuevo -> Clave y nombra a la nueva clave Client.

-

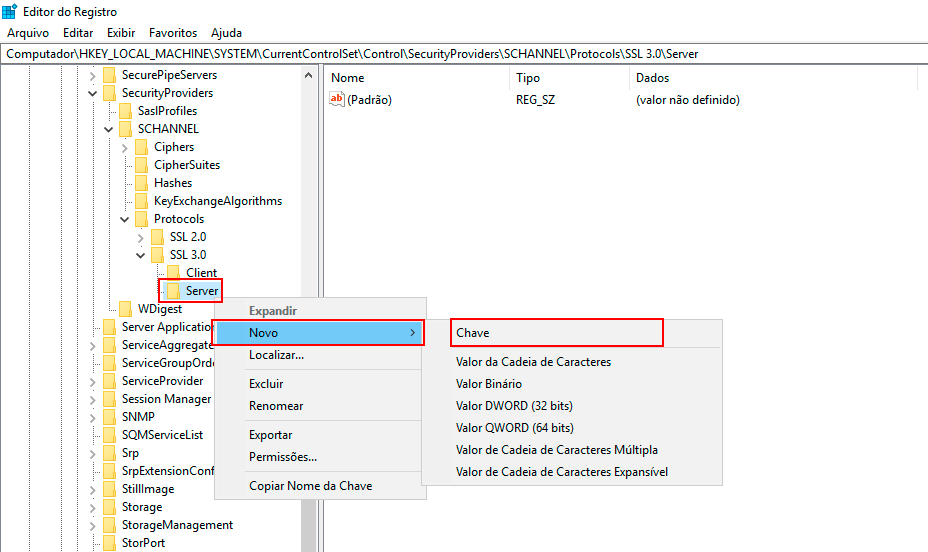

Haz clic nuevamente con el botón derecho en la clave SSL 3.0, selecciona Nuevo -> Clave y nombra a la nueva clave Server.

-

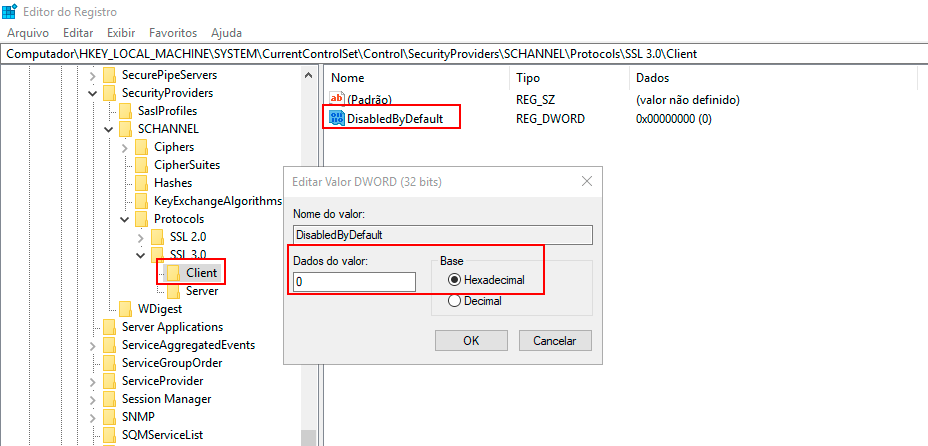

Haz clic derecho en la clave Client, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "DisabledByDefault".

-

Haz doble clic en el valor DWORD DisabledByDefault y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo SSL 3.0 en el lado del cliente, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo SSL 3.0 en el lado del cliente, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

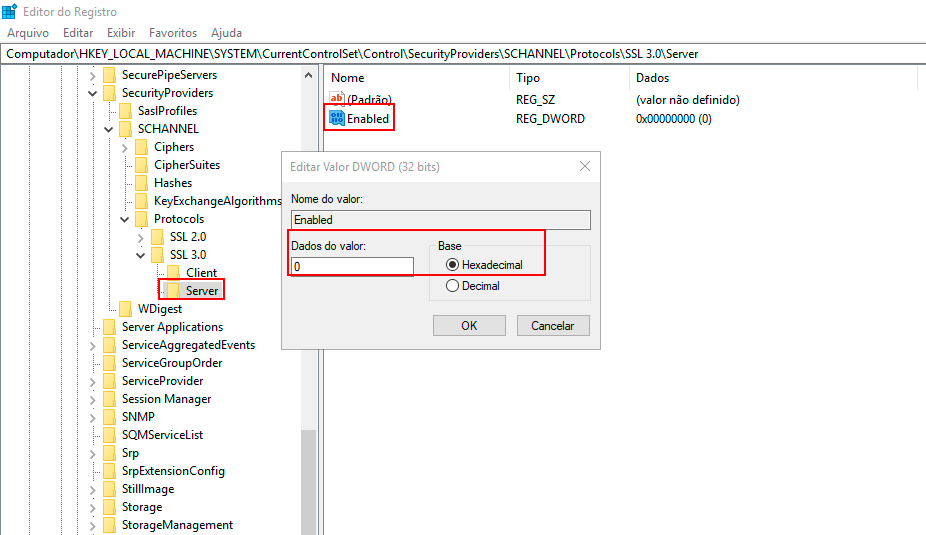

Haz clic derecho en la clave Server, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "Enabled".

-

Haz doble clic en el valor DWORD Enabled y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo SSL 3.0 en el lado del servidor, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo SSL 3.0 en el lado del servidor, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

Cierra el Editor de Registro. Los cambios se aplicarán la próxima vez que se reinicie Windows.

Nota: Se ha encontrado una vulnerabilidad en la versión 3.0 del protocolo SSL. Para garantizar el uso de versiones seguras, se sugiere deshabilitarlo en Windows y migrar a protocolos de seguridad más seguros, como TLS 1.0, TLS 1.1 o TLS 1.2.

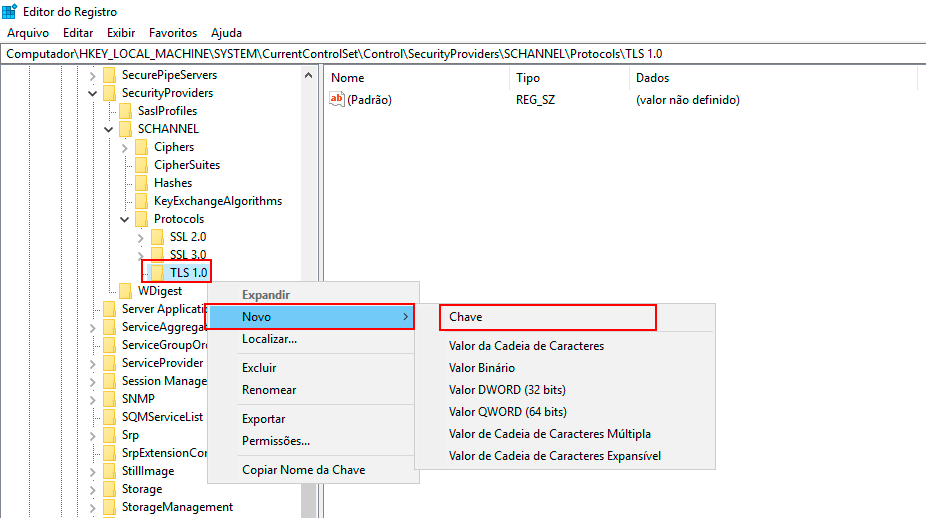

¶ 8.3 TLS 1.0

Para añadir las subclaves y cambiar sus respectivos valores con el fin de habilitar o deshabilitar el soporte para TLS 1.0, sigue los siguientes pasos:

-

Para abrir el Editor del Registro, ve a la pantalla de inicio de Windows, escribe "regedit.exe", haz clic derecho y elige la opción Ejecutar como administrador.

La área de navegación del Editor del Registro muestra carpetas. Cada carpeta representa una clave predefinida en la computadora local.

-

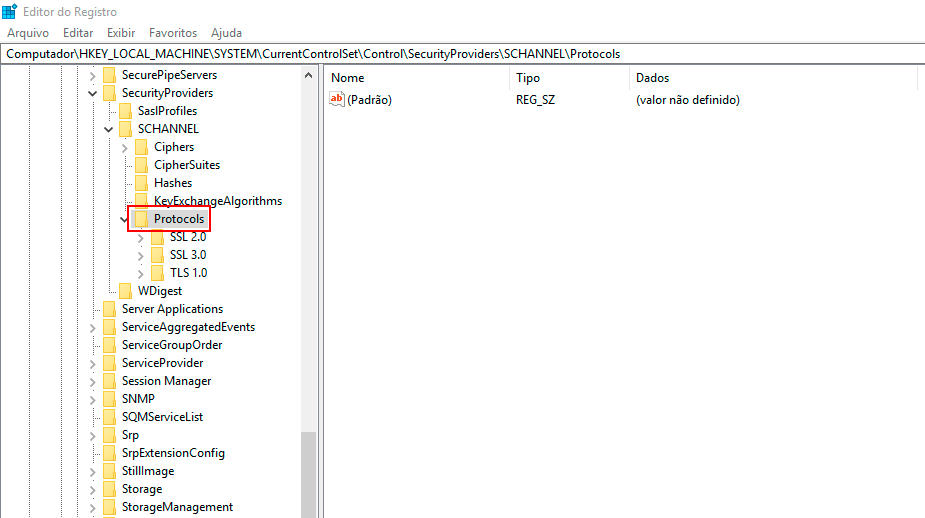

En el Editor del Registro, navega hasta la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

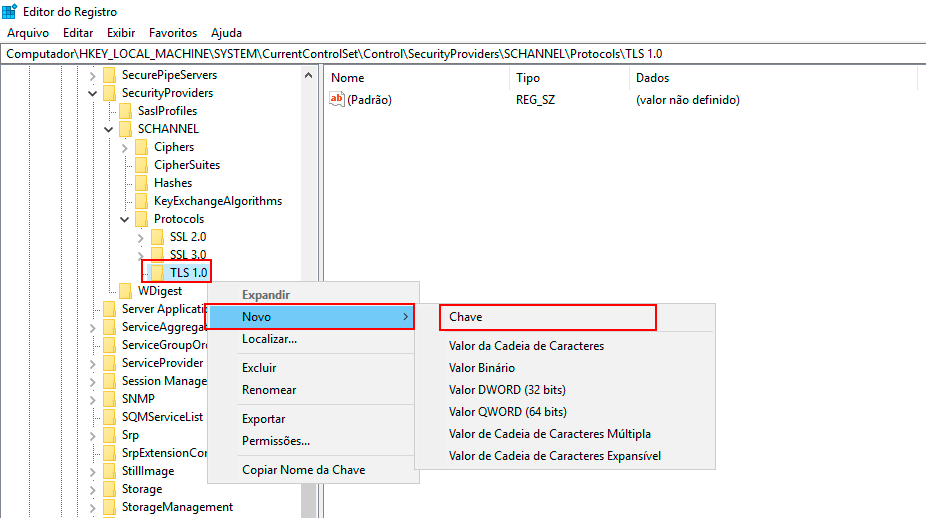

Haz clic derecho en la clave Protocolos, selecciona Nuevo -> Clave y nombra a la nueva clave TLS 1.0.

-

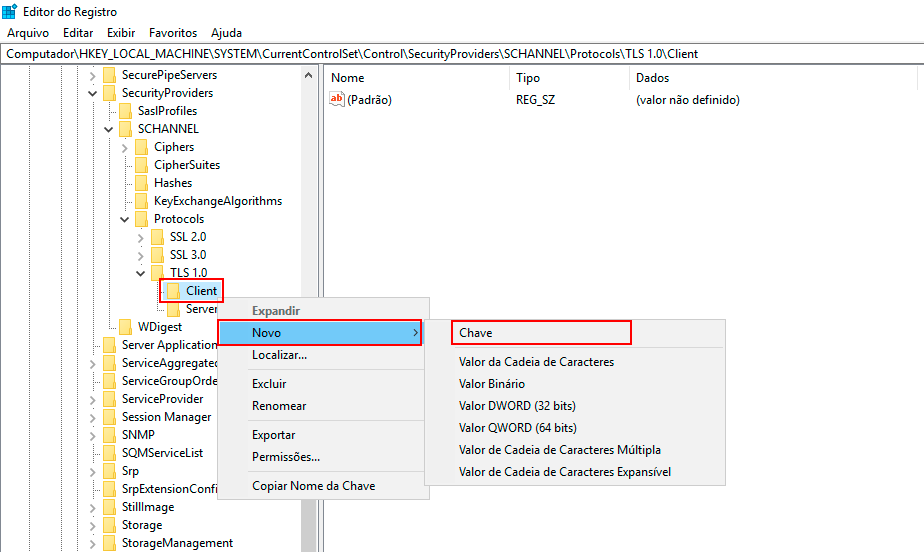

Haz clic derecho en la clave TLS 1.0, selecciona Nuevo -> Clave y nombra a la nueva clave Client.

-

Haz clic nuevamente con el botón derecho en la clave TLS 1.0, selecciona Nuevo -> Clave y nombra a la nueva clave Server.

-

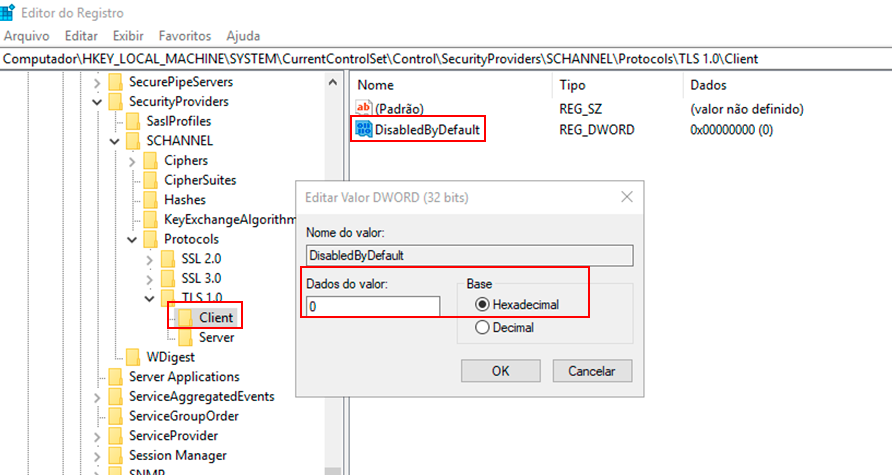

Haz clic derecho en la clave Client, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "DisabledByDefault".

-

Haz doble clic en el valor DWORD DisabledByDefault y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.0 en el lado del cliente, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.0 en el lado del cliente, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

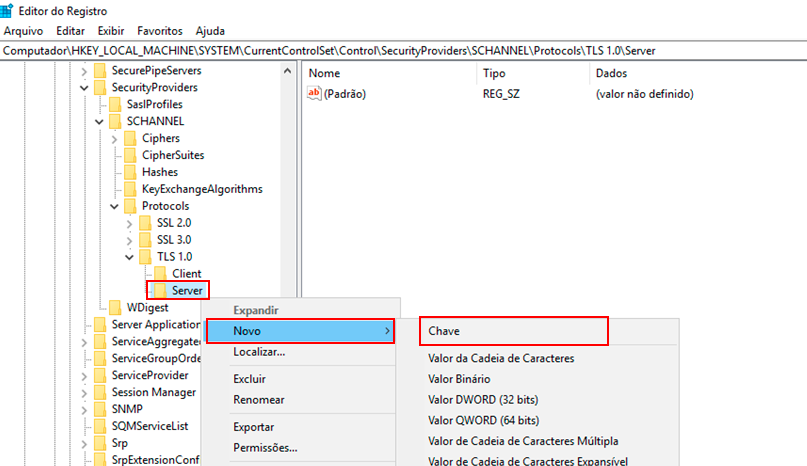

Haz clic derecho en la clave Server, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "Enabled".

-

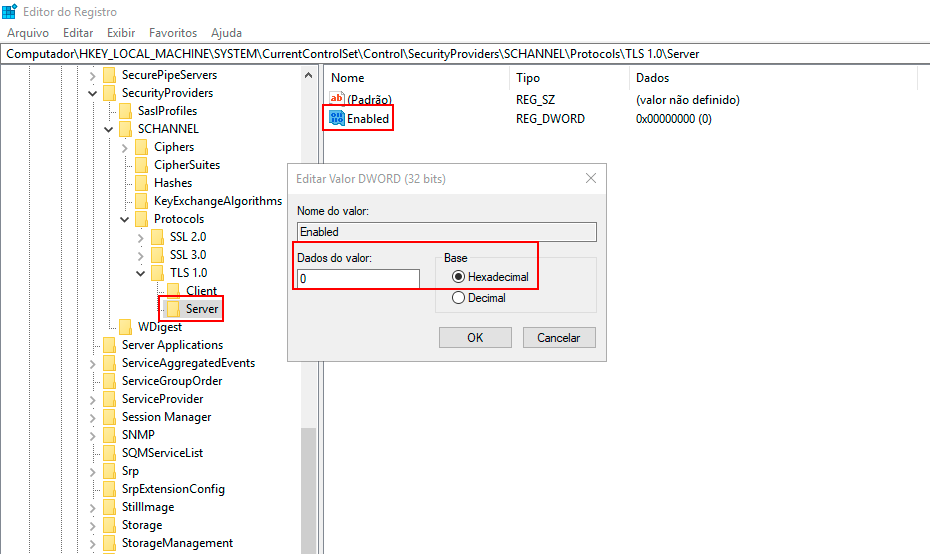

Haz doble clic en el valor DWORD Enabled y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.0 en el lado del servidor, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.0 en el lado del servidor, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

Cierra el Editor de Registro. Los cambios se aplicarán la próxima vez que se reinicie Windows.

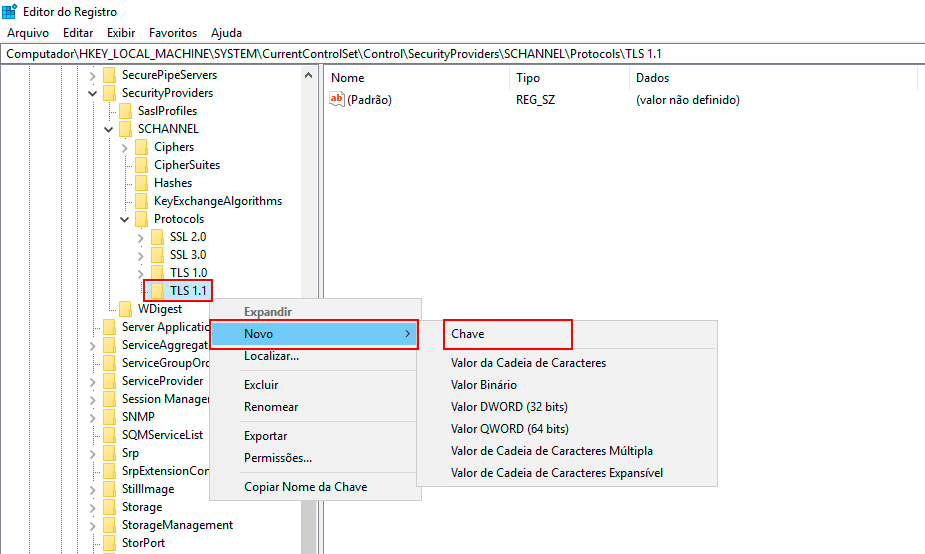

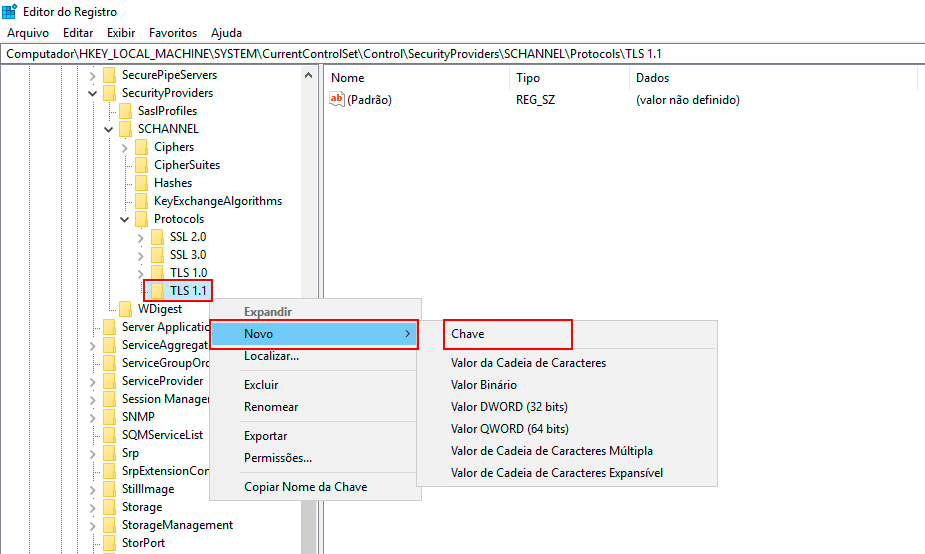

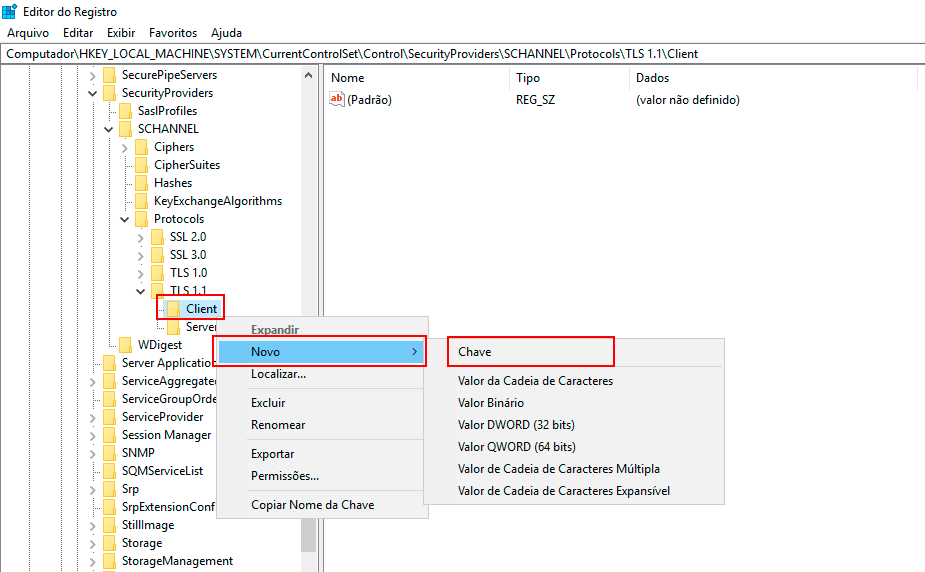

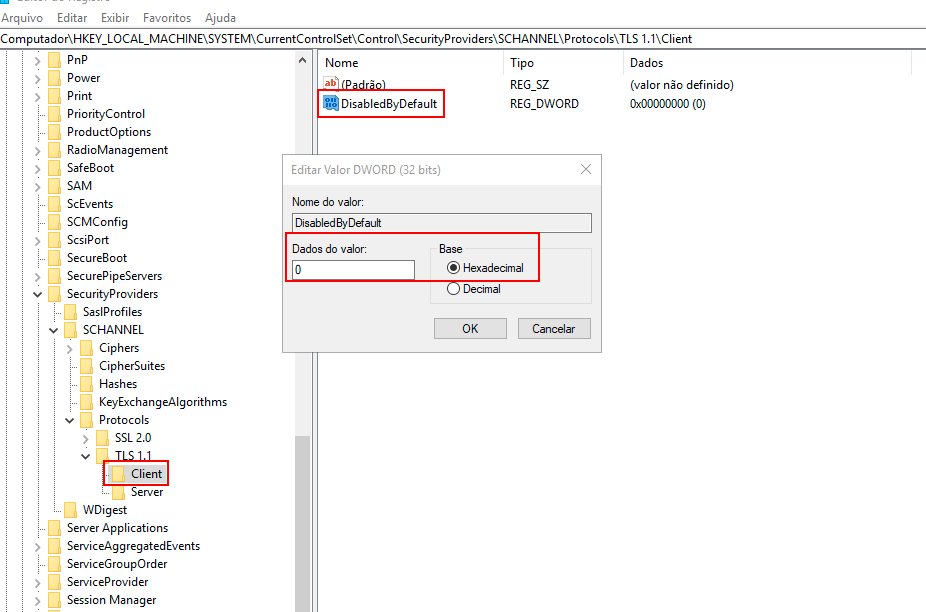

¶ 8.4 TLS 1.1

Para añadir las subclaves y cambiar sus respectivos valores con el fin de habilitar o deshabilitar el soporte para TLS 1.1, sigue estos pasos:

-

Para abrir el Editor del Registro, ve a la pantalla de inicio de Windows, escribe "regedit.exe", haz clic derecho y elige la opción Ejecutar como administrador.

La área de navegación del Editor del Registro muestra carpetas. Cada carpeta representa una clave predefinida en la computadora local.

-

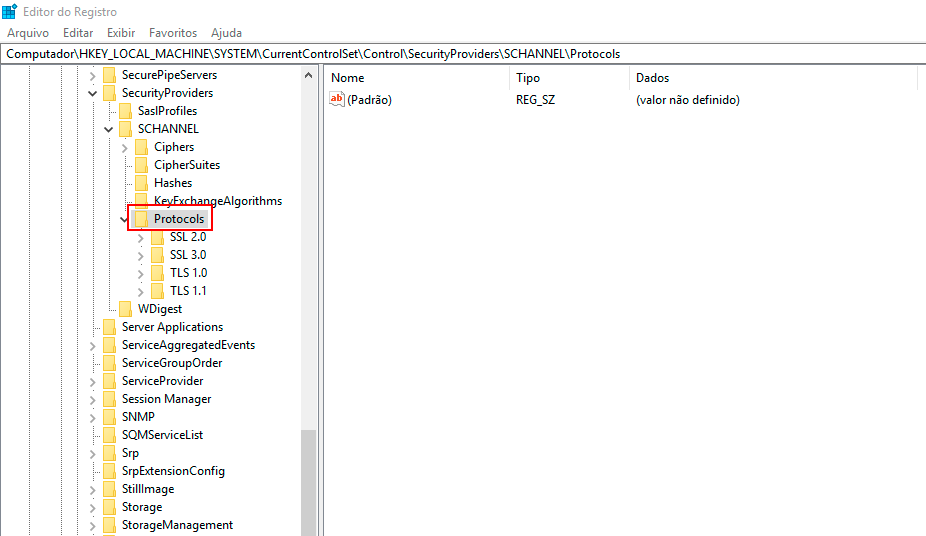

En el Editor del Registro, navega hasta la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

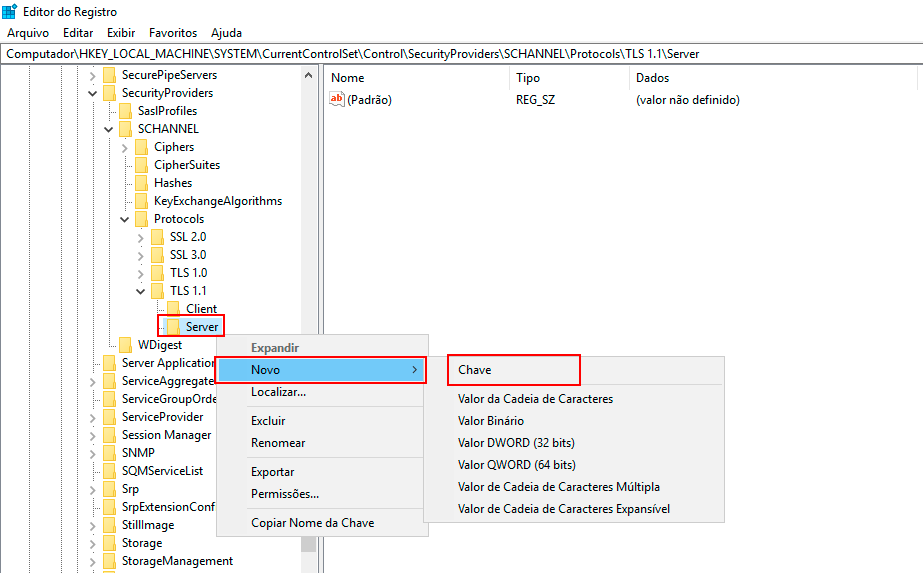

Haz clic derecho en la clave Protocolos, selecciona Nuevo -> Clave y nombra a la nueva clave TLS 1.1.

-

Haz clic derecho en la clave TLS 1.1, selecciona Nuevo -> Clave y nombra a la nueva clave Client.

-

Haz clic nuevamente con el botón derecho en la clave TLS 1.1, selecciona Nuevo -> Clave y nombra a la nueva clave Server.

-

Haz clic derecho en la clave Client, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "DisabledByDefault".

-

Haz doble clic en el valor DWORD DisabledByDefault y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.1 en el lado del cliente, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.1 en el lado del cliente, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

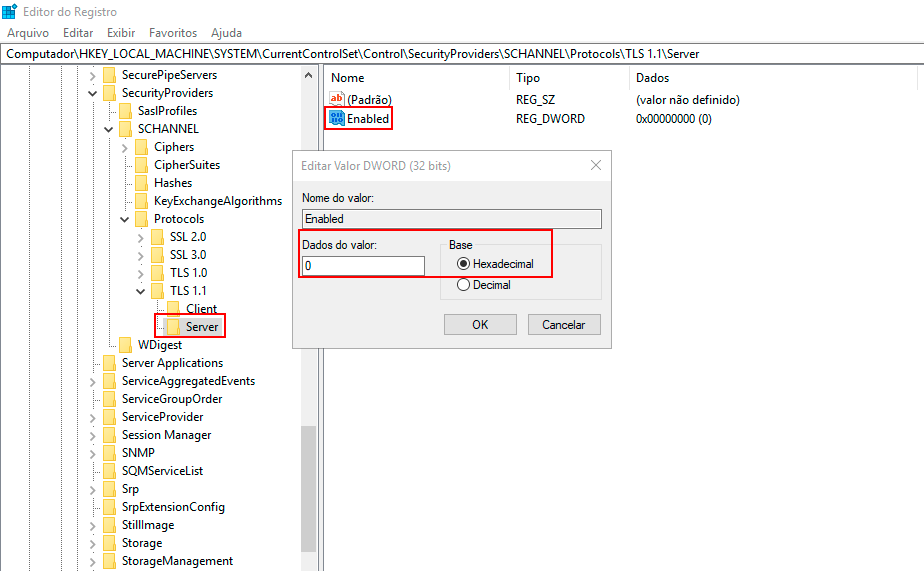

Haz clic derecho en la clave Server, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "Enabled".

-

Haz doble clic en el valor DWORD Enabled y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.1 en el lado del servidor, ingresa el número "1" en el campo Datos del Valor y en Base, elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.1 en el lado del servidor, mantén el número "0" en el campo Datos del Valor y en Base, elige la opción "Hexadecimal", luego haz clic en OK.

-

Cierra el Editor de Registro. Los cambios se aplicarán la próxima vez que se reinicie Windows.

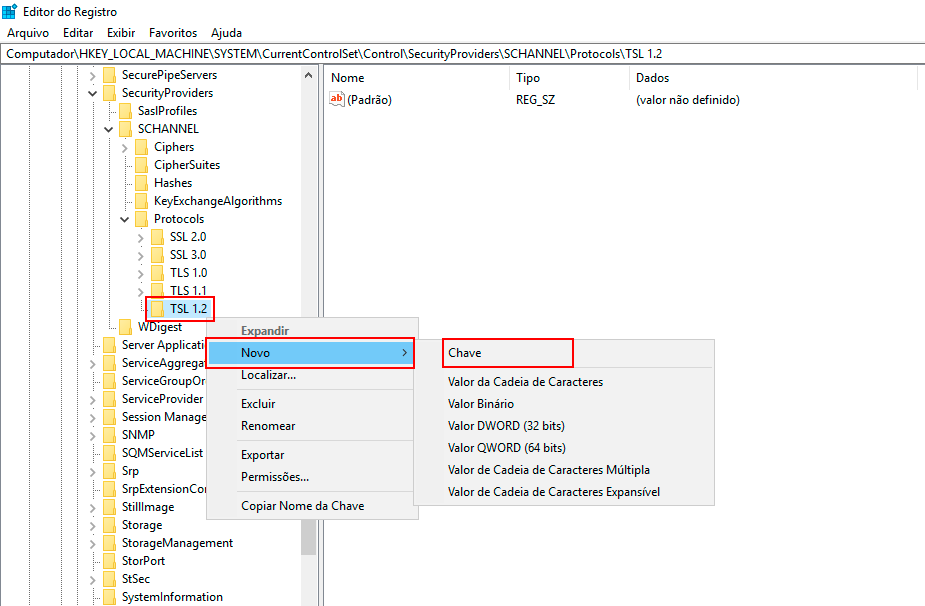

¶ 8.5 TLS 1.2

A continuación, se detallan los pasos para agregar las subclaves y cambiar sus respectivos valores con el fin de habilitar o deshabilitar el soporte para TLS 1.2.

-

Para abrir el Editor del Registro, ve a la pantalla de inicio de Windows, escribe "regedit.exe", haz clic derecho y elige la opción Ejecutar como administrador.

La área de navegación del Editor del Registro muestra carpetas. Cada carpeta representa una clave o subclaves predefinidas en la computadora local.

-

En el Editor del Registro, navega hasta la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

Haz clic derecho en la clave Protocolos, selecciona Nuevo -> Clave y nombra a la nueva clave TLS 1.2.

-

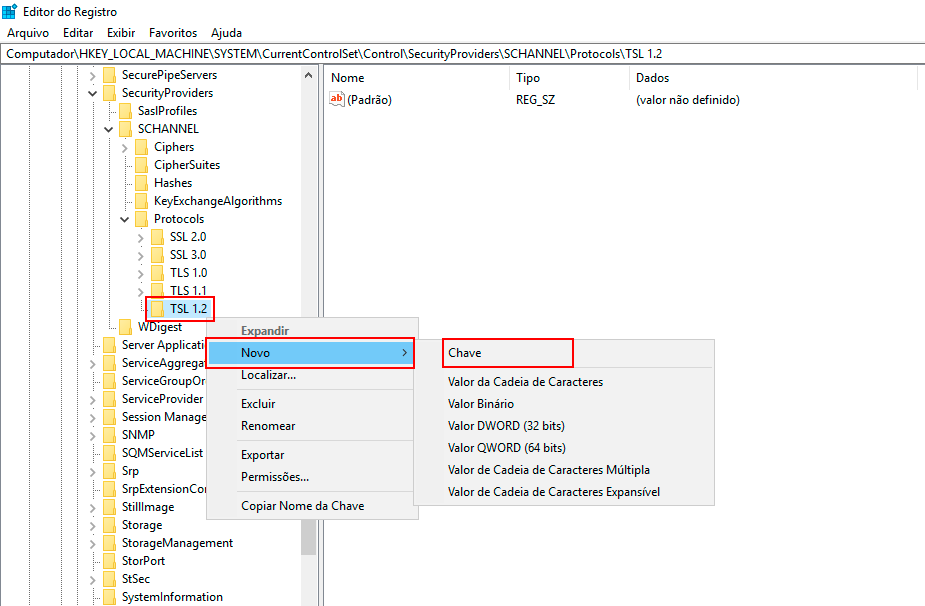

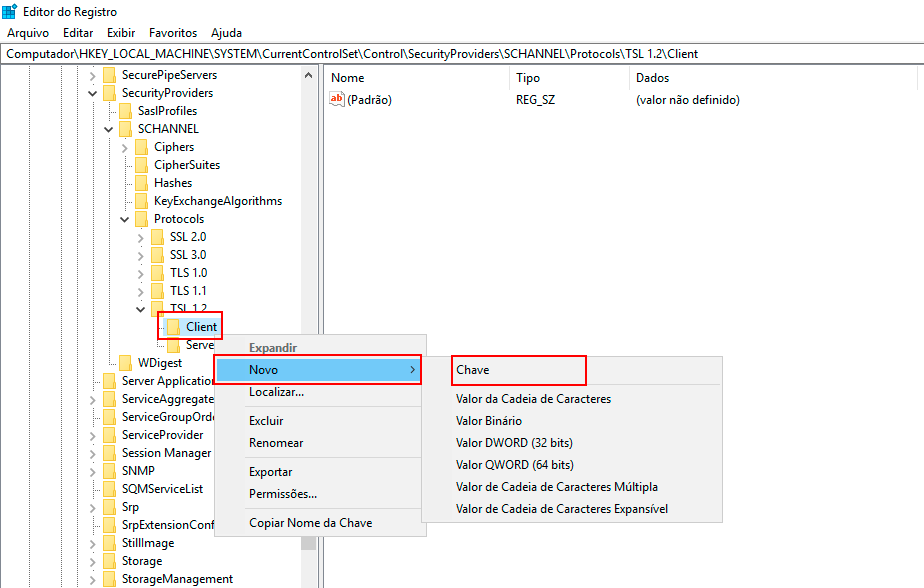

Haz clic derecho en la clave TLS 1.2, selecciona Nuevo -> Clave y nombra a la nueva clave Client.

-

Haz clic nuevamente con el botón derecho en la clave TLS 1.2, selecciona Nuevo -> Clave y nombra a la nueva clave Server.

-

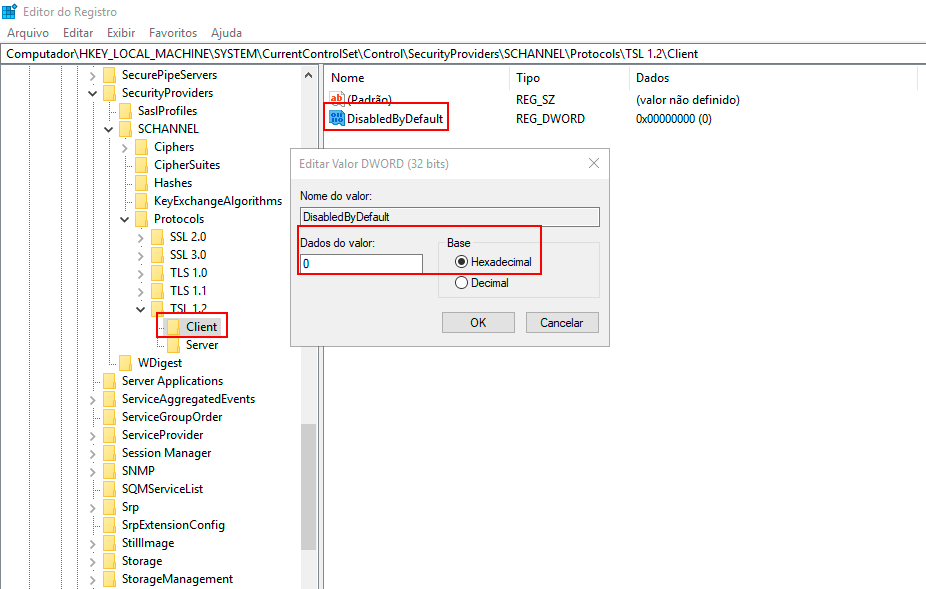

Haz clic derecho en la subclave Client, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "DisabledByDefault".

-

Haz doble clic en el valor DWORD DisabledByDefault y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.2 en el lado del cliente, ingresa el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.2 en el lado del cliente, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

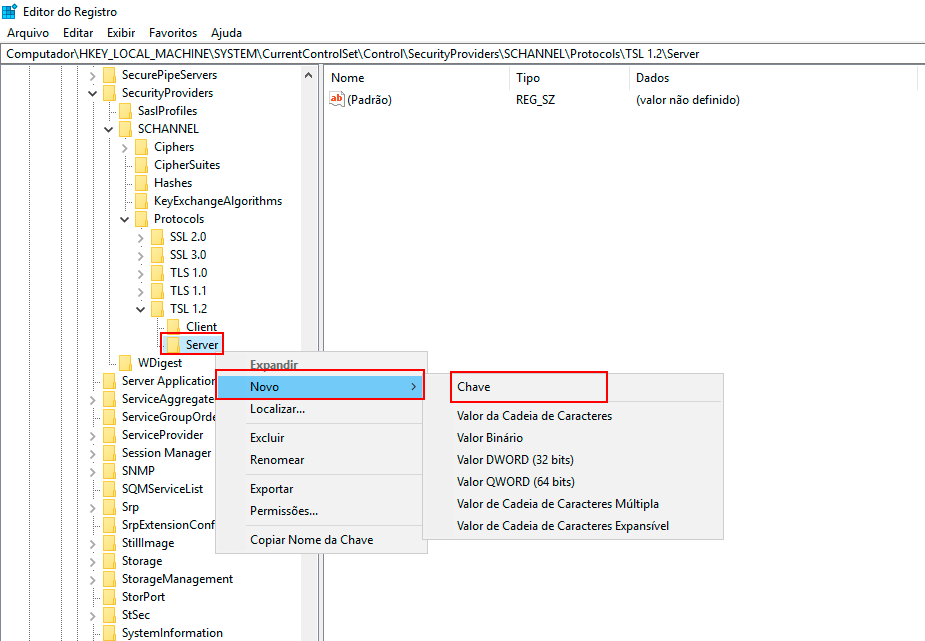

Haz clic derecho en la clave Server, selecciona Nuevo -> Valor DWORD (32 bits) y nombra al nuevo valor "Enabled".

-

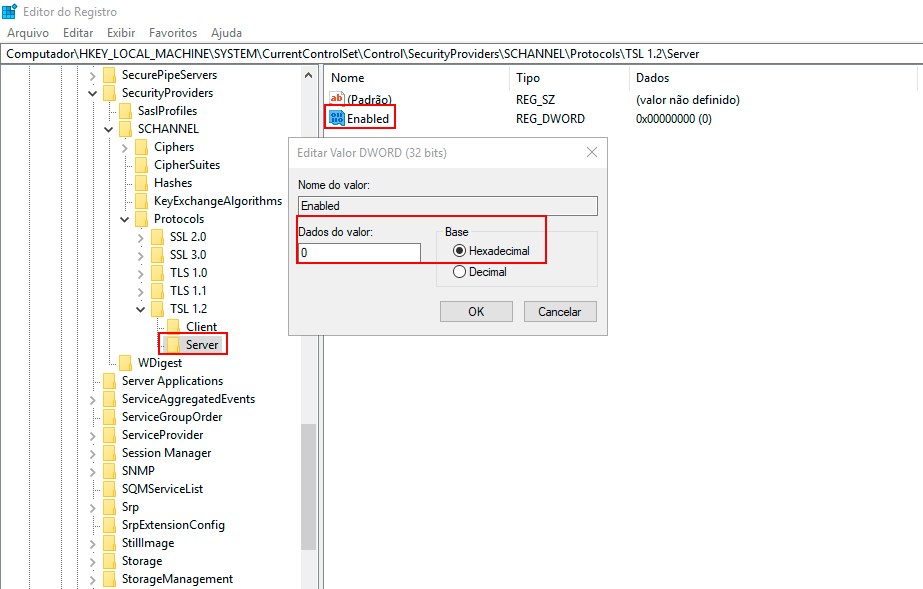

Doble clic en el valor DWORD Enabled y se mostrará la ventana Editar Valor DWORD(32 bits).

- Para habilitar el protocolo TLS 1.2 en el lado del servidor, ingresa el número "1" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

- Para deshabilitar el protocolo TLS 1.2 en el lado del servidor, mantén el número "0" en el campo Datos del Valor y elige la opción "Hexadecimal", luego haz clic en OK.

-

Cierra el Editor de Registro. Los cambios se aplicarán la próxima vez que se reinicie Windows.