¶ 1. Resumo

O manual abrange configurações e sugestões para otimizar o desempenho e a segurança das aplicações T6 Planning no servidor IIS. Com foco no protocolo HTTPS, destacando a compactação HTTP para melhorar a eficiência da banda. Detalha a implementação do SSL/TLS para uma comunicação segura, incluindo instruções passo a passo para a importação de certificados no IIS 8.0 e a criação de certificados autoassinados. O manual também aborda os algoritmos de criptografia e protocolos SSL/TLS, recomendando a desativação do SSL 3.0 devido a vulnerabilidades e a migração para protocolos mais seguros como TLS 1.0, TLS 1.1 ou TLS 1.2. Em resumo, o manual oferece diretrizes específicas para configurar o IIS, priorizando a segurança e eficiência das aplicações T6 Planning, especialmente no contexto do protocolo HTTPS e configurações de criptografia.

¶ 2. IIS Dicas e Configurações

¶ 2.1 Visão Geral

Este manual tem por objetivo fornecer sugestões de configurações no IIS de modo a oferecer instruções de configurações do protocolo HTTPS para aumentar o desempenho e a segurança das aplicações T6 Planning.

¶ 3. Compactação HTTP

¶ 3.1 Visão Geral

A compactação HTTP permite diminuir o tamanho dos dados trafegados, antes que estes sejam enviados ao computador cliente. Isto proporciona uma melhora na utilização da banda disponível e o consequente aumento do desempenho da aplicação T6 Planning. Pode ser configurada para os modos estático e dinâmico.

A compactação estática é instalada por padrão durante a instalação a partir da versão 7.0 do IIS no Windows Server. A compactação dinâmica será descrita passo a passo no decorrer deste capítulo.

¶ 3.2 Habilitando a Compactação Dinâmica no IIS

Neste tópico iremos abordar a instalação da compactação dinâmica no IIS no Windows Server, conforme descrito a seguir.

Observação: As imagens deste tópico estão com base no Windows Server 2012 R2.

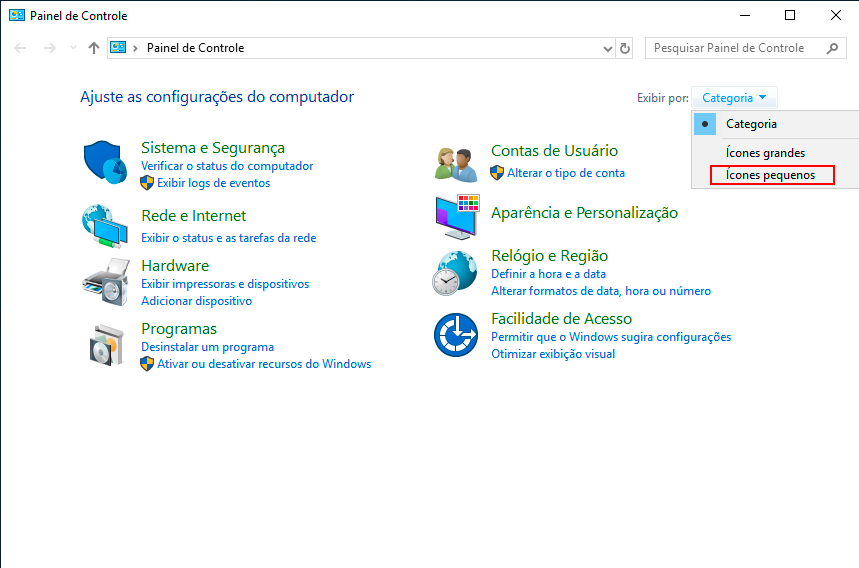

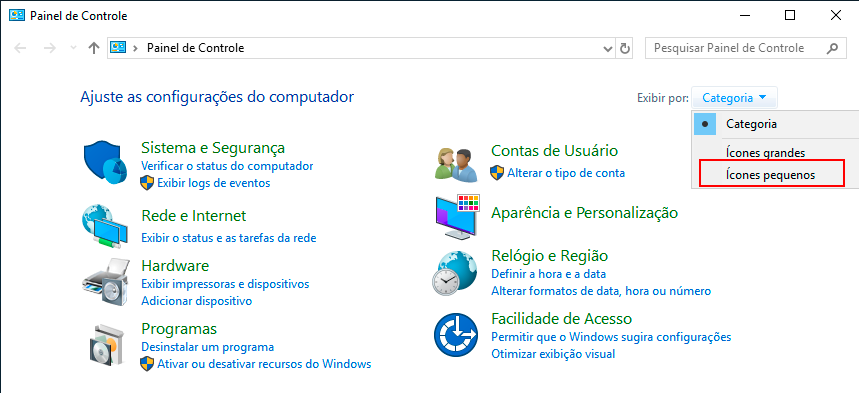

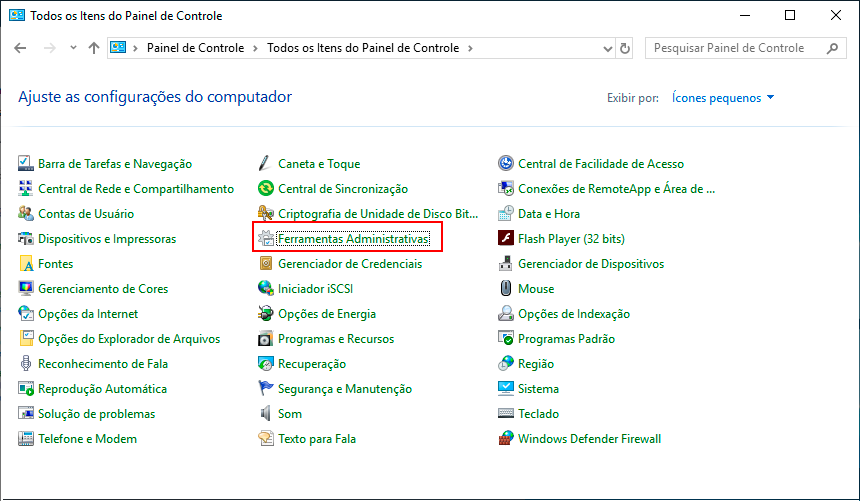

Abra o Painel de Controle do Windows e selecione a opção Ícones pequenos.

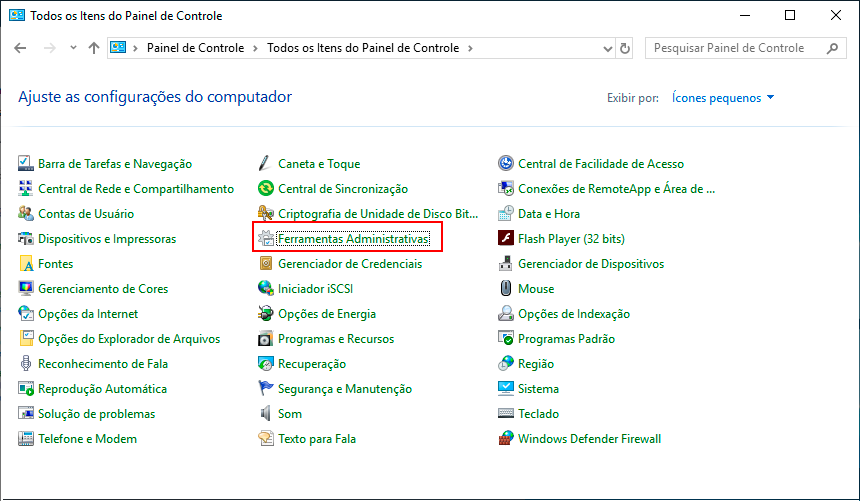

Em seguida, clique na opção Ferramentas Administrativas.

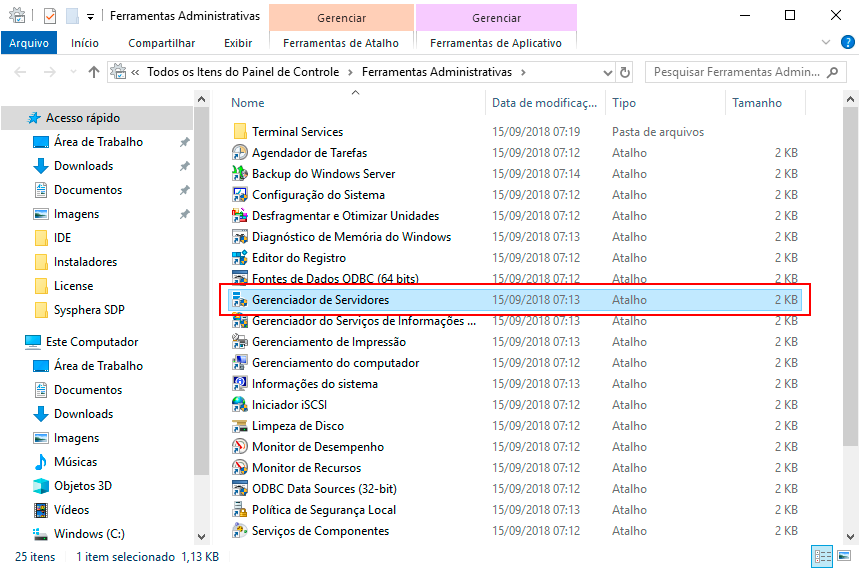

Na tela de Ferramentas Administrativas, clique em Gerenciamento de Servidores.

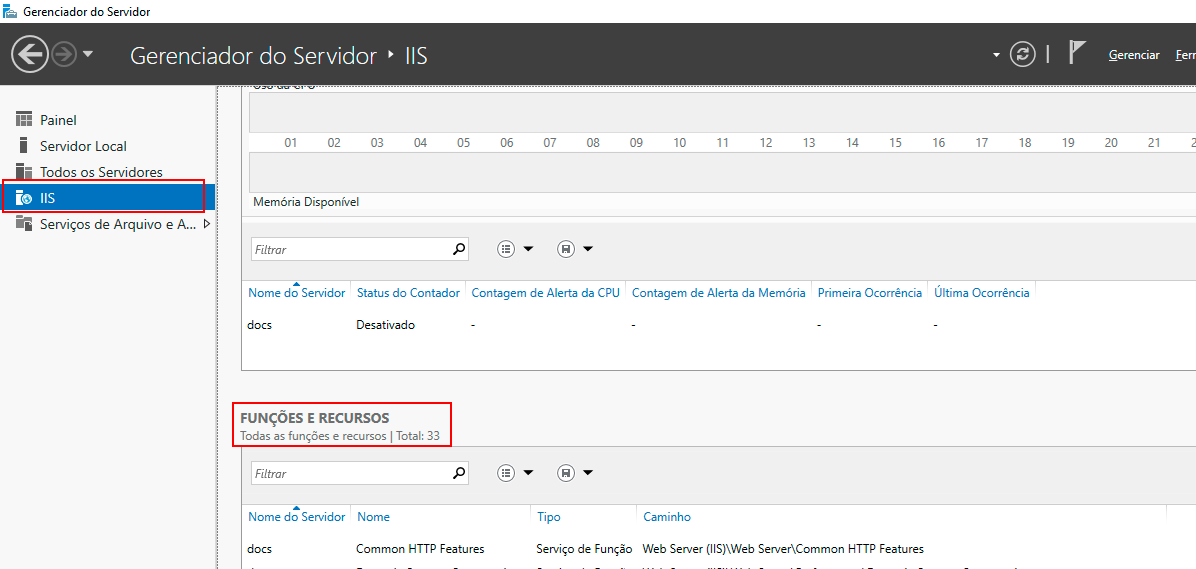

No lado esquerdo da tela, no painel hierárquico do Gerenciamento de Servidores, clique em IIS. No campo ao lado direito desça até a opção Funções e Recursos.

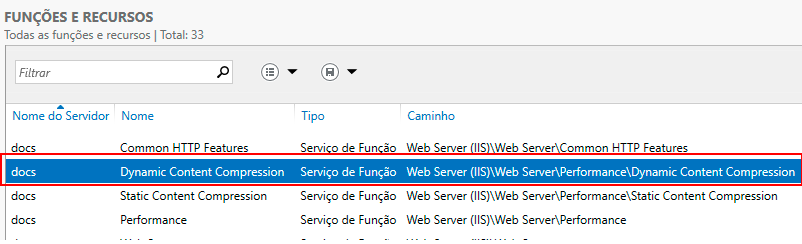

Abaixo de Funções e Recursos você irá visualizar uma lista dos serviços instalados. Tente localizar a função “Compactação de Conteúdo Dinâmico” (Dynamic Content Compression), se localizada, basta avançar para o próximo tópico e habilitar a compactação.

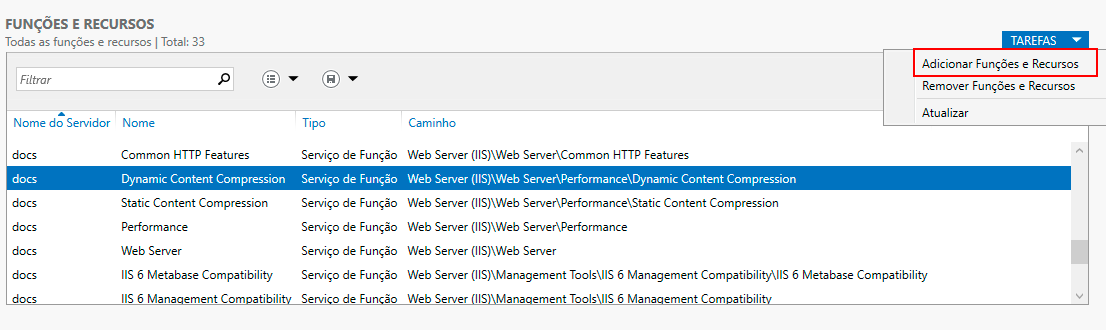

Caso a função “Compactação de Conteúdo Dinâmico”(Dynamic Content Compression) não seja localizada, no canto superior direito da tela vá em -> Tarefas -> Adicionar Função e Recursos.

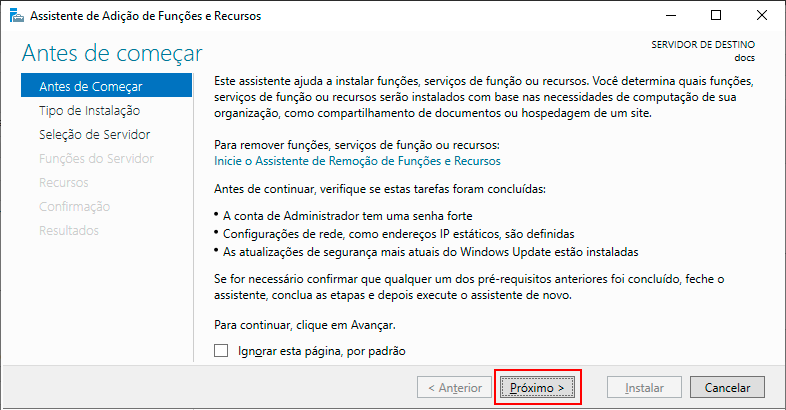

A janela Adicionar Serviços de Função será exibida. Clique em Próximo.

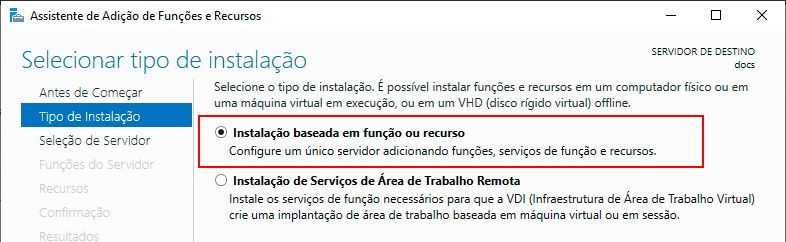

Na etapa Tipo de Instalação, marque a opção Instalação Baseada em Função ou Recurso, e clique em Próximo.

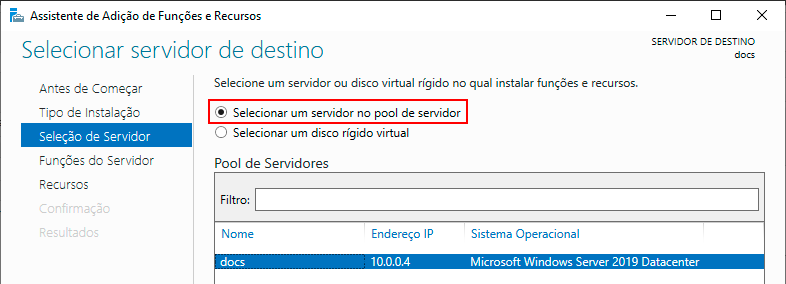

Na etapa Seleção de Servidor, marque a a opção Selecionar um servidor no pool de servidor, e clique em Próximo.

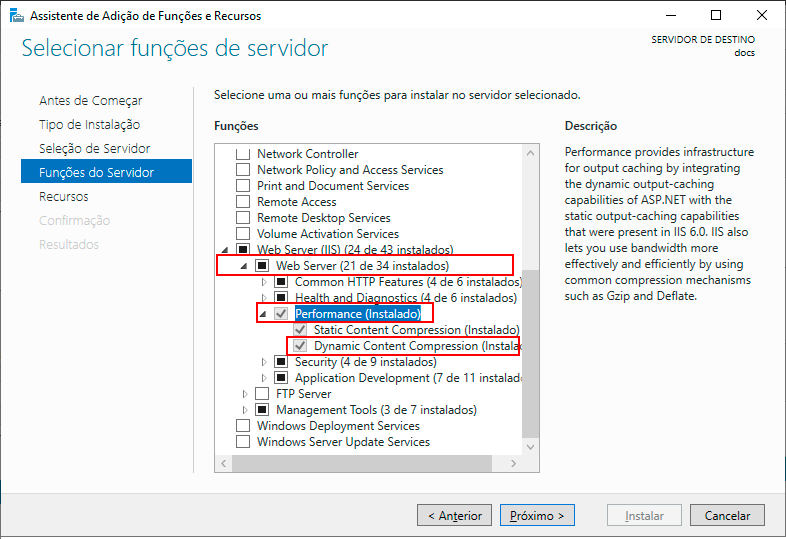

Na etapa Funções de Servidor, siga as opções: Web Server (IIS)” -> Web Server -> Performance e marque a caixa de seleção “Compactação de Conteúdo Dinâmico”- (Dynamic Content Compression). Em seguida clique em Próximo.

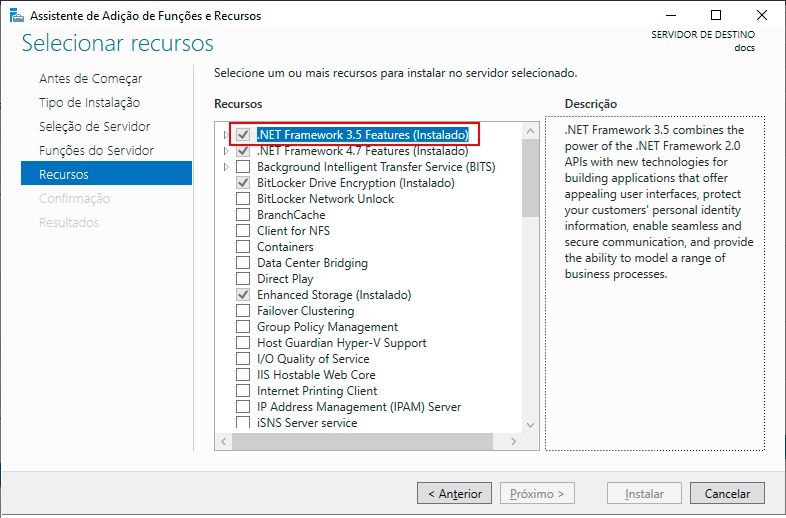

A etapa Recursos exibirá os recursos para adição, como estamos adicionando uma função ignore esta tela e clique em Próximo.

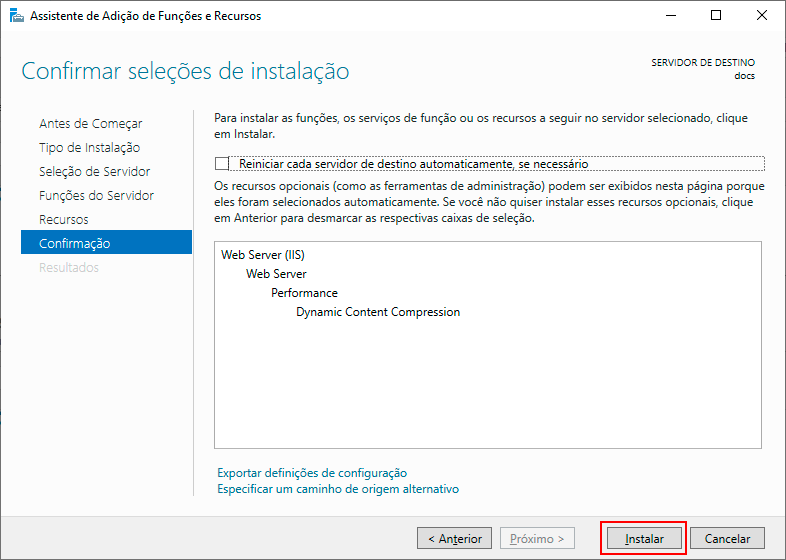

Na tela Confirmar Seleção de Instalação, clique na opção Instalar.

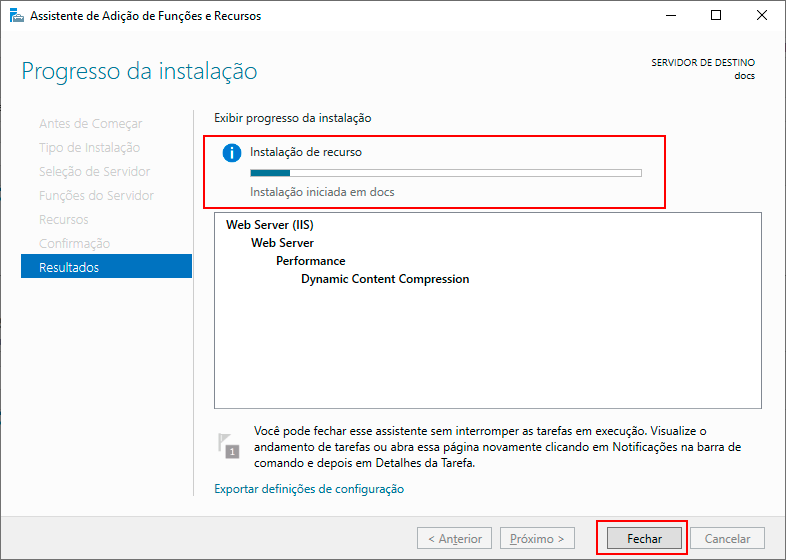

Na tela Progresso da instalação espere carregar todo o processo de instalação e após aparecer a mensagem de instalação bem sucedida clique em Fechar.

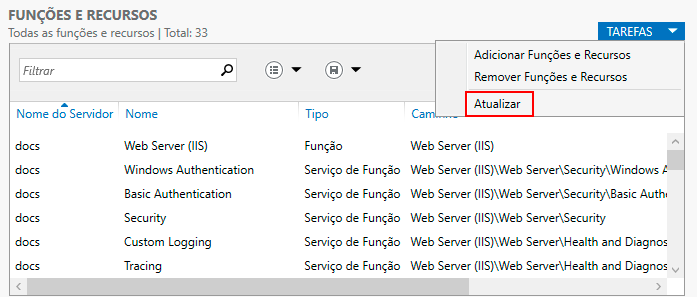

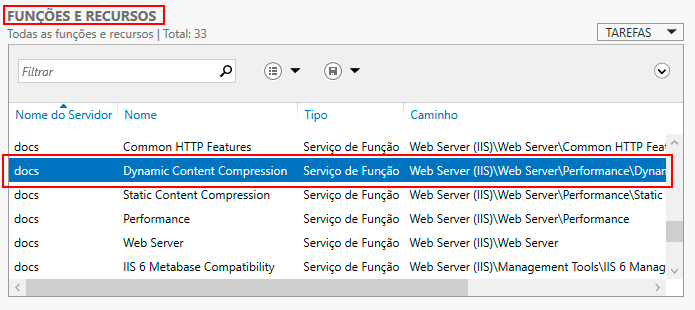

Retorne ao campo Funções e Recursos e clique em -> Tarefas -> Atualizar.

Observe que função “Compactação de Conteúdo Dinâmico” aparecerá na lista.

¶ 3.3 Configurando a Compactação no IIS

Para configurar a compactação dinâmica do IIS no Windows Server, acesse o painel de controle do Windows e selecione a opção Ícones pequenos.

A seguir, clique na opção Ferramentas Administrativas.

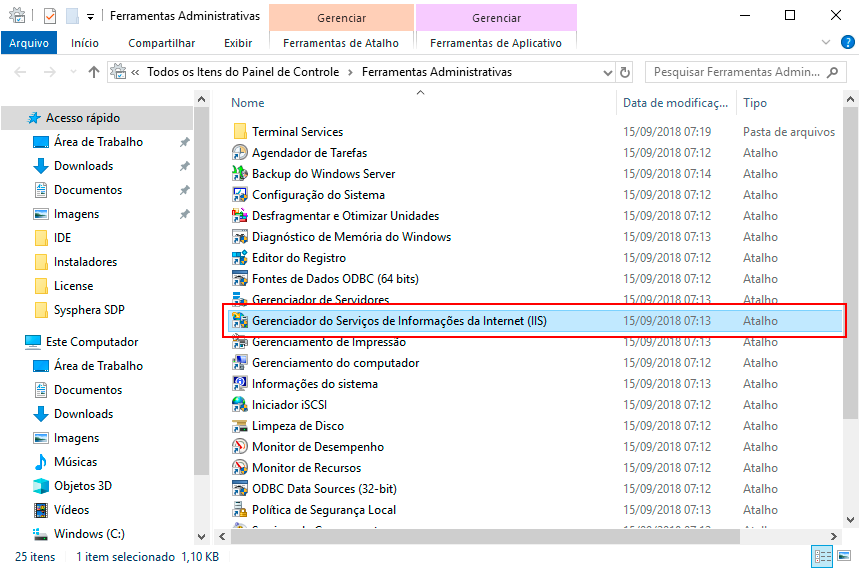

Na tela de Ferramentas Administrativas, clique na opção Gerenciador de Serviços de Informações da Internet (IIS).

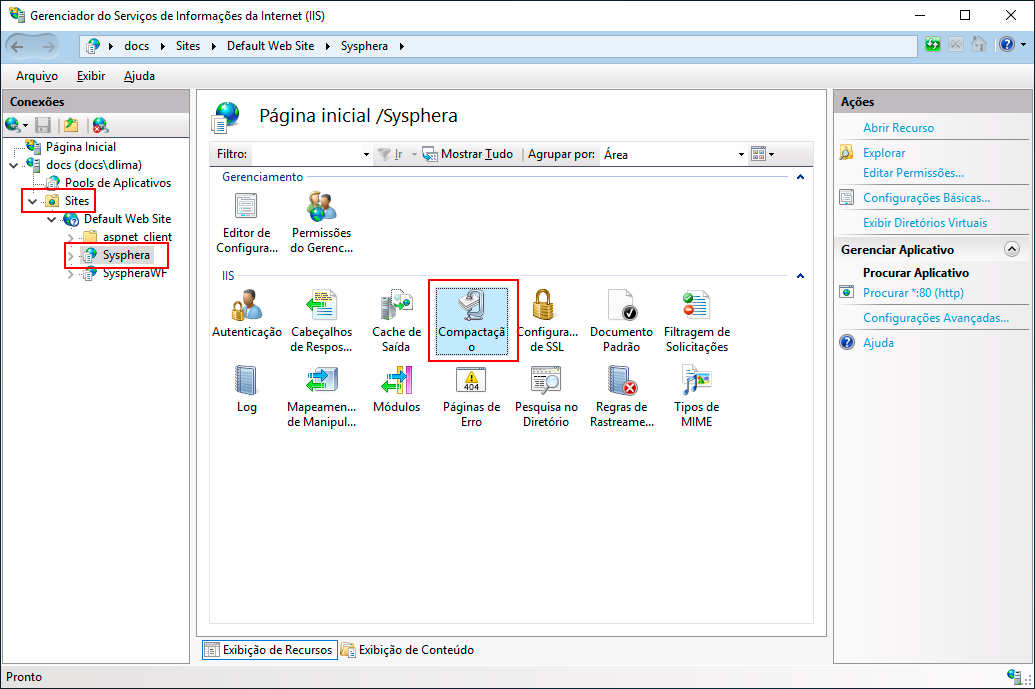

Na tela do IIS, clique na pasta Sites e a seguir escolha o WebSite referente ao T6 Planning. Nas opções de recursos que aparecerão ao lado, dê um duplo clique no ícone “Compactação”.

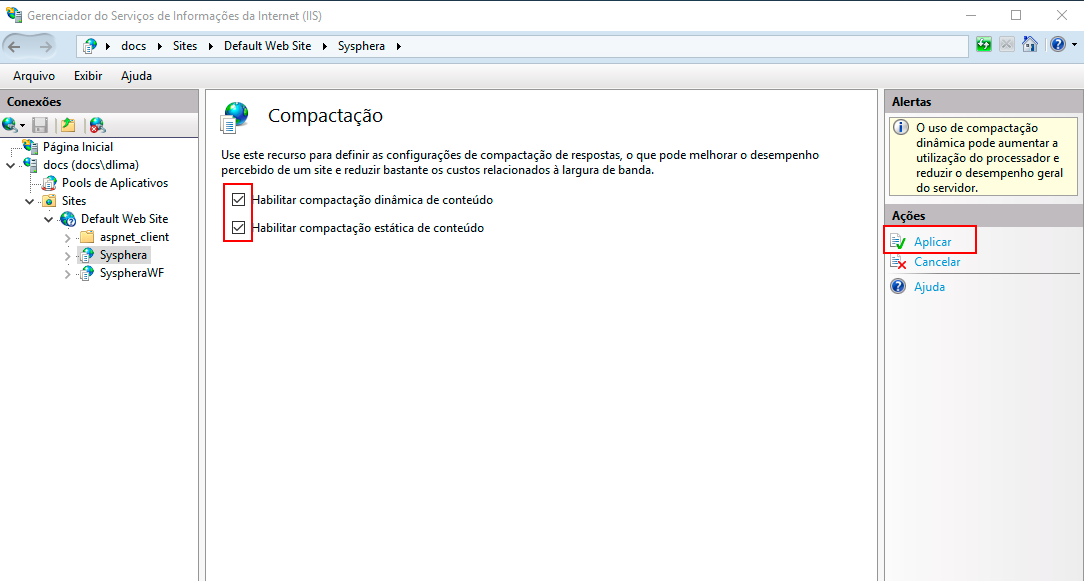

As propriedades da Compactação serão exibidas. Marque as opções Habilitar Compactação Dinâmica de Conteúdo e Habilitar Compactação Estática de Conteúdo. A seguir no painel Ações clique em Aplicar.

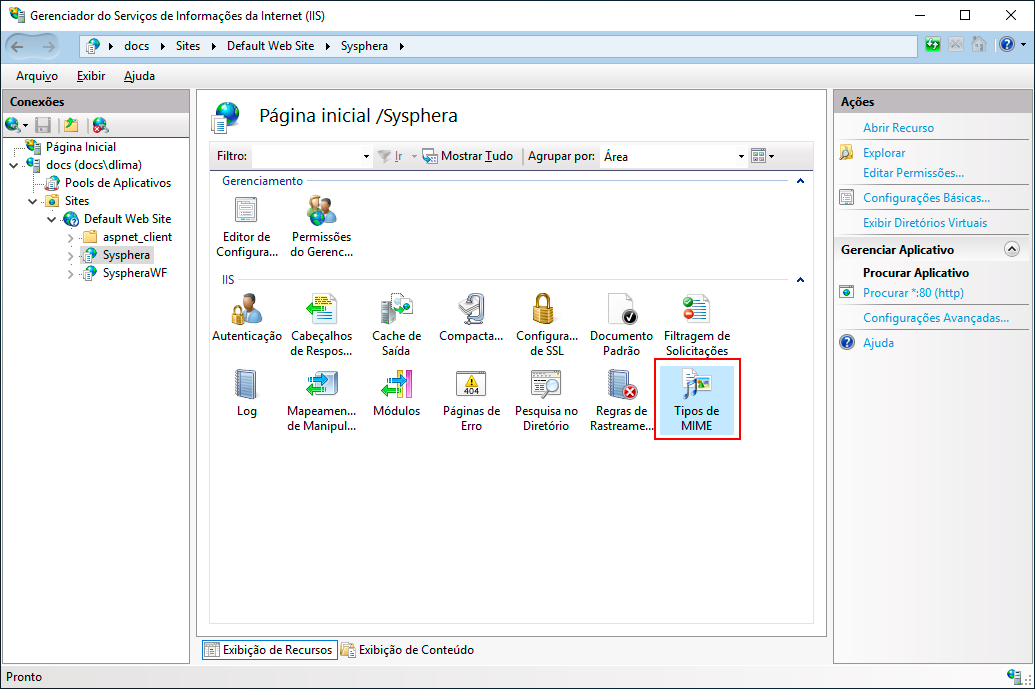

Ao retornar à tela de exibição de recursos, dê um duplo clique no ícone Tipos de MIME.

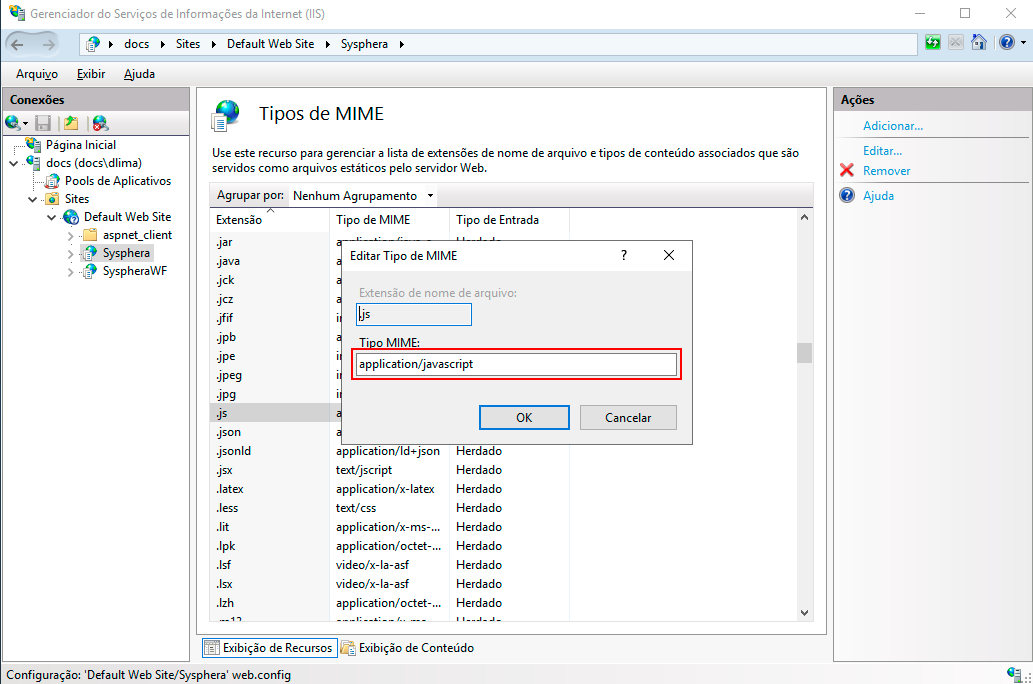

Na lista de extensões, localize a extensão “.js”. Caso o tipo de MIME desta extensão esteja definido com o texto application/x-javascript, dê um duplo clique sobre ele para editá-lo. Na caixa de diálogo que será aberta, insira o texto text/javascript no campo Tipo de MIME e clique em OK.

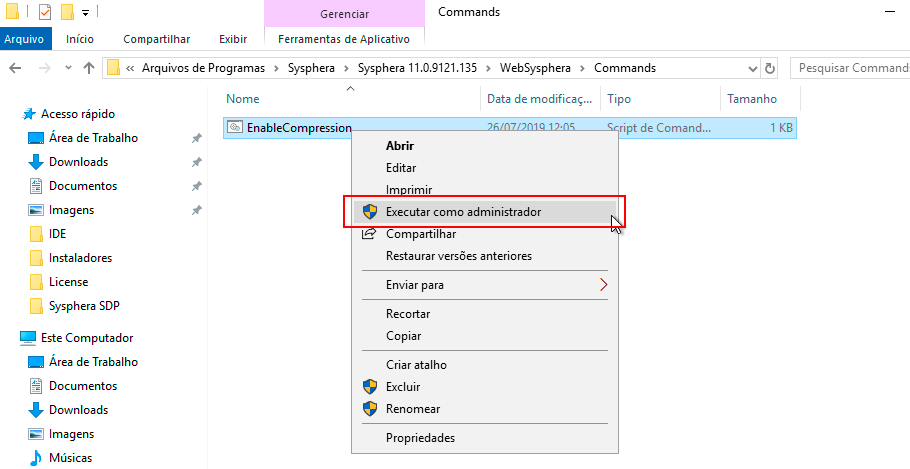

Em seguida é necessário executar como administrator o arquivo “EnableCompression.cmd” que se encontra na pasta WebT6 Planning -> Commands dentro da pasta do T6 Planning conforme a imagem abaixo:

¶ 4. Protocolo HTTPS

¶ 4.1 Visão Geral

O protocolo HTTPS é uma extensão que acrescenta ao HTTP uma camada de segurança para tornar a navegação mais segura. Ele utiliza o Secure Sockets Layer (SSL) e seu sucessor TLS (Transport Layer Security) para criar um canal seguro de comunicação entre o computador do cliente e o servidor, encriptando os dados trafegados de forma que somente o computador do cliente possa entendê-los.

Para habilitar o HTTPS é necessária a utilização de um certificado SSL/TLS para garantir a comunicação segura entre o computador cliente e o servidor. Estes certificados, quando assinados por autoridades certificadoras confiáveis e de reconhecimento público, garantem que o servidor ao qual se está conectando seja realmente o endereço que se esperava acessar, diminuindo o risco de fraude e interceptação dos dados trafegados pela rede.

¶ 4.2 Importando um Certificado SSL/TLS no IIS 8.0

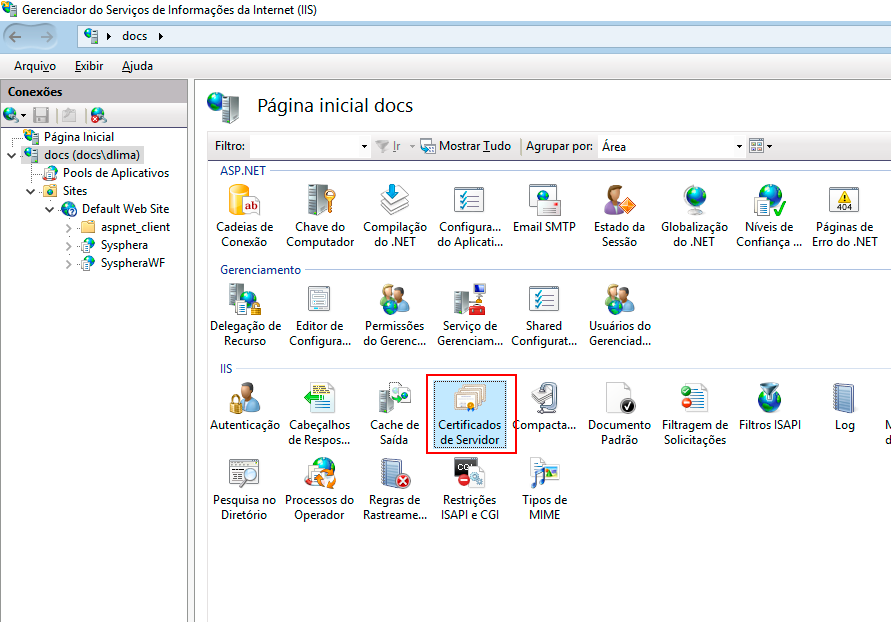

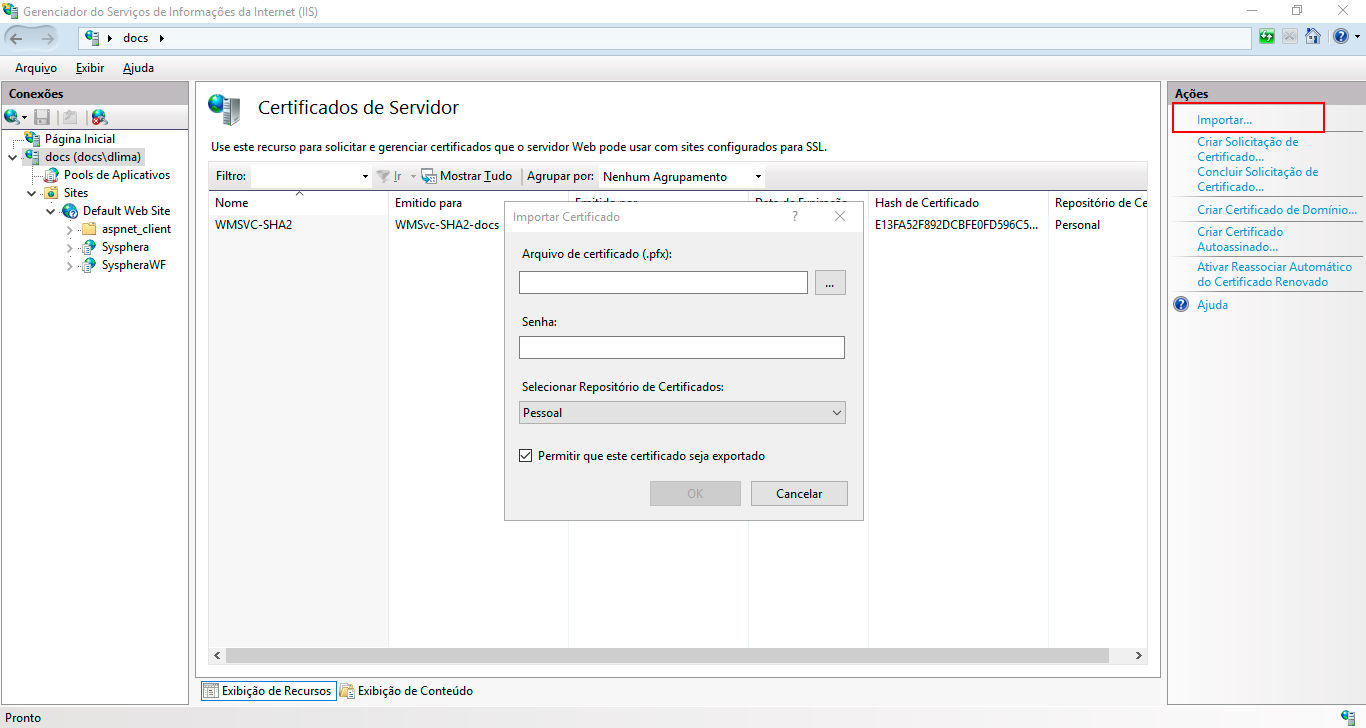

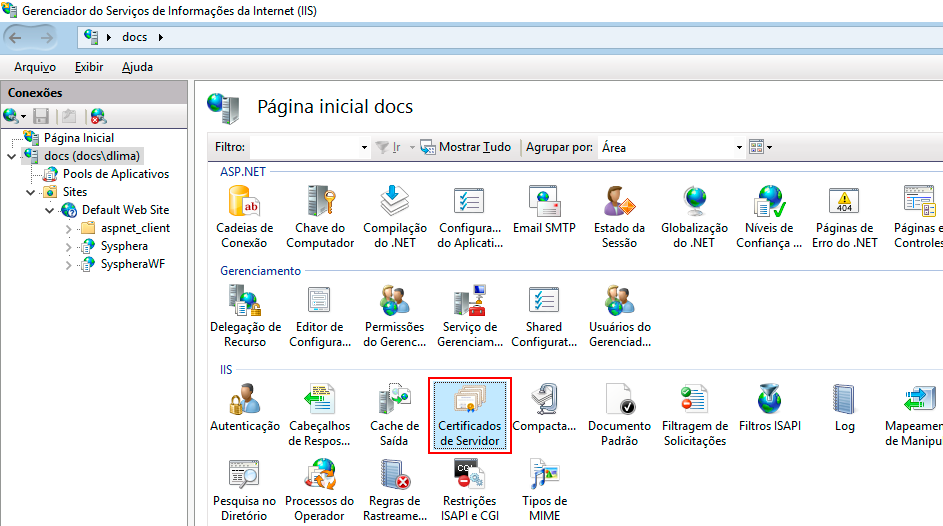

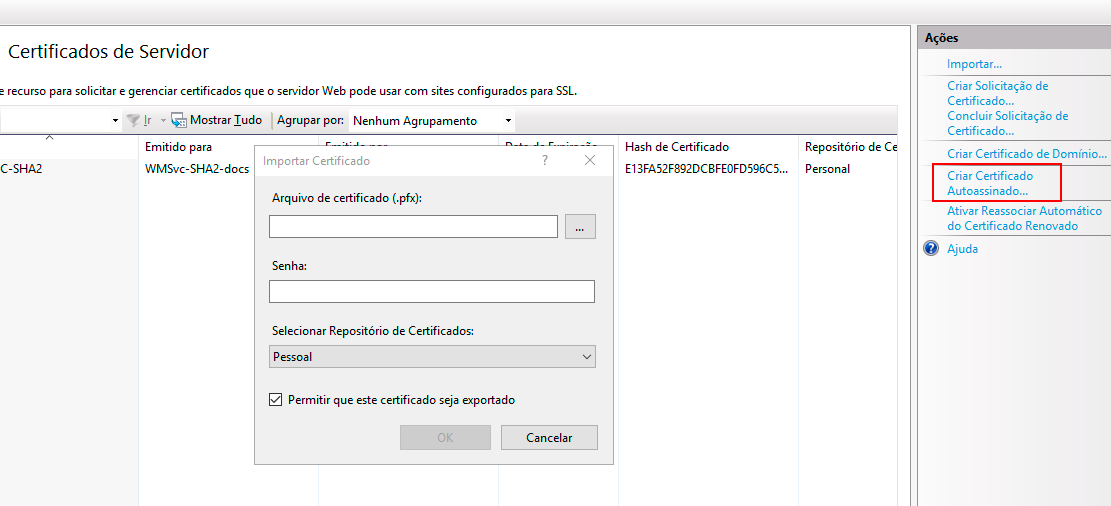

Abra o IIS 8 e clique no nome do servidor IIS.

Nas opções de recursos que aparecerão ao lado, dê um duplo clique no ícone Certificados de Servidor.

Na tela de Certificados de Servidor, localize o painel Ações e clique em Importar. A caixa de diálogo Importar Certificado será exibida. Selecione o certificado que será importado, informe a senha de importação do certificado e clique em OK.

¶ 4.3 Habilitando Associações HTTPS no IIS 8.0

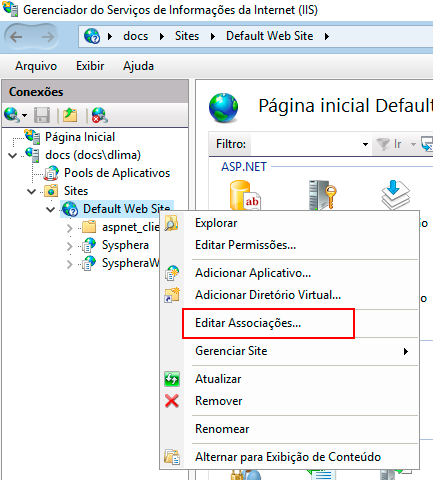

Ao retornar à tela do IIS 8, clique na pasta Sites e, a seguir, clique com o botão direito do mouse em Default WebSite.

No menu suspenso clique em Editar Associações...

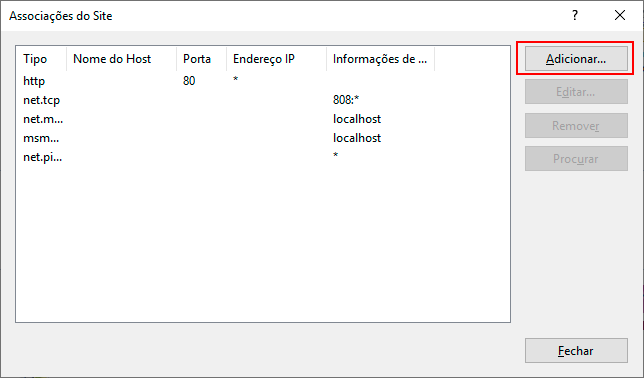

A caixa de diálogo Associações do Site será exibida. Clique no botão Adicionar.

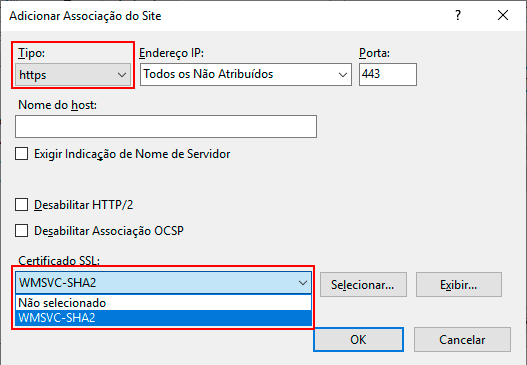

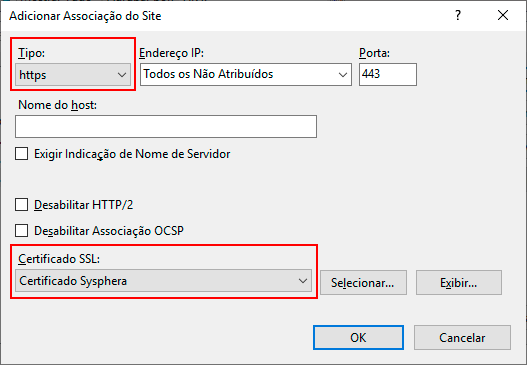

Na caixa de diálogo Adicionar Associação do Site, no campo Tipos, selecione a opção “https”. Em Certificado SSL, selecione o certificado importado para esta finalidade e em seguida clique em OK.

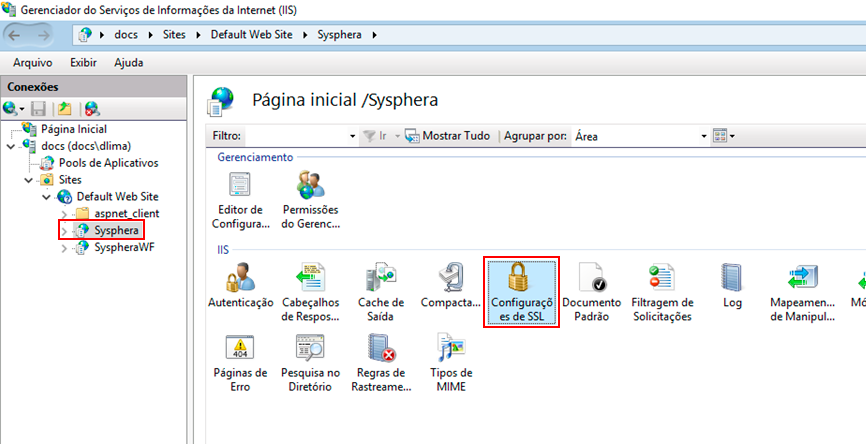

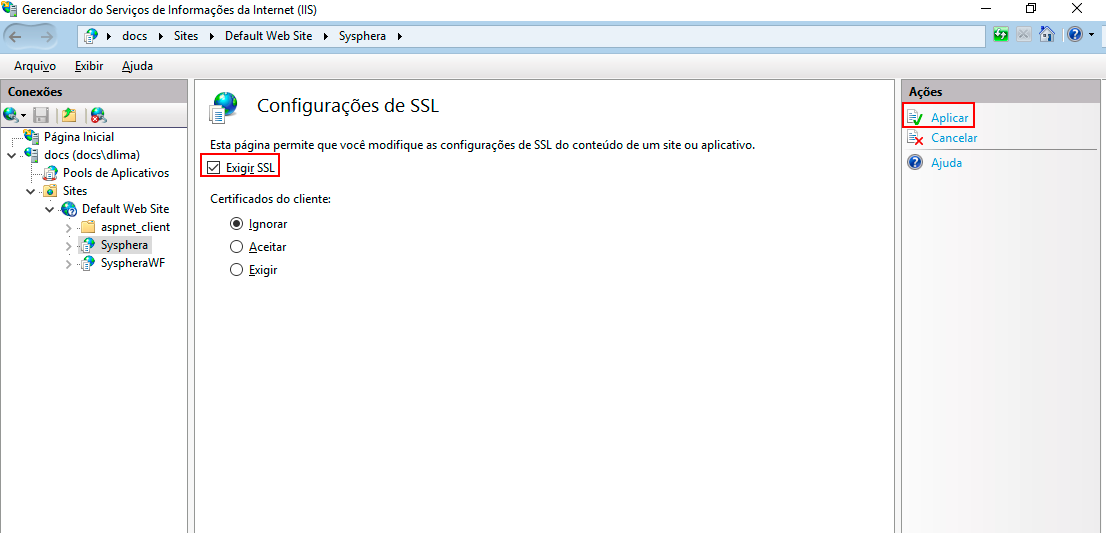

Caso você deseje que todas as conexões ao T6 Planning sejam feitas via HTTPS, retorne à tela do IIS 8, clique na pasta Sites e a seguir escolha o WebSite referente ao T6 Planning. Nas opções de recursos que aparecerão ao lado, dê um duplo clique no ícone “Configurações de SSL”.

As propriedades das Configurações de SSL serão exibidas. Marque a caixa de seleção “Exigir SSL” e no painel Ações, clique na opção Aplicar.

¶ 4.4 Habilitando WCF (Excel Add-In) com HTTPS

Para utilizarmos o WCF (Excel Add-In) com HTTPS, deveremos seguir os seguintes passos:

- Após instalar o Sysphera, localize onde a pasta foi salva e abra ela (por padrão é salva em Program Files);

- Dentro da pasta Sysphera, localize a pasta com a versão que você está utilizando e abra ela (por exemplo Sysphera 12.0.2407.0803);

- Após abrir a pasta da versão, abra a pasta WebSysphera;

- Localize o arquivo

web.confige abra ele utilizando um editor de texto; - Dentro do arquivo

web.config, localize a linha<serviceMetadata httpGetEnabled="true" />e comente esta linha utilizando<!-- -->

- Logo acima da linha que comentamos, teremos a seguinte linha comentada:

<!--<serviceMetadata httpGetEnabled="true" httpsGetEnabled="true"/>-->`;

- Remova o comentário da linha:

<serviceMetadata httpGetEnabled="true" httpsGetEnabled="true"/>; - Ainda no arquivo

web.config, vamos localizar a linha<wcfHttpTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True" />e comentá-la utilizando<!-- -->;

- Logo abaixo da linha que comentamos, teremos a seguinte linha comentada:

<!--<httpsTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True"/>-->`;

- Remova o comentário da linha:

<httpsTransport hostNameComparisonMode="StrongWildcard" manualAddressing="False" maxReceivedMessageSize="500000000" authenticationScheme="Anonymous" bypassProxyOnLocal="False" realm="" useDefaultWebProxy="True"/>; - Salve as alterações feitas no arquivo

web.config;

Dentro do arquivo

web.config, teremos a seguinte linha que no ajudará a localizar onde deveremos realizar as alterações:<!-- Uncomment to allow HTTPS support -->;

¶ 5. Modelo de Segurança do Microsoft IIS e ASP.NET

¶ 5.1 Visão Geral

Este capítulo fornece uma visão geral de como funciona e qual a melhor forma de utilizar e configurar a segurança básica do ASP.NET para uso com o T6 Planning.

O T6 Planning, por depender do Microsoft IIS e do Framework .NET, também é afetado pelo modelo de segurança dos mesmos. Por isto muitas vezes não basta apenas configurar a segurança do T6 Planning e negligenciar as questões de segurança do ambiente onde o T6 Planning é implantado.

Basicamente o que você precisa saber sobre o modelo de segurança do IIS é:

- Protocolos de Comunicação: HTTP ou HTTPS;

- Tipos de Autenticação: Quais são e suas diferenças.

¶ 5.2 Autenticação ASP.NET

Autenticação é o processo de se obter as credenciais (como Login e senha) e validar estas informações sobre alguma entidade (como um banco de dados ou um servidor de domínio). Se esta validação for bem-sucedida, então o processo de autorização determina quais serão os acessos para o usuário autenticado.

O ASP.NET fornece três tipos de autenticação:

- Windows: Fornece autenticação dos usuários baseados em suas contas no Windows. Este tipo de autenticação usa o IIS para realizar a autenticação. Esta é a autenticação padrão do ASP.NET

- Passport: Utiliza o serviço Passport da Microsoft para realizar a autenticação. Este serviço utiliza os servidores da Microsoft, de forma única e centralizada. O usuário e a senha são as mesmas que o cliente utiliza para acessar o Hotmail e outros sites da Microsoft.

- Forms: Utiliza uma tela de Login para autenticar o usuário. Toda a lógica de autenticação é feita pela aplicação, no caso pelo T6 Planning. As credenciais do usuário são armazenadas em um cookie que será usada durante a sessão.

¶ 5.2.1 Autenticação Windows

Modelo de autenticação mais indicado para o caso do T6 Planning ser acessado pela Intranet da empresa. Neste modelo costuma-se utilizar a arquitetura do Microsoft Active Directory para autenticar os usuários. Neste cenário, dependendo da configuração e parametrização do T6 Planning, não haverá uma tela de Login para entrar no T6 Planning, pois as credenciais que serão utilizadas já foram informadas quando o usuário fez o Login no Windows.

Ao se utilizar este modelo é necessário levar em conta os seguintes métodos de autenticação disponíveis no IIS:

- Anonymous: Aqui o IIS não realiza nenhuma validação. Não é recomendável utilizar este método.

- Basic Authentication: Aqui o usuário deve informar um Login e uma senha para se conectar. Porém esta informação será trafegada na rede de forma aberta.

- Windows Integrated: Aqui nenhuma informação sobre a senha é trafegada na rede. Neste método o usuário também deve informar um Login e senha, porém a aplicação utiliza o Kerberos. Kerberos fornece as ferramentas de autenticação e forte criptografia que ajuda a proteger as informações trafegadas pela rede.

¶ 5.2.2 Autenticação Forms

Modelo de autenticação mais indicado para o caso do T6 Planning ser acessado pela Internet. Aqui é utilizada uma tela de Login onde o usuário informa seu Login e senha para entrar no T6 Planning. Todo o processo de autenticação é realizado pelo próprio T6 Planning.

¶ 5.3 Protocolos de Comunicação

Os protocolos de comunicação, como o HTTP e o HTTPS, surgiram da necessidade de distribuir informações pela Internet de forma padronizada entre os clientes e os servidores da Web e entendida por todos os computadores. Estes protocolos definem também como as transações entre cliente e servidor são feitas, através do uso de regras básicas.

O intuito aqui não é descrever o funcionamento destes protocolos de maneira técnica e detalhada, mas sim diferenciar a questão da segurança entre eles.

¶ 5.3.1 Protocolo HTTP

Basicamente todas as aplicações que rodam em servidores WEB utilizando como protocolo de comunicação o HTTP (Hypertext Transfer Protocol), que é um protocolo de aplicação responsável pelo tratamento de pedidos e respostas entre cliente e servidor.

Os dados no protocolo HTTP são trafegados como texto normal pela rede. Por isto se em algum ponto entre o cliente e o servidor alguém estiver escutando este trafego, poderá visualizar toda a informação que está sendo transmitida.

¶ 5.3.2 Protocolo HTTPS

O protocolo HTTPS é uma extensão ao HTTP que acrescenta uma camada de segurança para tornar a navegação mais segura. O HTTPS encripta os dados trafegados, embaralha-os de forma que somente o destinatário pode entendê-los. Esses dados podem ser interceptados, mas não são legíveis para as pessoas ou computadores.

O HTTPS também garante que o site que o usuário está visualizando é quem diz ser. Isto é feito através de um certificado que só é emitido por empresas certificadoras. Assim os navegadores reconhecem as principais empresas certificadoras e aceitam automaticamente os certificados assinados por ela, reconhecendo sua autenticidade e a da página correspondente.

¶ 5.3.3 T6 Planning

A escolha de usar o T6 Planning com HTTP ou HTTPS é de inteira responsabilidade da empresa e por isto cada caso é um caso. O mais recomendado é a utilização do HTTPS mesmo envolvendo aí custos com a aquisição do certificado digital. Fazendo isto, toda informação será trafegada de forma segura e impossibilitando assim qualquer visualização dos dados críticos por algum intruso.

¶ 6. Habilitando Conexão Segura no IIS

Para habilitar uma conexão segura no Internet Information Service (IIS), siga os seguintes passos:

-

Abra o IIS e clique no nome do servidor IIS. Nas opções de recursos que aparecerão ao lado, dê um duplo clique no ícone Certificados de Servidor.

-

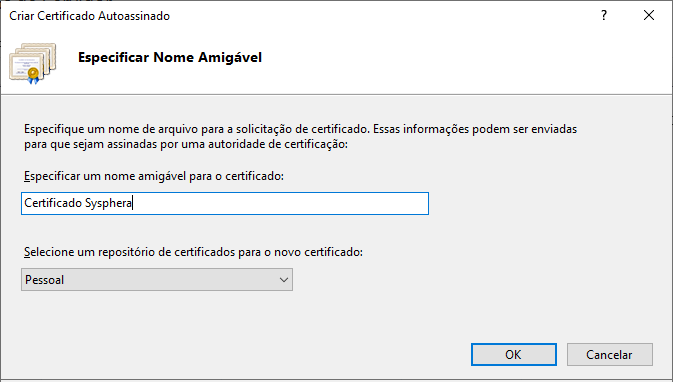

Na tela de Certificados de Servidor, no painel Ações, clique na opção Criar Certificado Auto Assinado...

-

Escolha um nome para o certificado e clique em OK.

-

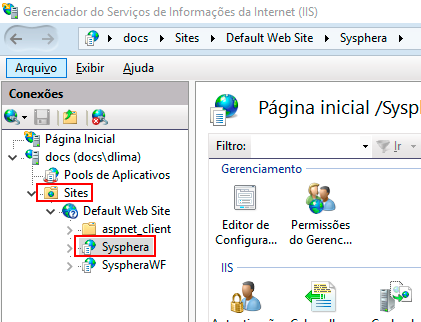

Ao retornar à tela do IIS, no painel Conexões, clique na pasta Sites e selecione um WebSite referente ao T6 Planning.

-

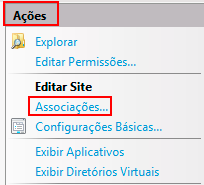

Em seguida no painel Ações, clique em Associações...

-

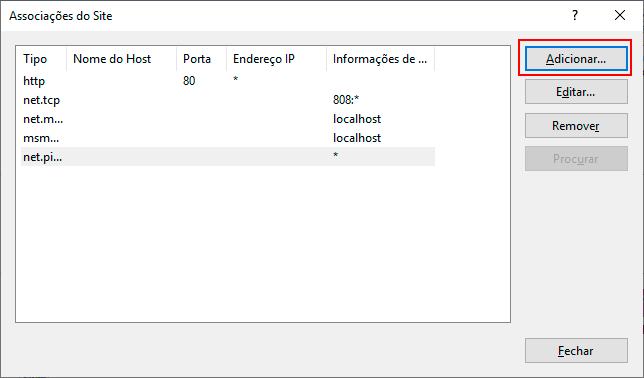

Na tela de Associações do Site, clique em Adicionar.

-

Para habilitar o uso do SSL no site escolhido, selecione “https” na opção Tipo, procure o certificado criado anteriormente, na opção Certificado SSL, e clique OK.

-

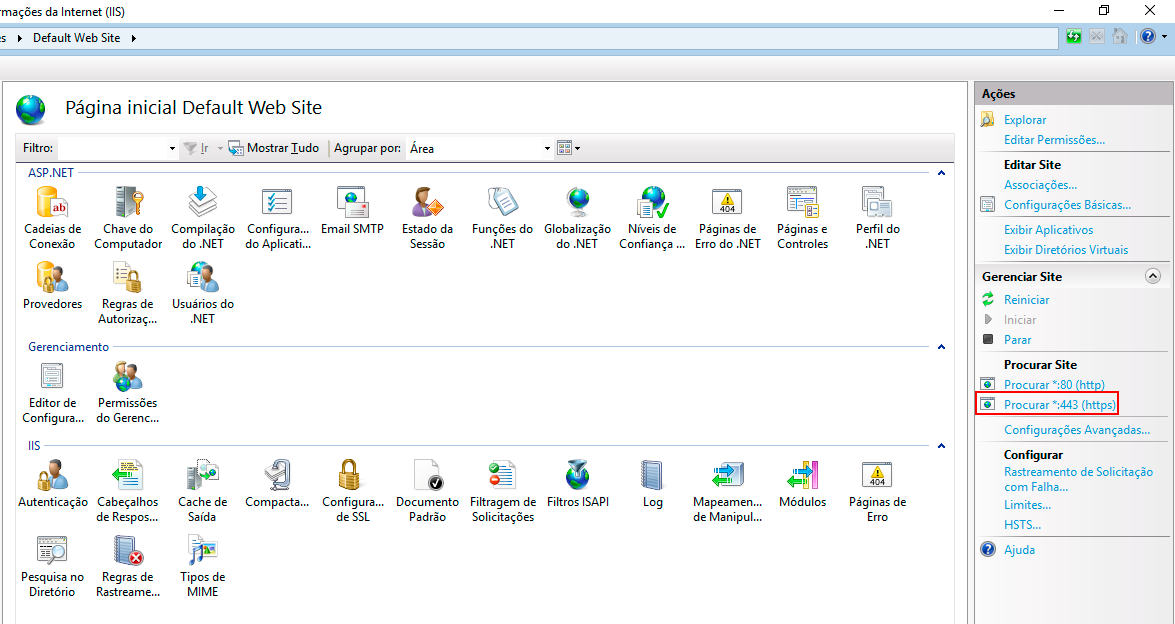

Para verificar se a Associação foi criada, no painel Ações, selecione novamente o site e clique em Procurar*:443 (https).

¶ 7. Algoritmos de Criptografia

Segue abaixo a tabela de Algoritmos suportados por tipos de protocolos de criptografia. Essa tabela também está disponível no link: https://msdn.microsoft.com/en-us/library/mt767781(v=vs.85).aspx.

| Cipher suite string | TLS/SSL Protocol Versions |

|---|---|

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | TLS 1.2 |

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | TLS 1.2 |

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 | TLS 1.2 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 | TLS 1.2 |

| TLS_RSA_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA256 | TLS 1.2 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA256 | TLS 1.2 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_3DES_EDE_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_RC4_128_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_RC4_128_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_NULL_SHA256* | TLS 1.2 |

| TLS_RSA_WITH_NULL_SHA* | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| SSL_CK_RC4_128_WITH_MD5* | SSL 2.0 |

| SSL_CK_DES_192_EDE3_CBC_WITH_MD5 | SSL 2.0 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521 | TLS 1.2 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521 | TLS 1.2, TLS 1.1, TLS 1.0 |

| TLS_RSA_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT1024_WITH_RC4_56_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT1024_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_EXPORT_WITH_RC4_40_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_RSA_WITH_NULL_MD5 | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_DHE_DSS_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| TLS_DHE_DSS_EXPORT1024_WITH_DES_CBC_SHA | TLS 1.2, TLS 1.1, TLS 1.0, SSL 3.0 |

| SSL_CK_DES_64_CBC_WITH_MD5 | SSL 2.0 |

| SSL_CK_RC4_128_EXPORT40_WITH_MD5 | SSL 2.0 |

* Usado apenas quando o aplicativo solicita explicitamente.

¶ 8. Protocolos SSL/TLS

O SSL (Secure Sockets Layer) e seu sucessor TLS (Transport Layer Security) são protocolos de criptografia projetados para internet que permitem a comunicação segura entre os lados “Cliente” e “Servidor” de uma aplicação web. Os SSL/TLS funcionam basicamente da mesma forma, utilizando chaves públicas e privadas, e um certificado digital. A seguir mostraremos como habilitar e desabilitar o suporte aos protocolos SSL e TLS por meio do Editor de Registro do Windows, para ajudá-lo a administrar e solucionar problemas de segurança.

¶ 8.1 SSL 2.0

Para adicionar as subchaves e alterar os seus respectivos valores afim de habilitar ou desabilitar o suporte ao SSL 2.0, siga os passos a seguir.

-

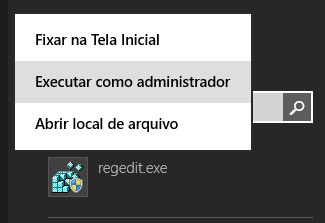

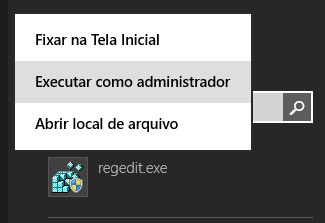

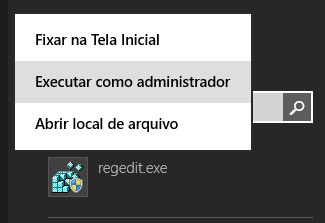

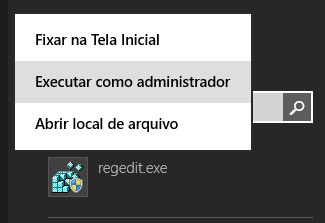

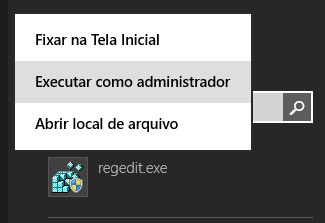

Para abrir o Editor do Registro, vá na tela de início do Windows, digite “regedit.exe”, clique com o botão direito do mouse e escolha a opção Executar como administrador.

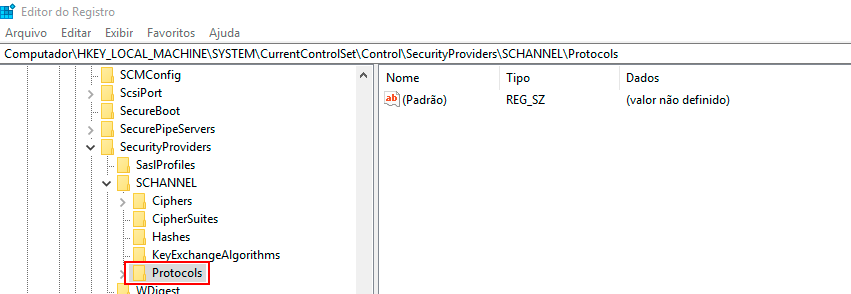

A área de navegação do Editor do Registro exibe pastas e cada pasta representa uma chave pré-definida no computador local.

-

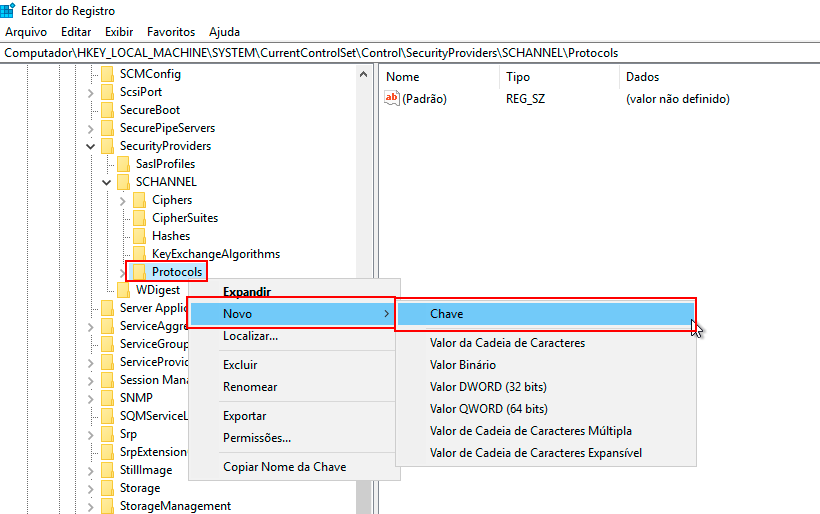

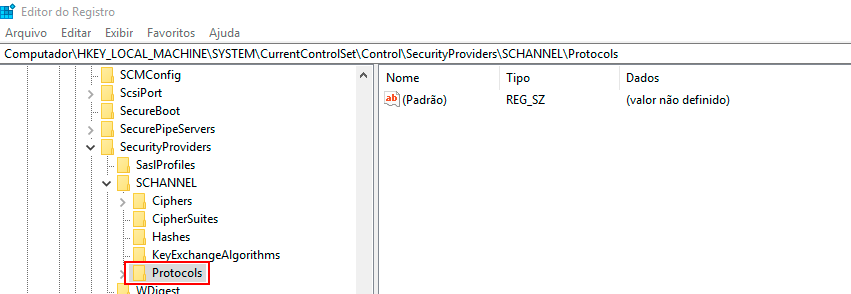

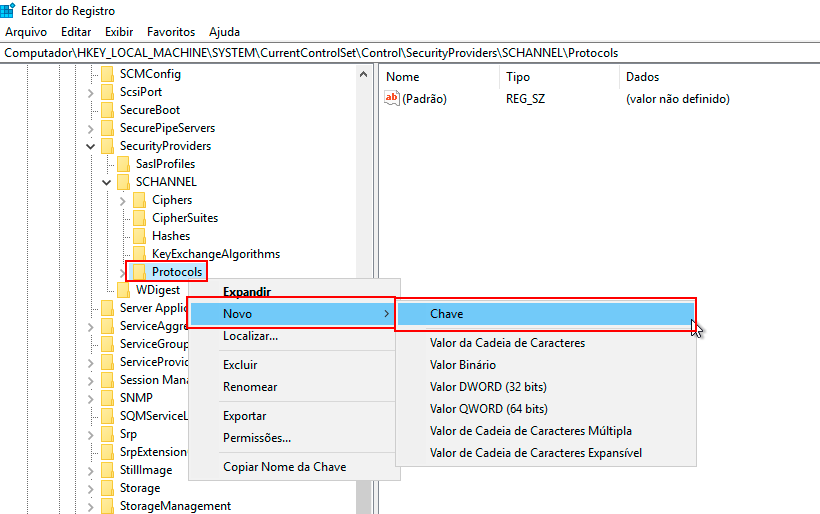

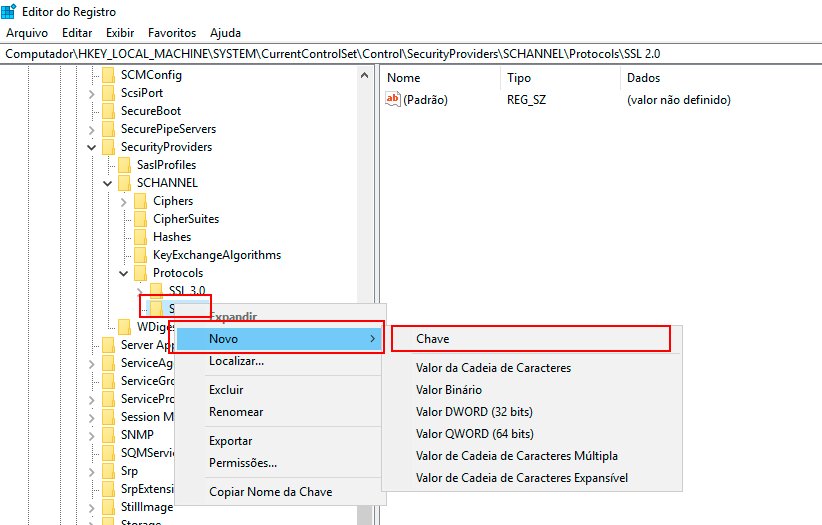

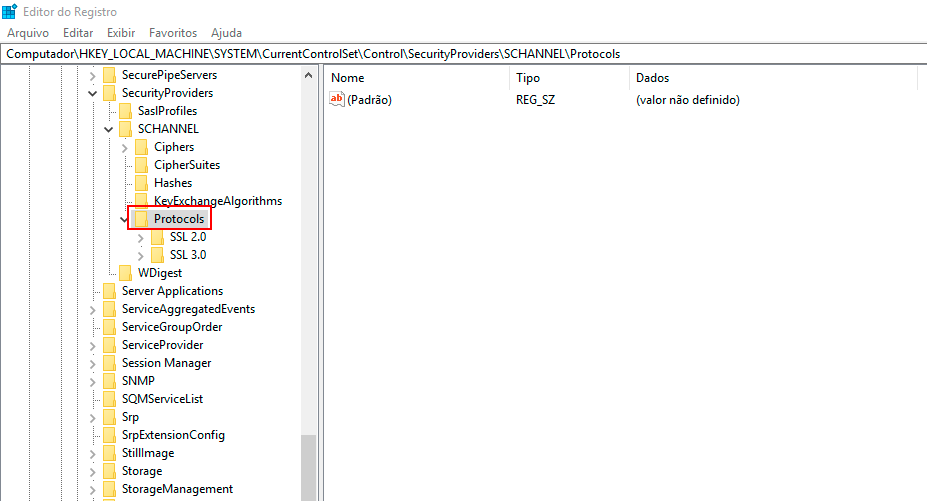

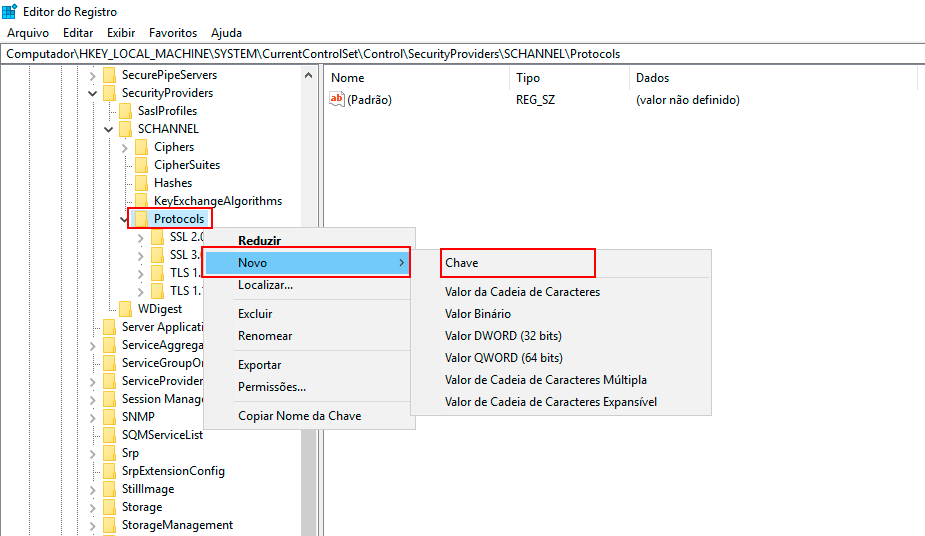

No Editor do Registro navegue até a seguinte chave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

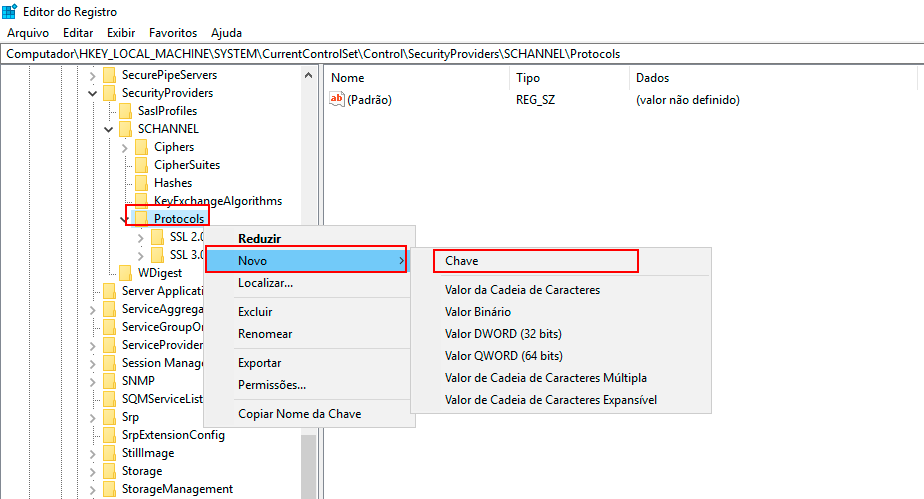

Em seguida clique com o botão direito na chave Protocolos, depois clique em Novo -> Chave e dê o nome de SSL 2.0 para esta nova subchave.

-

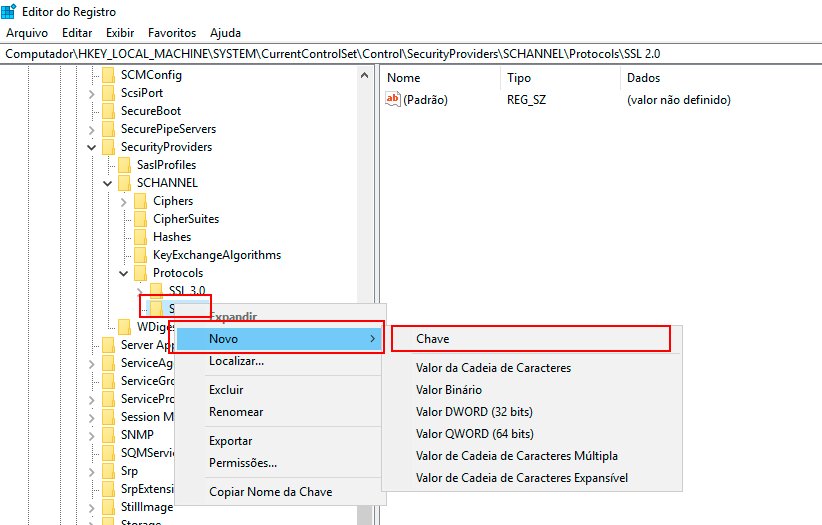

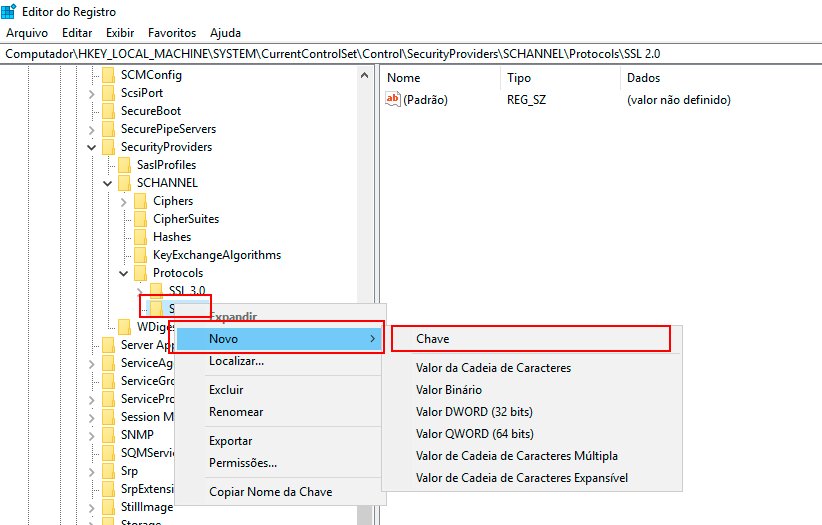

Em seguida clique com o botão direito na subchave SSL 2.0, depois clique em Novo -> Chave e dê o nome Client, para esta nova subchave.

-

Clique novamente com o botão direito na subchave SSL 2.0, clique em Novo -> Chave e dê o nome Server, para esta nova subchave.

-

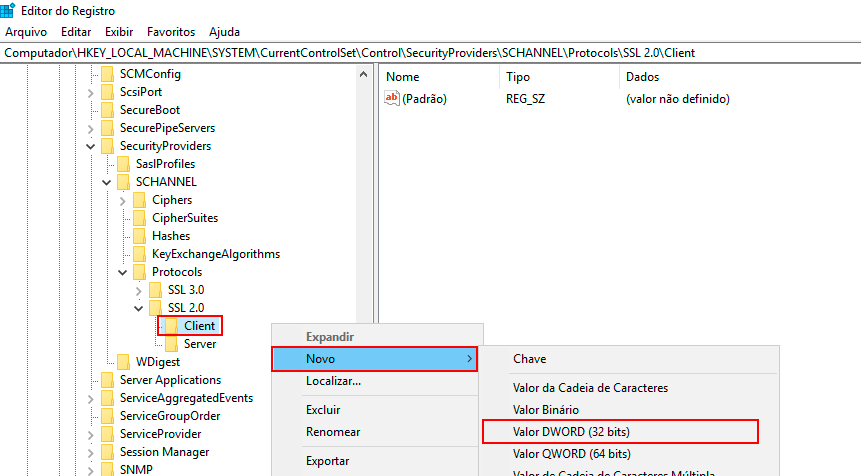

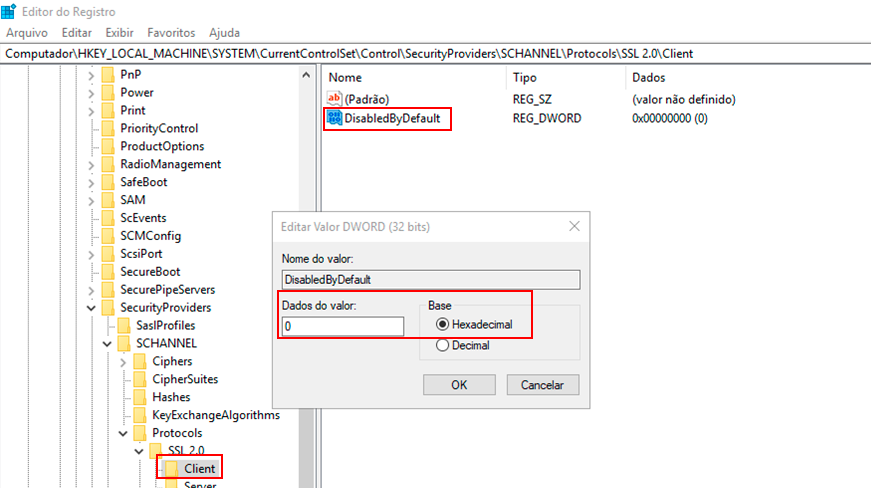

Clique com o botão direito do mouse na subchave Client, clique em Novo -> Valor DWORD (32 bits), e dê o nome DisabledByDefault ao novo valor.

-

Dê um duplo clique no valor DWORD DisabledByDefault e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo SSL 2.0 no lado Cliente, digite o nº “0” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo SSL 2.0 no lado Cliente, digite o nº “1” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal“, em seguida clique em OK.

-

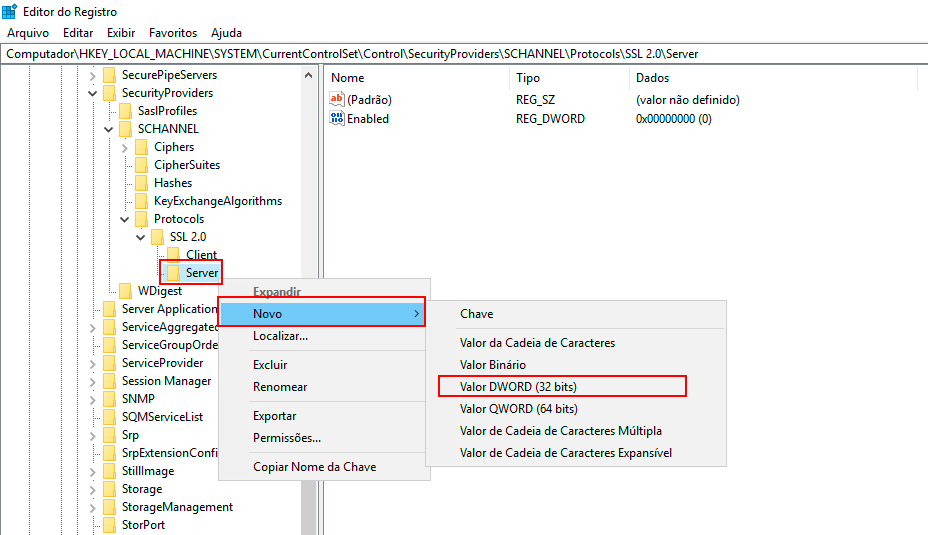

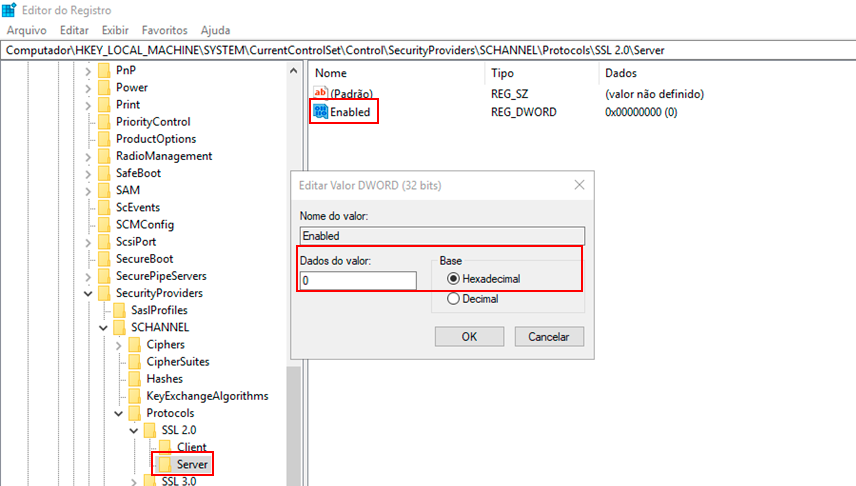

Clique com o botão direito do mouse na subchave Server, clique em Novo -> Valor DWORD (32 bits), e dê o nome “Enabled” ao novo valor.

-

Dê um duplo clique no valor DWORD Enabled e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo SSL 2.0 no lado Servidor, digite o nº “1” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal” e em seguida clique em OK.

- Para desabilitar o protocolo SSL 2.0 no lado Servidor, digite o nº “0” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal“, em seguida clique em OK.

-

Feche o Editor de Registro. As alterações serão aplicadas na próxima vez que o Windows for reiniciado.

¶ 8.2 SSL 3.0

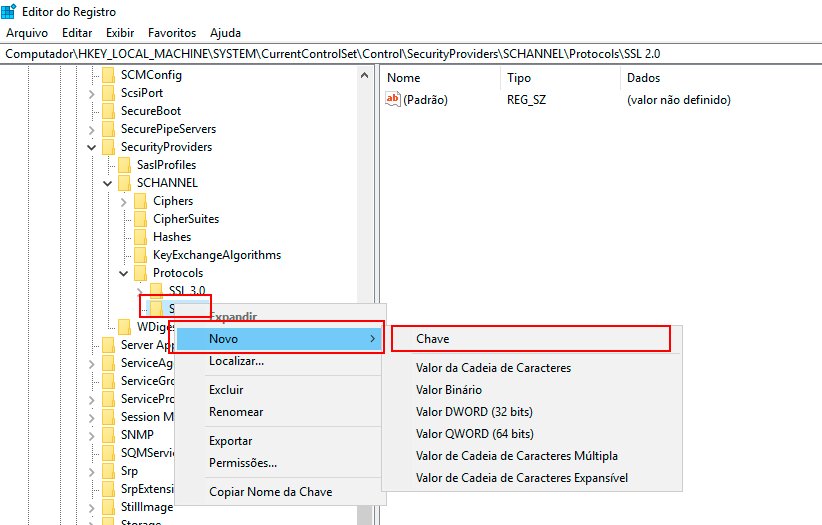

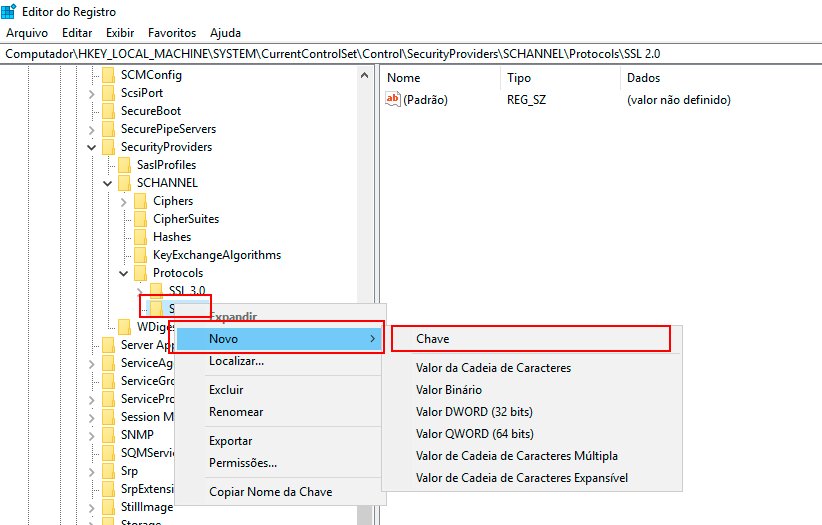

Para adicionar as subchaves e alterar os seus respectivos valores afim de habilitar ou desabilitar o suporte ao SSL 3.0, siga estes passos:

-

Para abrir o Editor do Registro, vá na tela de início do Windows, digite “regedit.exe”, clique com o botão direito do mouse e escolha a opção Executar como administrador.

A área de navegação do Editor do Registro exibe pastas. Cada pasta representa uma chave pré-definida no computador local.

-

No Editor do Registro navegue até a seguinte chave:

KEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

Clique com o botão direito do mouse na chave Protocolos, clique em Novo -> Chave e dê o nome SSL 3.0 para a nova chave.

-

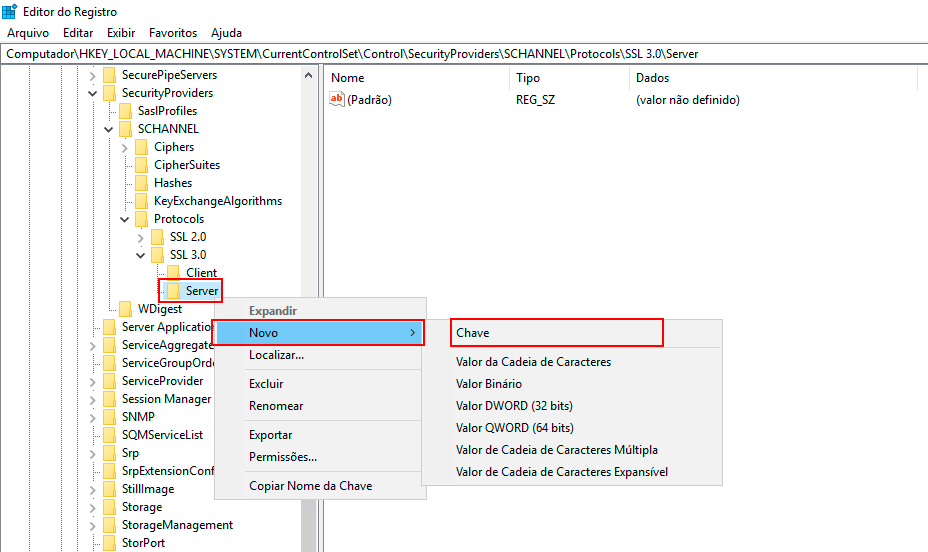

Clique com o botão direito do mouse na chave SSL 3.0, clique em Novo -> Chave e dê o nome Client para a nova chave.

-

Clique novamente com o botão direito do mouse na chave SSL 3.0, clique em Novo -> Chave e dê o nome Server para a nova chave.

-

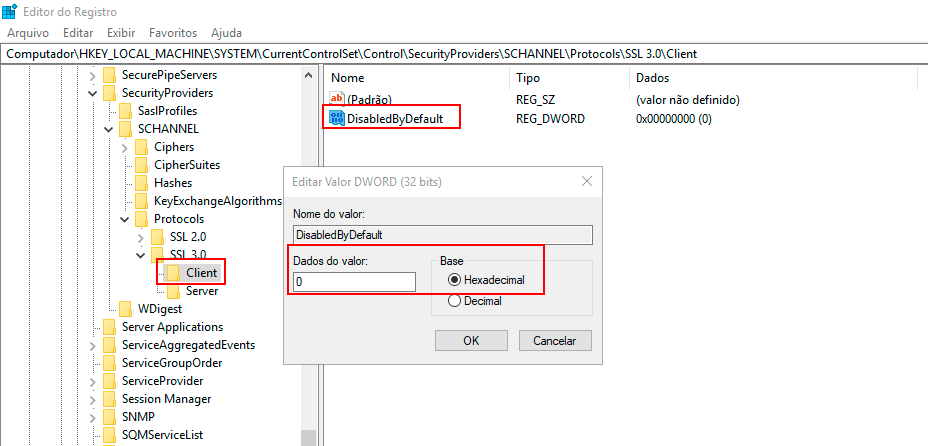

Clique com o botão direito do mouse na chave Client, clique em Novo -> Valor DWORD (32 bits) e dê o nome “DisabledByDefault” ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD DisabledByDefault e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo SSL 3.0 no lado Cliente, digite o nº “0” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal” e em seguida clique em OK.

- Para desabilitar o protocolo SSL 3.0 no lado Cliente, digite o nº “1”, no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

-

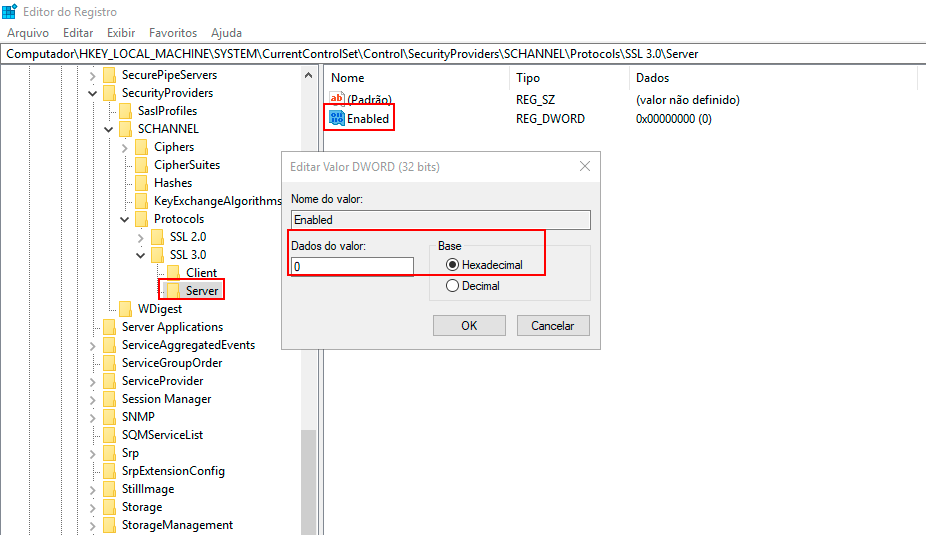

Clique com o botão direito do mouse na chave Server, clique em Novo -> Valor DWORD (32 bits) e dê o nome Enabled ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD Enabled e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo SSL 3.0 no lado Servidor, digite o nº “1” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo SSL 3.0 no lado Servidor, digite o nº “0”, no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal“, em seguida clique em OK.

-

Feche o Editor de Registro. As alterações serão aplicadas na próxima vez que o Windows for reiniciado.

Nota: Foi encontrada uma vulnerabilidade na versão 3.0 do protocolo SSL. Para garantir que apenas versões seguras sejam utilizadas, sugerimos que o mesmo seja desabilitado no Windows e que migrem para os protocolos de segurança mais seguros, como TLS 1.0, TLS 1.1 ou TLS 1.2.

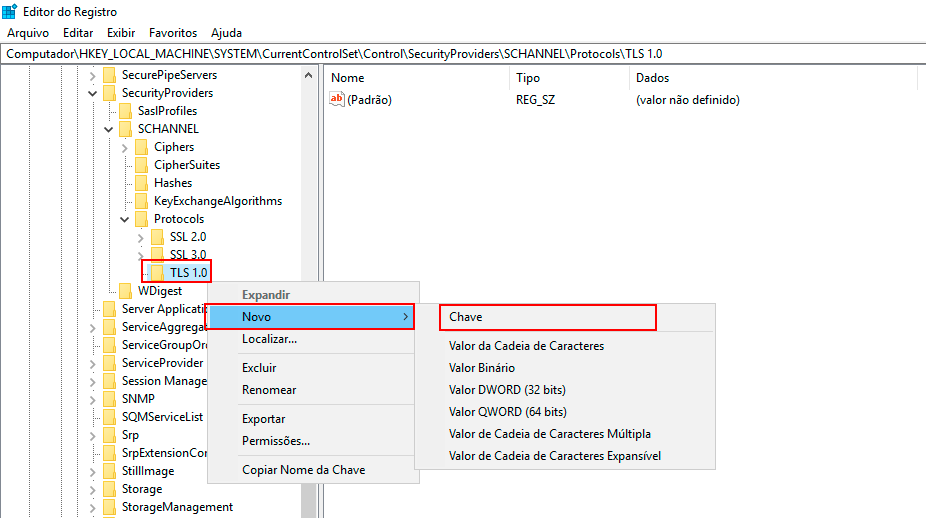

¶ 8.3 TLS 1.0

Para adicionar as subchaves e alterar os seus respectivos valores afim de habilitar ou desabilitar o suporte ao TLS 1.0, siga os passos a seguir:

-

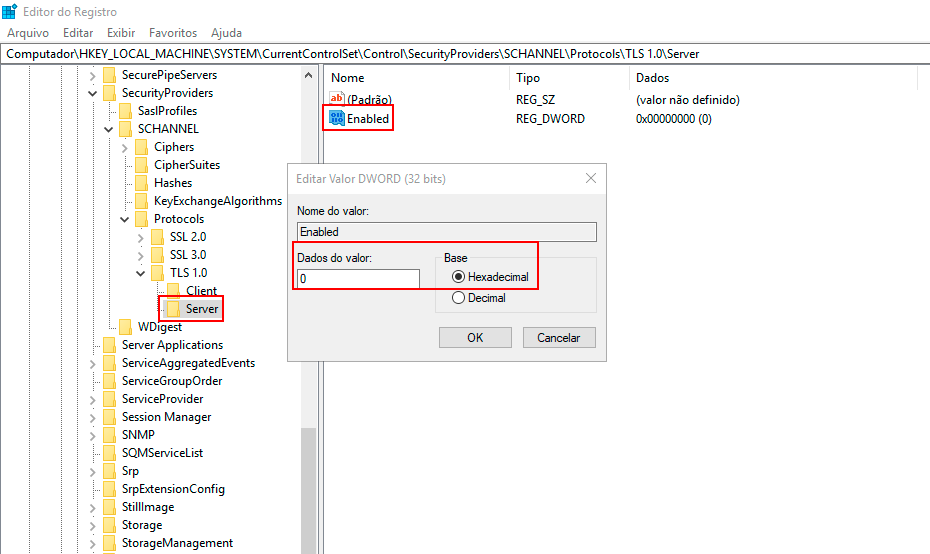

Para abrir o Editor do Registro, vá na tela de início do Windows, digite “regedit.exe”, clique com o botão direito do mouse e escolha a opção Executar como administrador.

A área de navegação do Editor do Registro exibe pastas. Cada pasta representa uma chave pré-definida no computador local.

-

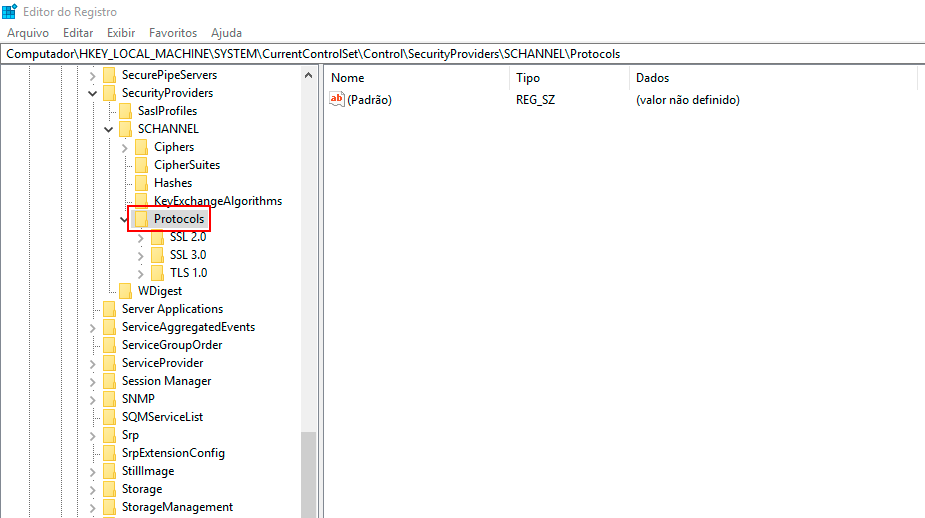

No Editor do Registro navegue até a seguinte chave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

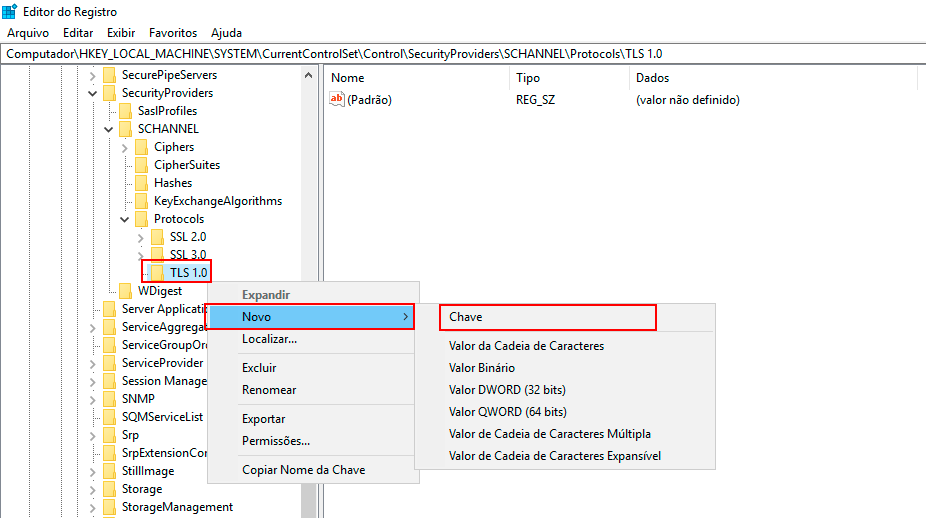

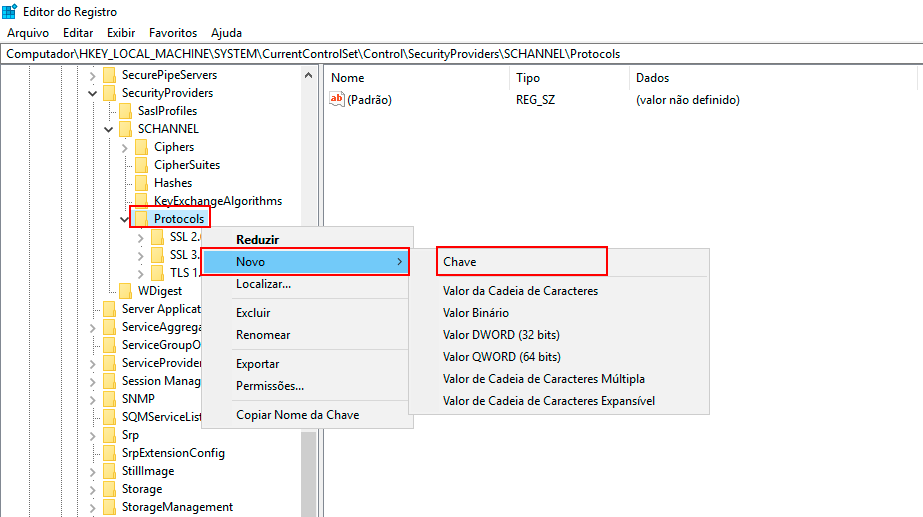

Clique com o botão direito do mouse na chave Protocolos, clique em Novo -> Chave e dê o nome TLS 1.0 para a nova chave.

-

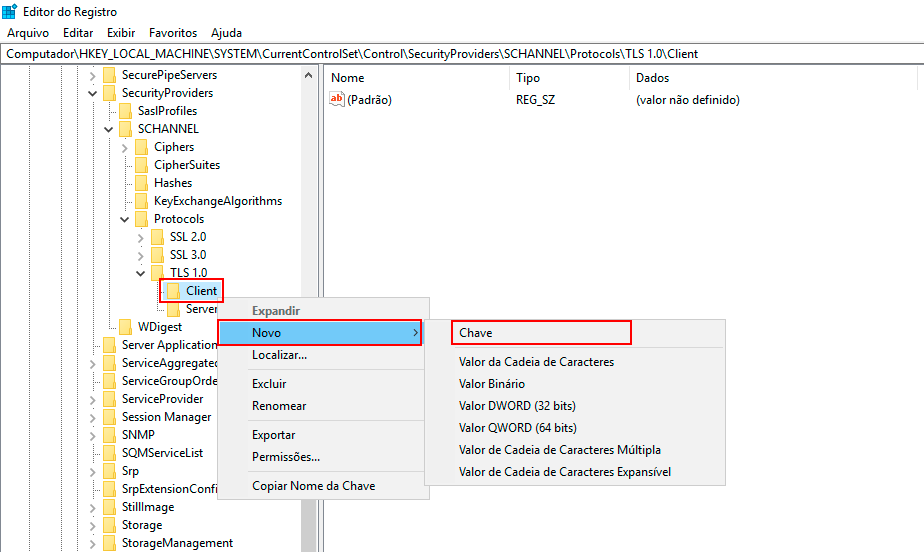

Clique com o botão direito do mouse na chave TLS 1.0, clique em Novo -> Chave e dê o nome Client para a nova chave.

-

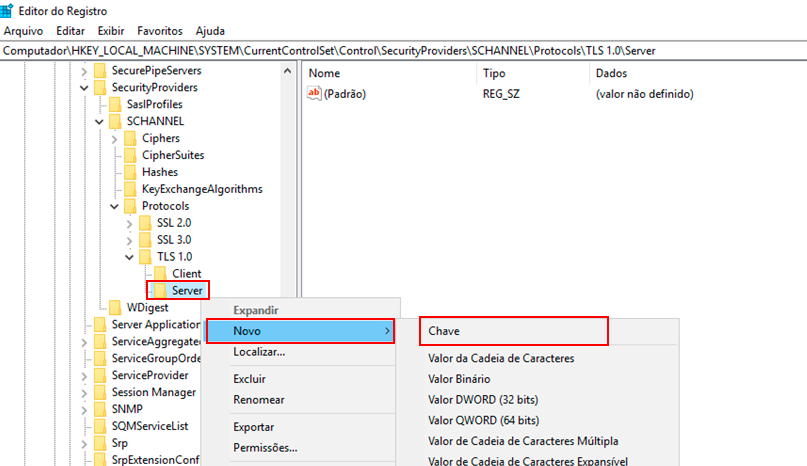

Clique novamente com o botão direito do mouse na chave TLS 1.0, clique em Novo -> Chave e dê o nome Server para a nova chave.

-

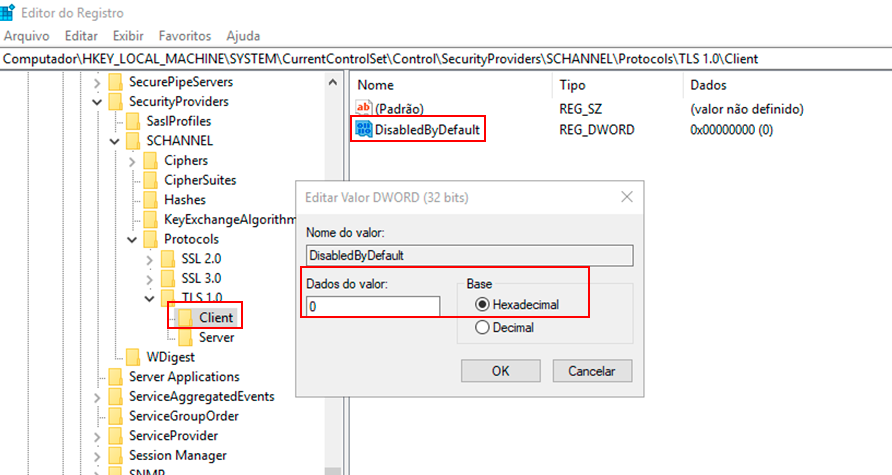

Clique com o botão direito do mouse na chave Client, clique em Novo -> Valor DWORD (32 bits) e dê o nome DisabledByDefault ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD DisabledByDefault e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.0 no lado Cliente, digite o nº “0” no campo Dados do Valor e no campo Base escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.0 no lado Cliente, digite o nº “1” no campo Dados do Valor e no campo Base escolha a opção “Hexadecimal“, em seguida clique em OK.

-

Clique com o botão direito do mouse na chave Server, clique em Novo -> Valor DWORD (32 bits) e dê o nome Enabled ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD Enabled e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.0 no lado Servidor, digite o nº “1” no campo Dados do Valor e no campo Base escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.0 no lado Servidor, digite o nº “0 “ no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal “, em seguida clique em OK.

-

Feche o Editor de Registro. As alterações serão aplicadas na próxima vez que o Windows for reiniciado.

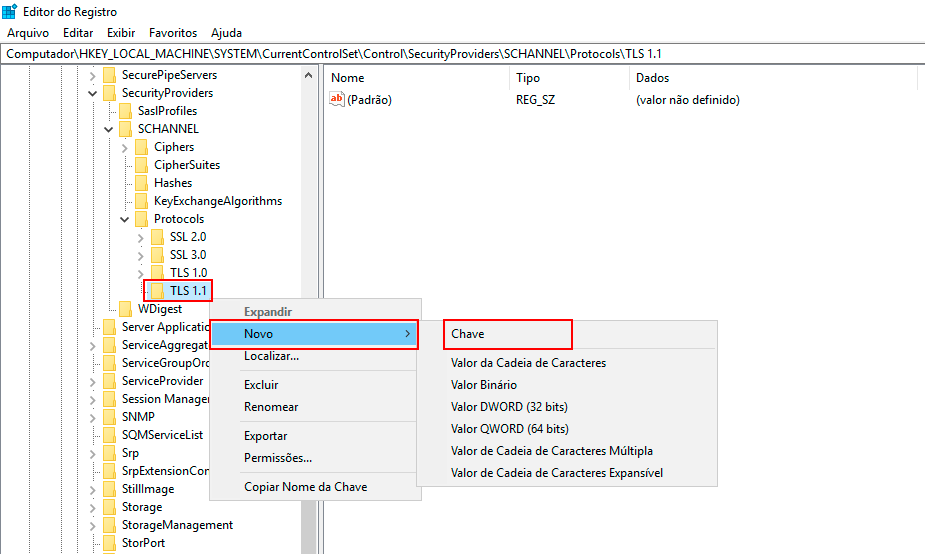

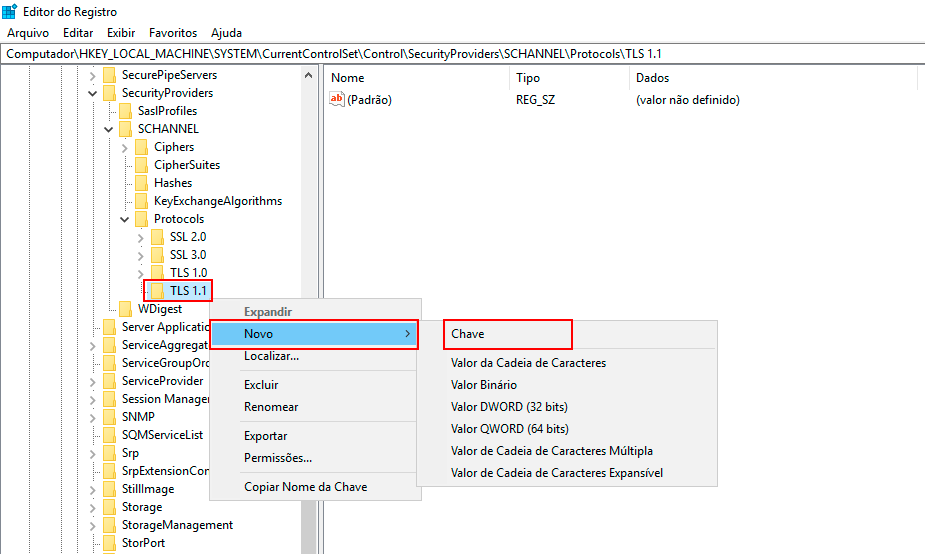

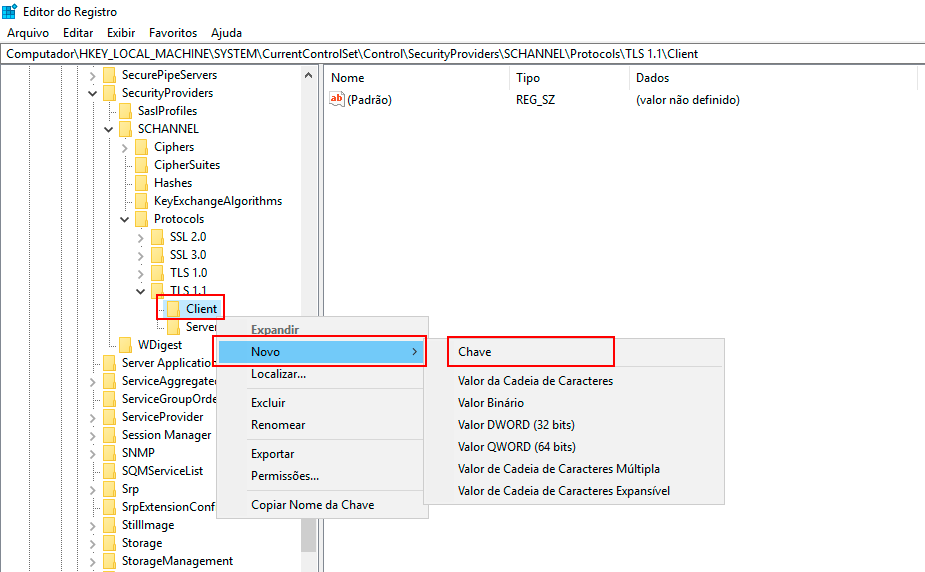

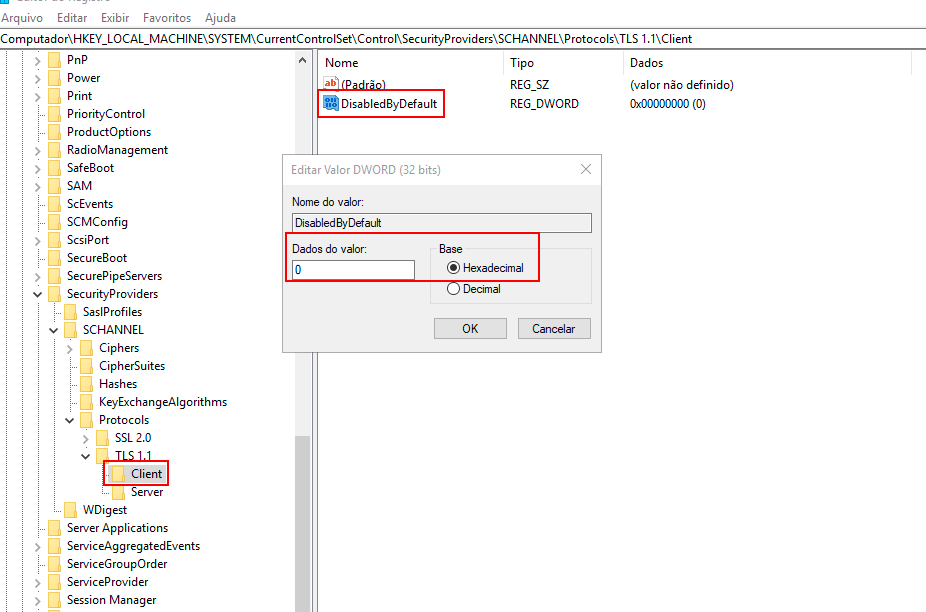

¶ 8.4 TLS 1.1

Para adicionar as subchaves e alterar os seus respectivos valores afim de habilitar ou desabilitar o suporte ao TLS 1.1, siga estes passos:

-

Para abrir o Editor do Registro, vá na tela de início do Windows, digite “regedit.exe”, clique com o botão direito do mouse e escolha a opção Executar como administrador.

A área de navegação do Editor do Registro exibe pastas. Cada pasta representa uma chave pré-definida no computador local.

-

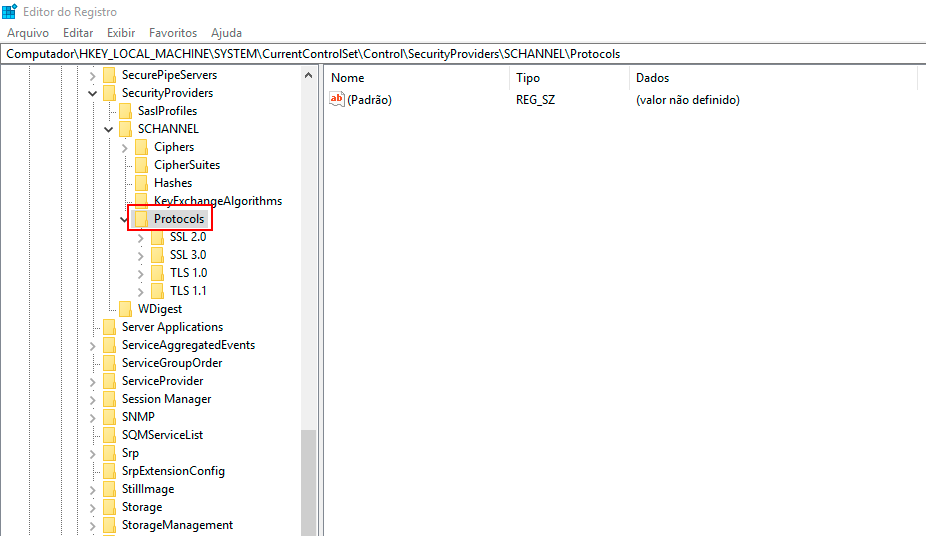

No Editor do Registro navegue até a seguinte chave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

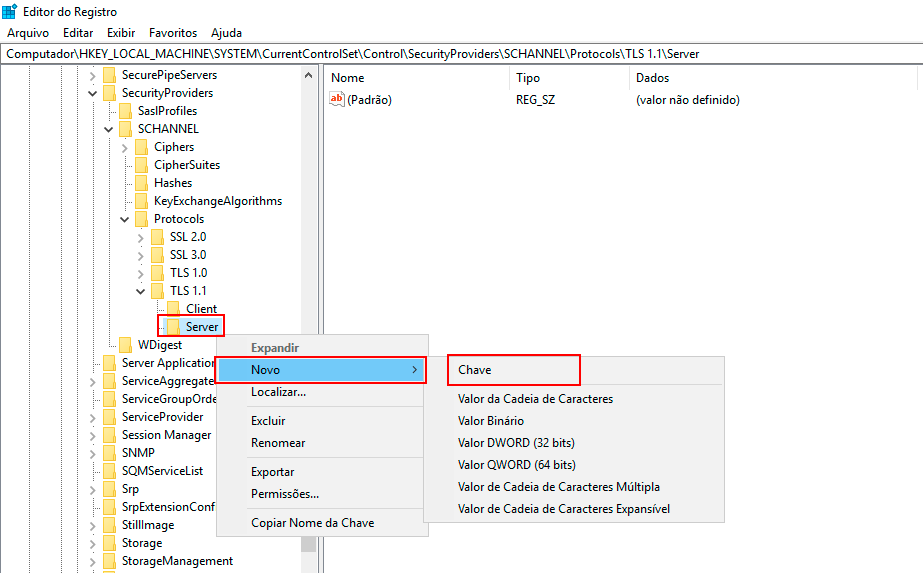

Clique com o botão direito do mouse na chave Protocolos, clique em Novo -> Chave e dê o nome TLS 1.1 para a nova chave.

-

Clique com o botão direito do mouse na chave TLS 1.1, clique em Novo -> Chave e dê o nome Client para a nova chave.

-

Clique novamente com o botão direito do mouse na chave TLS 1.1, clique em Novo -> Chave e dê o nome Server para a nova chave.

-

Clique com o botão direito do mouse na chave Client, clique em Novo -> Valor DWORD (32 bits) e dê o nome DisabledByDefault ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD DisabledByDefault e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.1 no lado Cliente, digite o nº “0” no campo Dados do Valor e no campo Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.1 no lado Cliente, digite o nº “1” no campo Dados do Valor e no campo Base escolha a opção “Hexadecimal “, em seguida clique em OK.

-

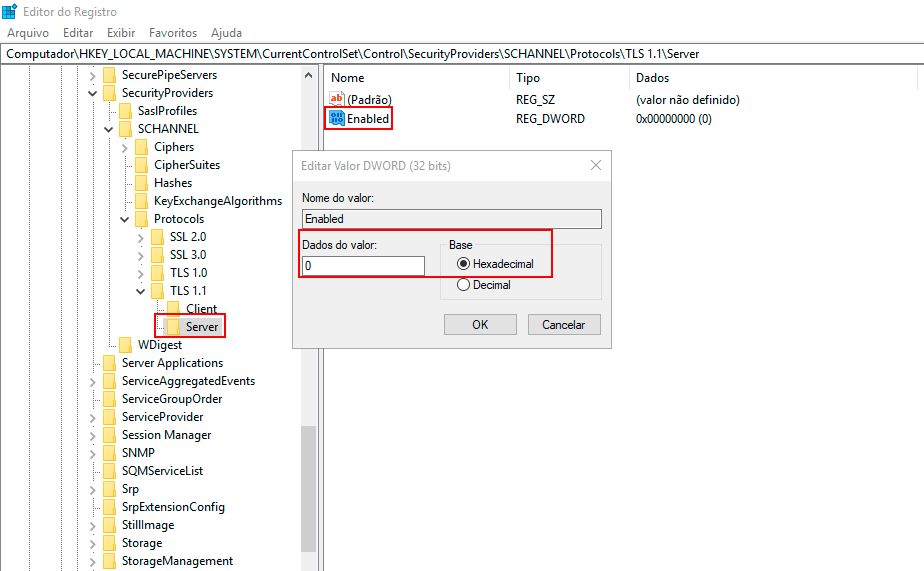

Clique com o botão direito do mouse na chave Server, clique em Novo -> Valor DWORD (32 bits) e dê o nome Enabled ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD Enabled e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.1 no lado Servidor, digite o nº “1” no campo Dados do Valor e em Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.1 no lado Servidor, mantenha o nº “0” no campo Dados do Valor e no campo Base escolha a opção “Hexadecimal“, em seguida clique em OK.

-

Feche o Editor de Registro. As alterações serão aplicadas na próxima vez que o Windows for reiniciado.

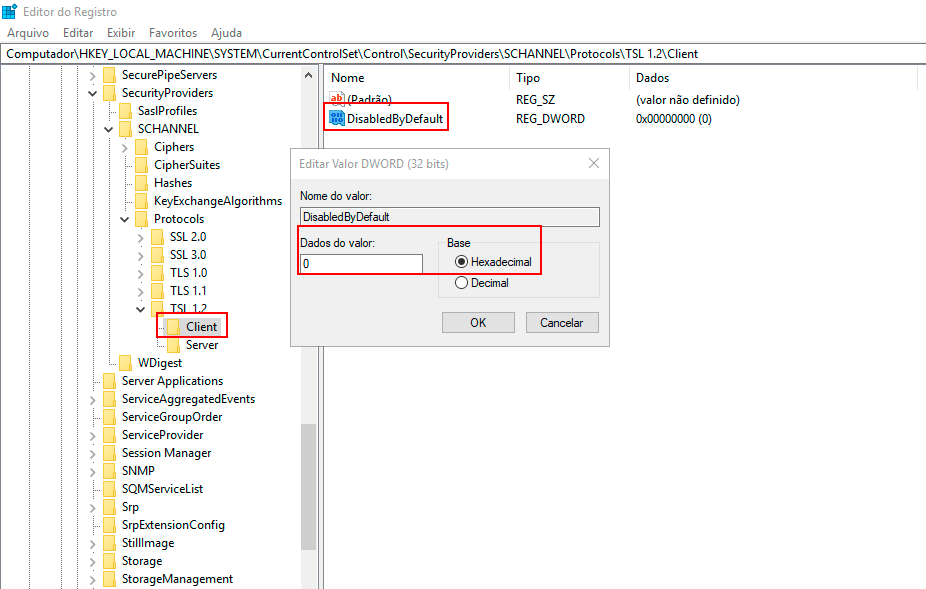

¶ 8.5 TLS 1.2

Abaixo seguem os passos para adicionar as subchaves e alterar os seus respectivos valores afim de habilitar ou desabilitar o suporte ao TLS 1.2.

-

Para abrir o Editor do Registro, vá na tela de início do Windows, digite “regedit.exe”, clique com o botão direito do mouse e escolha a opção Executar como administrador.

A área de navegação do Editor do Registro exibe pastas. Cada pasta representa uma chave ou subchaves pré-definidas no computador local.

-

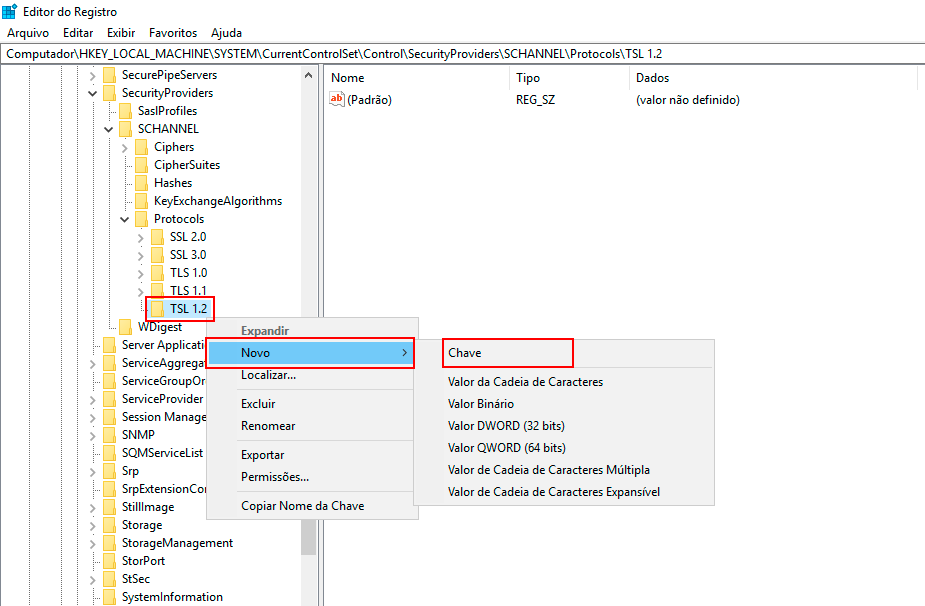

No Editor do Registro navegue até a seguinte chave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

-

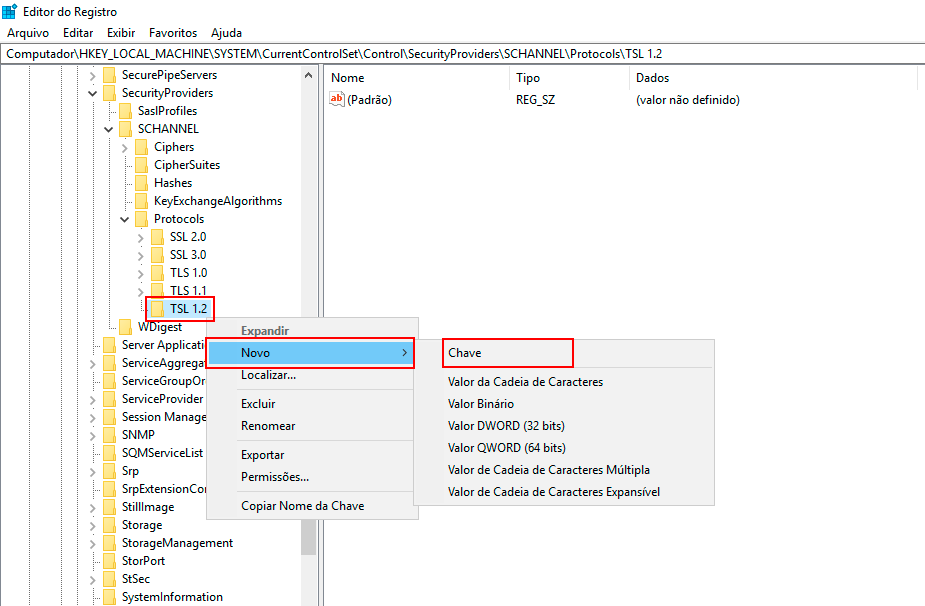

Clique com o botão direito do mouse na chave Protocolos, clique em Novo -> Chave e dê o nome de TLS 1.2 para a nova chave.

-

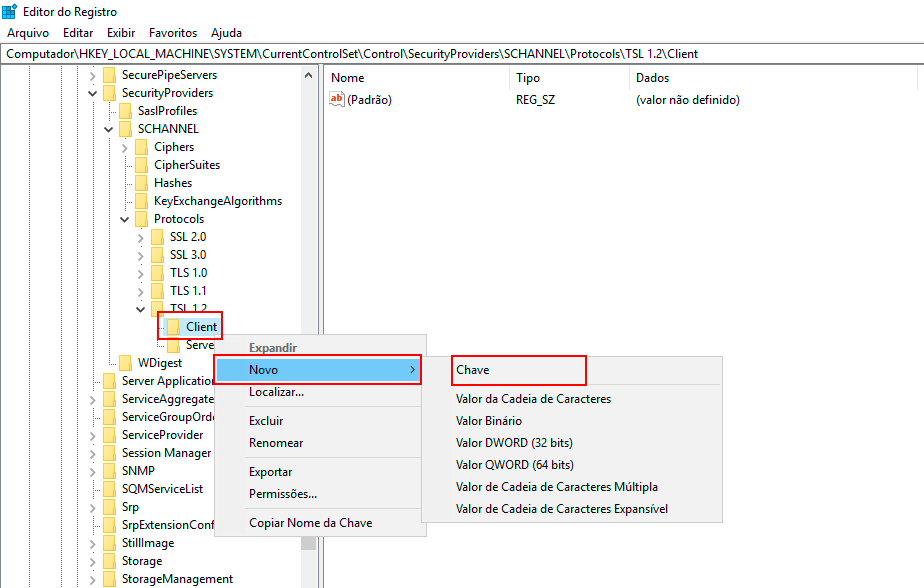

Clique com o botão direito do mouse na chave TLS 1.2, clique em Novo -> Chave e dê o nome Client para a nova subchave.

-

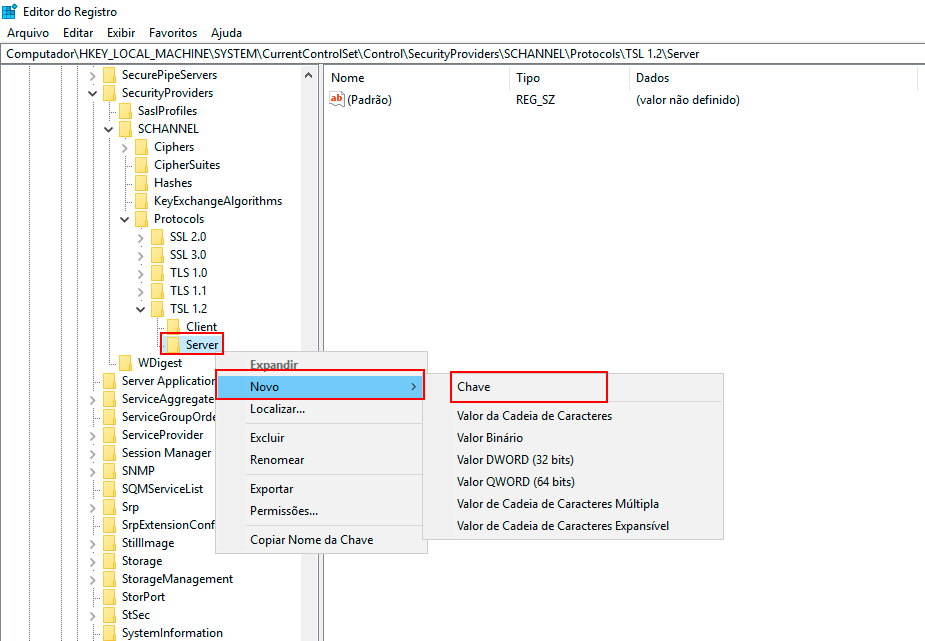

Clique novamente com o botão direito do mouse na chave TLS 1.2, clique em Novo -> Chave e dê o nome Server para esta nova subchave.

-

Clique com o botão direito do mouse na subchave Client, clique em Novo -> Valor DWORD (32 bits) e dê o nome DisabledByDefault para este novo valor DWORD.

-

Dê um duplo clique no valor DWORD DisabledByDefault e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.2 no lado Cliente, digite o nº “0” no campo Dados do Valor e em Base, escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.2 no lado Cliente, digite o nº “1” no campo Dados do Valor e em Base escolha a opção “Hexadecimal”, em seguida clique em OK.

-

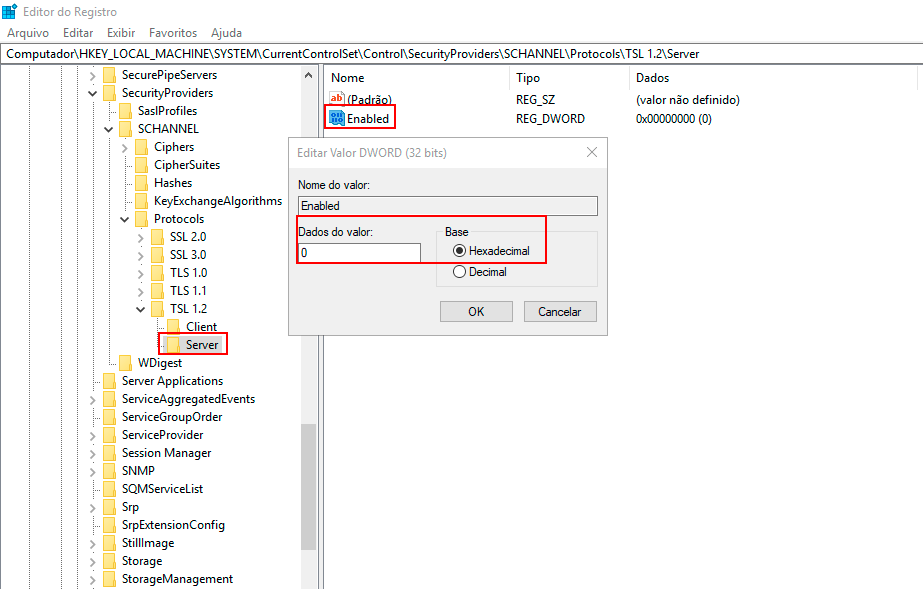

Clique com o botão direito do mouse na chave Server, clique em Novo -> Valor DWORD (32 bits) e dê o nome Enabled ao novo valor DWORD.

-

Dê um duplo clique no valor DWORD Enabled e a tela Editar Valor DWORD(32 bits) será exibida.

- Para habilitar o protocolo TLS 1.2 no lado Servidor, digite o nº “1” no campo Dados do Valor e em Base escolha a opção “Hexadecimal”, em seguida clique em OK.

- Para desabilitar o protocolo TLS 1.2 no lado Servidor, mantenha o nº “0” no campo Dados do Valor e em Base escolha a opção “Hexadecimal“, em seguida clique em OK.

-

Feche o Editor de Registro. As alterações serão aplicadas na próxima vez que o Windows for reiniciado.